DoJ y Europol interrumpen la operación del ransomware #Hive

El Departamento de Justicia anunció hoy su campaña de interrupción de la red del ransomware Hiveluego de meses de trabajo contra el grupo. Hive que se ha centrado en más de 1.500 víctimas en más de 80 países de todo el mundo, incluidos hospitales, distritos escolares, empresas financieras e infraestructura crítica.

Según el informe del Departamento de Justicia [PDF], el FBI infiltró la red Hive frustrando más de U$S 130 millones en demandas de rescate. Desde finales de julio de 2022, el FBI penetró en las redes informáticas de Hive, capturó sus claves de descifrado y las ofreció a las víctimas en todo el mundo, evitando que tuvieran que pagar los 130 millones de dólares exigidos por el rescate.

Desde que se infiltró en la red de Hive en julio de 2022, el FBI ha proporcionado más de 300 claves de descifrado a las víctimas de Hive que estaban siendo atacadas. Además, el FBI distribuyó más de 1.000 claves de descifrado adicionales a víctimas anteriores de Hive.

La fiscalía de Stuttgart, Alemania, dijo en un comunicado que la operación, bautizada "Dawnbreaker", tuvo su origen en una investigación que sus servicios abrieron tras ataques contra empresas en la región. Europol dice que un total de trece naciones participaron en la Operación Dawnbreaker.

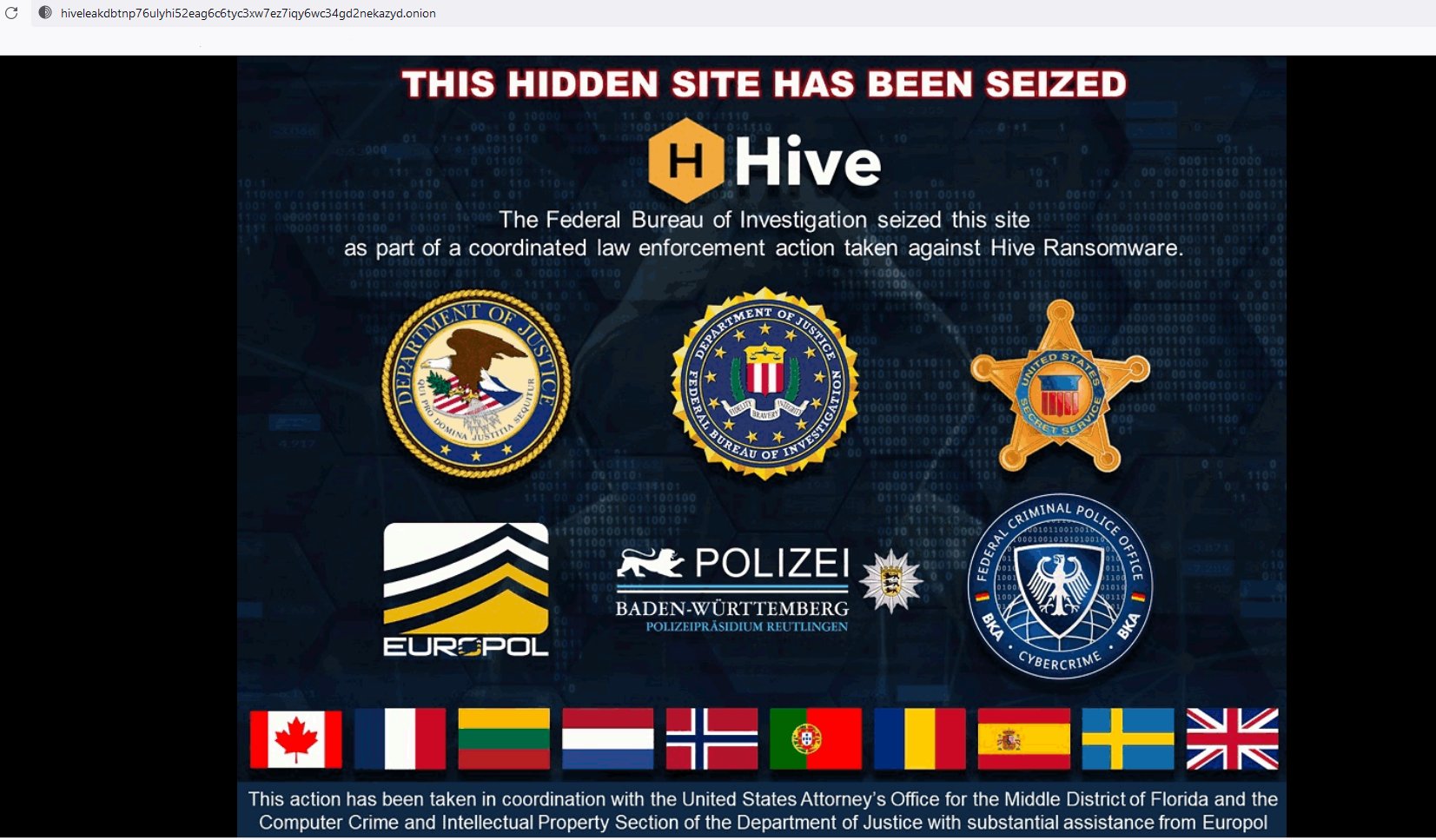

Finalmente, el departamento anunció hoy que, en coordinación con las fuerzas del orden alemanas (la Policía Criminal Federal Alemana y la Jefatura de Policía de Reutlingen-CID Esslingen) y la Unidad Nacional de Delitos de Alta Tecnología de los Países Bajos, ha tomado el control de los servidores y sitios web que Hive utiliza para comunicarse con sus miembros, interrumpiendo la capacidad de Hive para atacar y extorsionar a las víctimas.

"Anoche, el Departamento de Justicia desmanteló una red internacional de ransomware responsable de extorsionar e intentar extorsionar a cientos de millones de dólares de víctimas en los Estados Unidos y en todo el mundo", dijo el Fiscal General Merrick B. Garland. "El FBI continuará aprovechando nuestras herramientas de inteligencia y aplicación de la ley, presencia global y asociaciones para contrarrestar a los ciberdelincuentes que se dirigen a empresas y organizaciones estadounidenses".

Los ataques de Hive ransomware han causado importantes interrupciones en las operaciones diarias de las víctimas en todo el mundo y han afectado las respuestas a la pandemia de COVID-19. En un caso, un hospital atacado por el ransomware Hive tuvo que recurrir a métodos analógicos para tratar a los pacientes existentes y no pudo aceptar nuevos pacientes inmediatamente después del ataque.

Hive usaba un modelo de ransomware como servicio (RaaS) con administradores, a veces llamados desarrolladores, y afiliados. RaaS es un modelo basado en suscripción en el que los desarrolladores o administradores desarrollan una variedad de ransomware y crean una interfaz fácil de usar con la que operarlo y luego reclutan afiliados para implementar el ransomware contra las víctimas. Los afiliados identificaron objetivos e implementaron este software malicioso preparado para atacar a las víctimas y luego ganaron un porcentaje de cada pago de rescate exitoso.

Los actores de Hive empleaba un modelo de ataque de doble extorsión. Antes de cifrar el sistema de la víctima, el afiliado filtraría o robaría datos confidenciales. Luego, el afiliado buscó un rescate tanto por la clave de descifrado necesaria para descifrar el sistema de la víctima como por la promesa de no publicar los datos robados. Los actores de Hive con frecuencia se enfocaban en los datos más confidenciales en el sistema de una víctima para aumentar la presión para pagar. Después de que una víctima paga, los afiliados y administradores dividen el rescate 80/20. Hive publicaba los datos de las víctimas que no pagan en el sitio de fugas de Hive.

Según la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE.UU. (CISA), los afiliados de Hive obtuvieron acceso inicial a las redes de las víctimas a través de varios métodos, que incluyen: inicios de sesión de un solo factor a través del Protocolo de escritorio remoto (RDP), redes privadas virtuales (VPN) y otros protocolos de conexión de red remota; explotar las vulnerabilidades de FortiToken; y enviar correos electrónicos de phishing con archivos adjuntos maliciosos.

Por su parte, el Departamento de Estado de los Estados Unidos ha ofrecido una recompensa de hasta 10 millones de dólares para cualquiera que aporte información que pueda ayudar a relacionar las acciones del grupo de ransomware Hive (o cualquier otro grupo similar) con gobiernos extranjeros.

Las víctimas del ransomware Hive deben comunicarse con la oficina local del FBI para obtener más información.

Fuente: DoJ

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!