Los repositorios de Docker Hub ocultan contenedores maliciosos

Más de 1.650 imágenes de Docker Hub disponibles públicamente ocultan comportamientos maliciosos, incluidos mineros de criptomonedas, secrets key incrustados que se pueden usar como puertas traseras, secuestradores de DNS y redireccionadores de sitios web.

Los investigadores de Sysdig investigaron el problema, trataron de evaluar la escala del problema e informaron sobre las imágenes encontradas que presentan algún tipo de código o mecanismo malicioso.

Docker Hub es una biblioteca de contenedores basada en la nube que permite a las personas buscar y descargar libremente imágenes de Docker o cargar sus creaciones en la biblioteca pública o repositorios personales.

Las imágenes de Docker son plantillas para la creación rápida y sencilla de contenedores que contienen código y aplicaciones listos para usar. Por lo tanto, aquellos que buscan configurar nuevas instancias a menudo recurren a Docker Hub para encontrar rápidamente una aplicación que se implemente fácilmente.

Desafortunadamente, debido al abuso del servicio por parte de los actores de amenazas, las imágenes maliciosas presentan riesgos graves para los usuarios desprevenidos que implementan contenedores alojados localmente o basados en la nube.

Muchas imágenes maliciosas usan nombres que las disfrazan como proyectos populares y confiables, por lo que los actores de amenazas claramente las cargaron para engañar a los usuarios para que las descarguen.

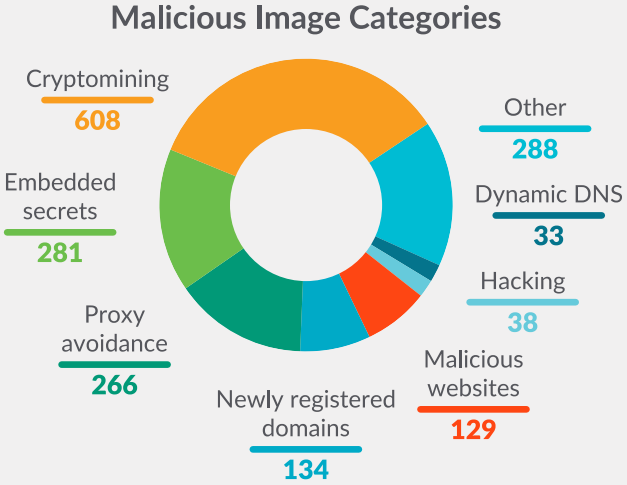

Además de las imágenes revisadas por Docker Library Project, que se verifica que son confiables, cientos de miles de imágenes con un estado desconocido están alojadas en el servicio. Sysdig usó sus escáneres automatizados para analizar 250.000 imágenes de Linux no verificadas e identificó 1652 de ellas como maliciosas.

La categoría más grande fue la de cripto-mineros, que se encuentra en 608 imágenes de contenedores, apuntando a los recursos del servidor para extraer criptomonedas para los delincuentes.

La segunda ocurrencia más común (281 casos) fueron las imágenes que ocultaban secretos incrustados. Los secretos incrustados en estas imágenes son claves SSH, credenciales de AWS, tokens de GitHub, tokens de NPM y otros.

Muchas imágenes maliciosas descubiertas usaban typosquatting para hacerse pasar por imágenes legítimas y confiables, solo para infectar a los usuarios con criptomineros. Typosquatting también garantiza que los usuarios que escriban mal el nombre de un proyecto popular descarguen una imagen maliciosa, por lo que, si bien esto no produce un gran número de víctimas, garantiza un flujo constante de infecciones.

Esta táctica sienta las bases para algunos casos de gran éxito, como los dos ejemplos que se muestran a continuación, que se han descargado casi 17.000 veces.

.png)

Sysdig dice que en 2022, el 61% de todas las imágenes extraídas de Docker Hub provienen de repositorios públicos, un aumento del 15% con respecto a las estadísticas de 2021, por lo que el riesgo para los usuarios va en aumento. Desafortunadamente, el tamaño de la biblioteca pública de Docker Hub no permite a sus operadores examinar todas las cargas diariamente; por lo tanto, muchas imágenes maliciosas no se denuncian.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!