Introducción a MITRE ATT&CK versión 12 (2022)

Por Josh Darby MacLellan

¿Alguna vez se ha preguntado cómo crear una lista priorizada de actores de amenazas? ¿O identificar qué tácticas y técnicas maliciosas son las más relevantes? ¿O qué controles de seguridad deberían mejorarse primero? La versión 12 del framework de MITRE ATT&CK acaba de ser lanzada y este post de Josh MacLellan lo ayudará a comprender qué es Framework y qué hay de nuevo.

¿Qué es MITRE?

MITRE es una organización sin fines de lucro con sede en los EE.UU. que apoya al gobierno federal en el avance de la seguridad nacional al proporcionar una variedad de servicios técnicos, cibernéticos y de ingeniería al gobierno. En 2013, MITRE lanzó un proyecto de investigación para rastrear el comportamiento de los actores de ciberamenazas, desarrollando un marco denominado Adversarial Tactics, Techniques, and Common Knowledge, o en forma abreviada: ATT&CK.

¿Qué es el framework MITRE ATT&CK?

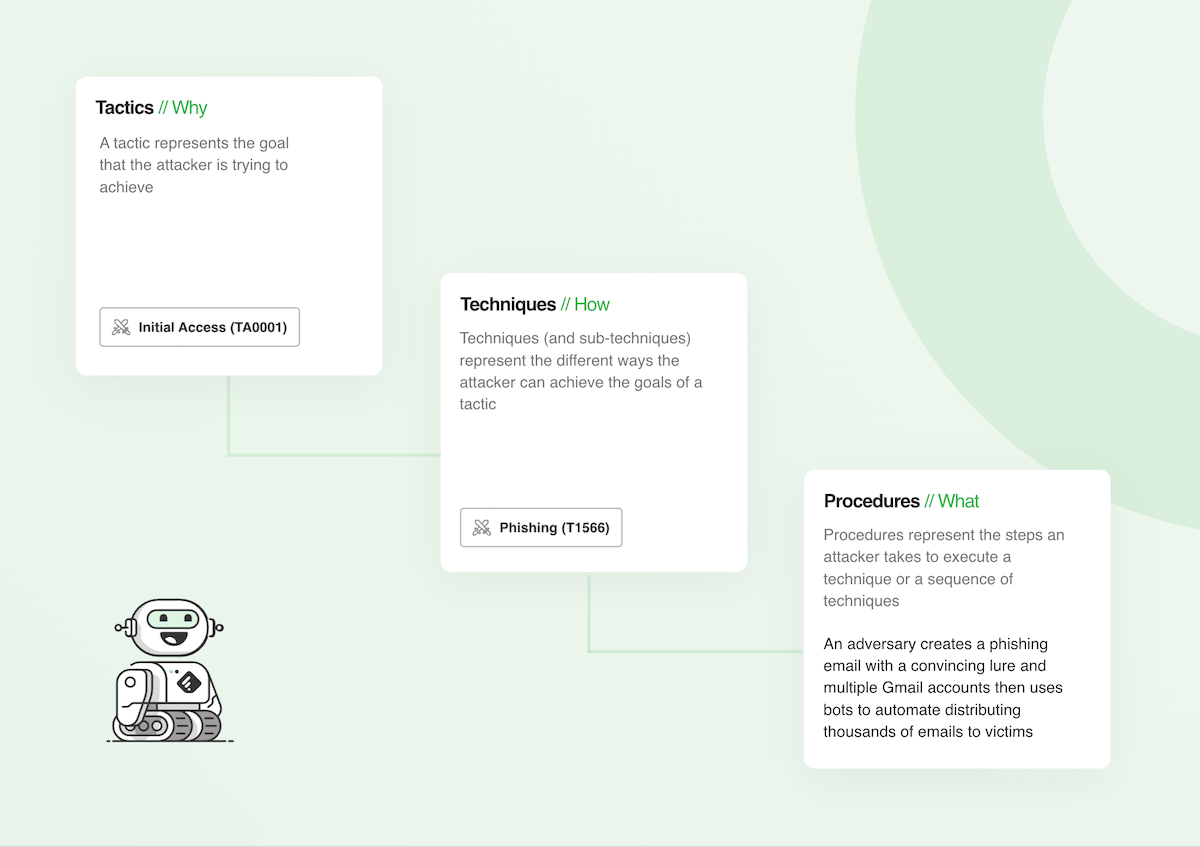

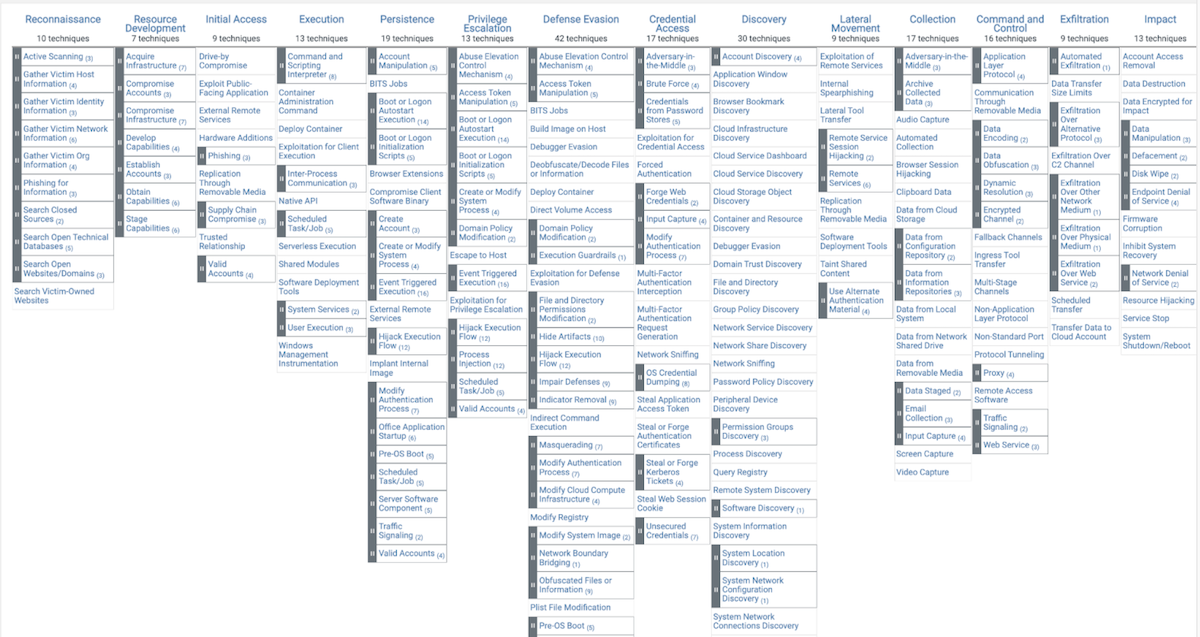

MITRE ATT&CK contiene una taxonomía del comportamiento de los actores de amenazas durante el ciclo de vida de un ataque, dividida en 14 tácticas, cada una de las cuales contiene un subconjunto de técnicas y subtécnicas más específicas (que cubren el TT en TTP). El Framework se divide en tres matrices separadas, Enterprise (ataques contra las redes de TI y la nube de la empresa), Mobile (ataques dirigidos a dispositivos móviles) y sistemas de control industrial (ataques dirigidos a ICS).

El Marco contiene una gran cantidad de conocimientos basados en observaciones del mundo real. La versión de octubre de 2022 de ATT&CK for Enterprise contiene 193 técnicas, 401 subtécnicas, 135 grupos de actores de amenazas, 14 campañas y 718 piezas de software/malware.

Cada técnica se puede explorar para revelar subtécnicas y existe una base de conocimiento completa de MITRE que alimenta las matrices. Esta base de datos contiene una cantidad colosal de información sobre grupos de actores de amenazas, malware, campañas, descripciones de técnicas y subtécnicas, mitigaciones, estrategias de detección, referencias para recursos externos, un sistema de identificación para seguimiento y mucho más.

¿Cómo se puede utilizar MITRE ATT&CK?

La forma en que usa MITRE ATT&CK Framework depende en gran medida del equipo y de sus flujos de trabajo. Los equipos de seguridad que a menudo confían en ATT&CK incluyen BLUE Teams, investigadores, respondedores de incidentes, analistas de inteligencia de amenazas cibernéticas; RED Teams, probadores de penetración, PURPLE Teams e ingenieros/evaluadores de herramientas, cada uno con sus propios casos de uso.

Caso de uso Nº 1: investigar amenazas y ciclos de vida de ataques

MITRE ATT&CK Framework es una herramienta de investigación fenomenal. De un vistazo, aclara las etapas del ciclo de vida de un ataque al dividir el comportamiento del adversario en 14 tácticas. La capacidad de ampliar las subtécnicas y descubrir un tesoro oculto de descripciones y ejemplos hace que la comprensión de los ciberataques sea accesible para todos.

Esto beneficia a todos, desde los novatos que buscan aprender sobre los TTP hasta los veteranos curtidos en la batalla que desean actualizar su conocimiento del escenario de ataque (memorizar 401 subtécnicas requeriría una memoria sobrehumana).

Si su puerta de enlace de correo electrónico ha puesto en cuarentena varios correos electrónicos maliciosos que contienen malware desconocido, consulte MITRE ATT&CK Framework y, si el malware está allí, descubrirá qué técnicas está asociado con él, con referencia a ejemplos del mundo real. Esto puede ayudarlo a determinar qué es probable que el actor de amenazas esté tratando de lograr.

Con solo hacer clic en un botón, puede visualizar esos datos exportándolos a MITRE ATT&CK Navigator, una versión interactiva de MITRE ATT&CK Framework que recomendamos que explore (es gratis).

Caso de uso N° 2: seguimiento de actores de amenazas y evaluación de controles

El marco MITRE ATT&CK puede mapear las tácticas y técnicas más comunes utilizadas por los actores de amenazas de máxima prioridad. Puede escanear la sección "Grupos" de ATT&CK para obtener una lista de actores de amenazas comunes relevantes para su organización o sector. Luego puede exportar esa información al MITRE ATT&CK Navigator.

En Navigator, puede importar varias pestañas, cada una de las cuales contiene un grupo, y superponerlas, exponiendo las técnicas más comunes que utilizan sus principales amenazas (Navigator tiene funciones de puntuación y código de colores). Esto le permite concentrarse en las técnicas más peligrosas a las que se enfrenta su organización, lo que le ayuda a evaluar su cobertura de detección frente a las amenazas más frecuentes. Armado con este conocimiento, ahora tiene datos para reforzar el o implementar nuevos controles de seguridad o herramientas para mejorar sus defensas.

Caso de uso Nº 3: mapeo y respuesta a un ataque novedoso

¿Fue objetivo de un atacante con el que nunca has tratado antes? MITRE permite crear una capa personalizada de ATT&CK Framework en Navigator en función de la actividad maliciosa que ha observado en su red. Aquí hay un ejemplo de cómo puede verse:

- Detectas actividad sospechosa en la red. Se activan las alarmas de indicador de compromiso (IoC), se detectan malware y balizas C2.

- Investigas la actividad histórica y descubres evidencia de acceso inicial. Su organización recibió correos electrónicos de phishing, los empleados descargaron malware y hay IoC de movimiento lateral en la red.

- Cree una capa personalizada en MITRE Navigator para una visualización más clara de esta actividad.

- Esto marca el riesgo de exfiltración de datos como el próximo paso potencial para el atacante.

- Verifica e implementa métodos de detección y mitigaciones al combinar información de MITRE y sus controles internos.

Estos ejemplos solo rascan la superficie de lo que es posible con ATT&CK. Si desea obtener más información, consulte la página de inicio de MITRE.

¿Qué hay de nuevo con la versión 12 de ATT&CK?

Ahora que tenemos una base sólida en MITRE ATT&CK Framework, descubramos qué hay de nuevo en la última versión (12), lanzada el 25 de octubre de 2022.

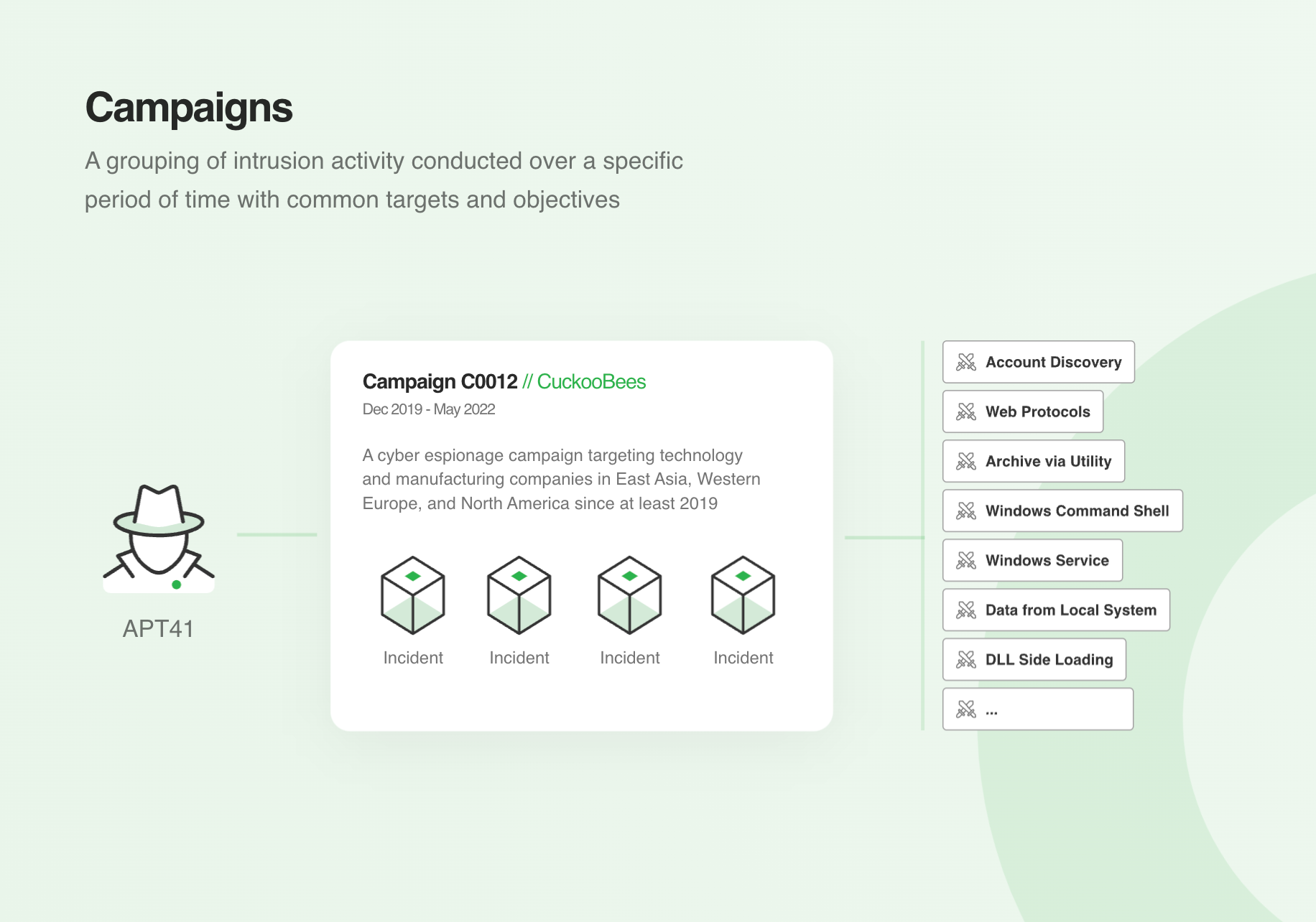

Como la mayoría de las versiones anteriores, v12 contiene nuevas técnicas de ataque (por ejemplo, cuentas comprometidas: cuentas en la nube), así como actualizaciones de técnicas, grupos y software existentes en todas las matrices en función de la actividad adversaria observada. A diferencia de otras versiones, v12 agregó detecciones a la matriz ICS (reflejando la matriz Enterprise) e introdujo campañas.

MITRE define las campañas "como una agrupación de actividades de intrusión realizadas durante un período de tiempo específico con objetivos y objetivos comunes". Las campañas son útiles para detectar una evolución en los TTP, identificar tendencias en el cambio de tácticas y monitorear la introducción de nuevas técnicas y el uso sostenido de otras.

Cada campaña presenta una descripción de la actividad de intrusión (por ejemplo, países y sectores objetivo conocidos), comandos/pasos específicos tomados por los actores (lo que ayuda a identificar oportunidades de detección y mitigación), y se ofrecen en formato de archivo STIX.

Hay más para aprender sobre esta interesante función, que puede hacer usando este enlace.

Fuente: Feedly

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!