Dropbox admite haber sido víctima de un ataque de phishing

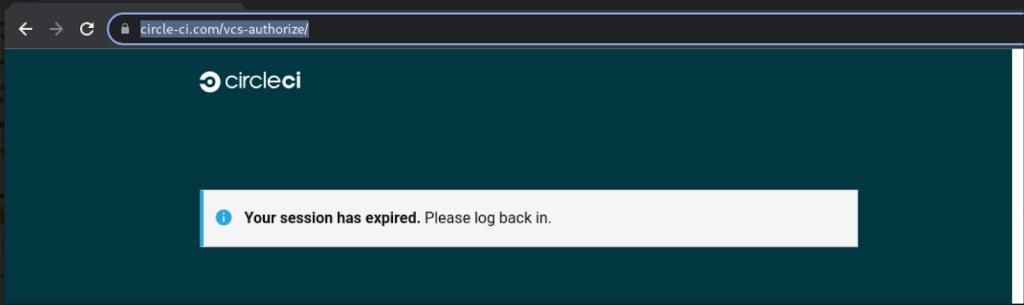

El error de seguridad salió a la luz el 13 de octubre cuando GitHub de Microsoft detectó un comportamiento sospechoso en la cuenta corporativa de Dropbox. GitHub le avisó a Dropbox al día siguiente y el equipo de almacenamiento en la nube lo investigó. Dropbox determinó que había sido víctima de un phisher que se había hecho pasar por la plataforma de entrega e integración de código CircleCI.

Dropbox y declaró que "no se accedió al contenido, las contraseñas o la información de pago de nadie, y el problema se resolvió rápidamente. Creemos que el riesgo para los clientes es mínimo", agregó la empresa.

Dropbox es un usuario de CircleCI "para una implementación interna selecta". Los empleados de Dropbox usan sus cuentas de GitHub para acceder a los repositorios de códigos privados de Dropbox, y sus datos de inicio de sesión de GitHub también los llevan a CircleCI.

Ya se sabe a dónde conduce esto: obtuvieron los detalles de inicio de sesión de GitHub de un ingeniero de Dropbox haciéndose pasar por CircleCI y usaron esa información para ingresar a la organización de Dropbox GitHub y luego revisar los repositorios privados.

Curiosamente, solo tres semanas antes del ataque, GitHub advirtió sobre campañas de phishing que implicaban la suplantación de CircleCI. Dropbox parece no haber recibido el memorando, porque a principios de octubre se envió a su personal, y una o más personas cayeron en la trampa de correos electrónicos que se hacían pasar por mensajes legítimos de CircleCI.

"Estos correos electrónicos de aspecto legítimo dirigían a los empleados a visitar una página de inicio de sesión falsa de CircleCI, ingresar su nombre de usuario y contraseña de GitHub y luego usar su clave de autenticación de hardware para pasar una contraseña de un solo uso (OTP) al sitio malicioso", dice la explicación de Dropbox. Ese sitio recopilaría los detalles de inicio de sesión ingresados para que los malhechores pudieran usar la información e iniciar sesión en la cuenta de GitHub de la víctima y acceder a los repositorios de trabajo.

Esta táctica "finalmente tuvo éxito, dando acceso al actor de amenazas a una de nuestras organizaciones de GitHub, donde procedió a copiar 130 de nuestros repositorios de código".

Dropbox no parece demasiado preocupado por el incidente porque los repositorios "incluyen copias de bibliotecas de terceros ligeramente modificadas para que las use Dropbox, prototipos internos y algunas herramientas y archivos de configuración utilizados por el equipo de seguridad".

Aparentemente, no se accedió a ningún código para las aplicaciones principales o la infraestructura.

Dropbox también dijo que el acceso del intruso al repositorio de GitHub fue revocado el 14 de octubre, y que desde entonces la empresa ha rotado todas las credenciales de API de desarrollador a las que el intruso tenía acceso. La compañía también contrató a investigadores externos para revisar sus hallazgos y todos concluyeron que no se detectó ningún abuso del código copiado.

Fuente: The Register

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!