"Los servidores mal configurados son una de las principales razones de las fugas de datos"

Investigadores de seguridad de SOCRadar informaron a Microsoft el 24 de septiembre de 2022 sobre un end-point de Microsoft mal configurado. Esta mala configuración dio lugar a la posibilidad de acceso no autenticado a algunos datos de transacciones comerciales correspondientes a interacciones entre Microsoft y clientes potenciales, como la planificación o la posible implementación y provisión de servicios de Microsoft.

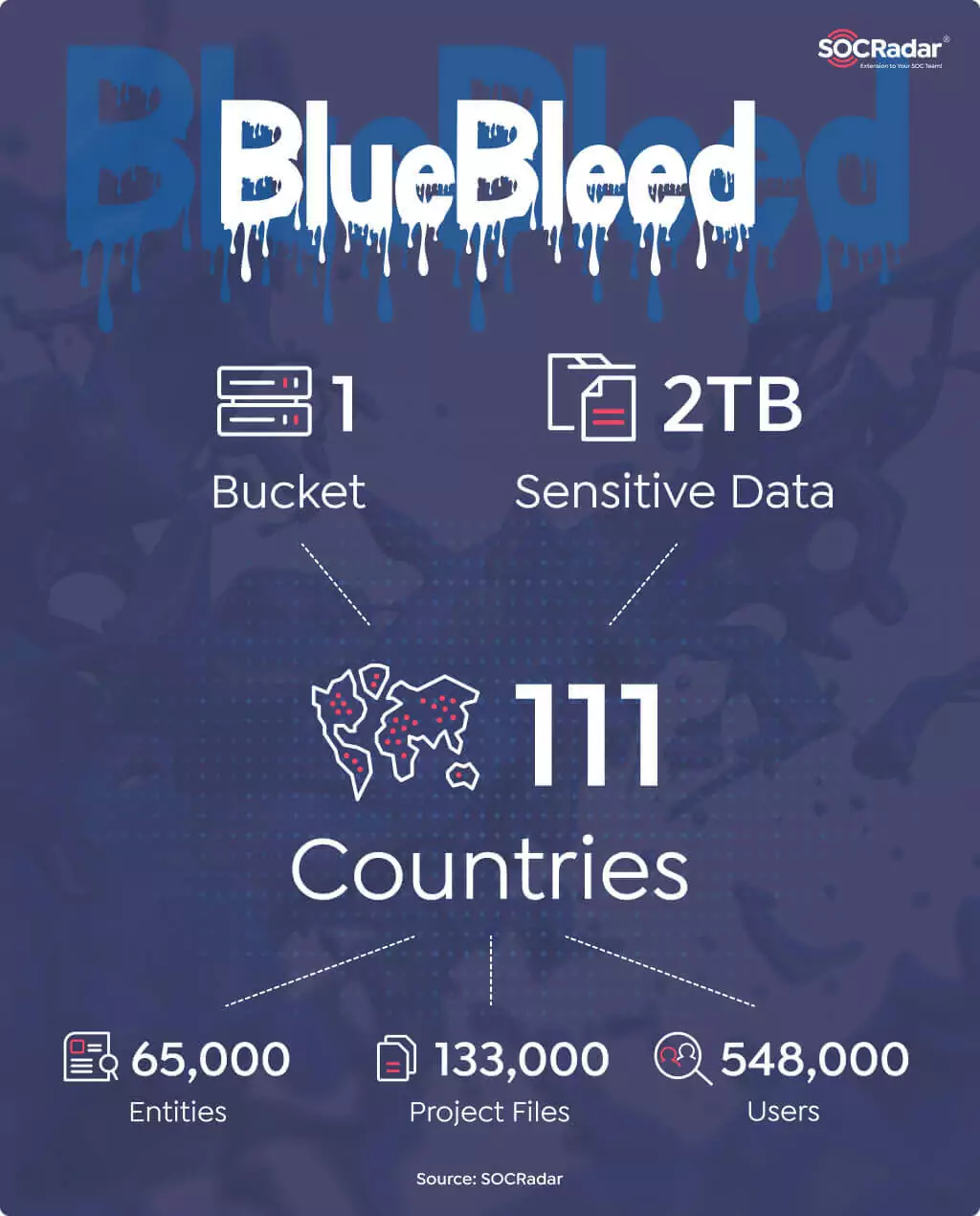

Las filtraciones se denominan colectivamente BlueBleed e incluyen datos filtrados pertenecientes a decenas de miles de entidades. Los datos confidenciales de 65.000 entidades se hicieron públicos debido a un servidor mal configurado y no fue el resultado de una vulnerabilidad de seguridad. Los datos de transacciones comerciales incluían nombres, direcciones de correo electrónico, contenido de correo electrónico, nombre de la empresa y números de teléfono, y pueden haber incluido archivos adjuntos relacionados con negocios entre un cliente y Microsoft o un socio autorizado de Microsoft.

Entre muchos cubos públicos descubiertos, seis contenían información de más de 150.000 empresas en 123 países diferentes y se han descubierto más de 335.000 correos electrónicos, 133.000 proyectos y 548.000 usuarios expuestos dentro de las filtraciones hasta el momento.

¿Cómo prevenir fugas de datos debido a servidores mal configurados?

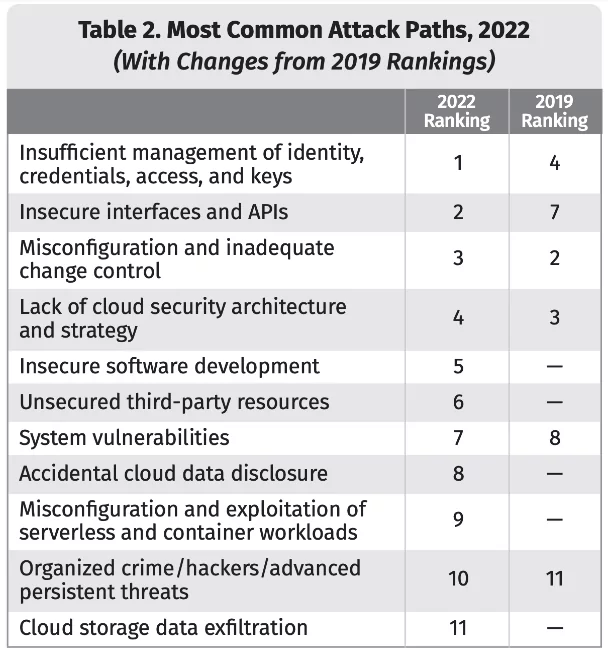

Los servidores mal configurados son una de las principales razones de las fugas de datos. Según el Informe de nuevos ataques y amenazas de SANS 2022, la exfiltración de datos de almacenamiento en la nube se ha convertido en una de las rutas de ataque más comunes en 2022.

Los actores de amenazas escanean constantemente depósitos de almacenamiento público en busca de datos confidenciales porque tienen los recursos y medios para automatizar el escaneo con herramientas avanzadas. Las empresas deben monitorear de manera proactiva tales riesgos con herramientas de seguridad automatizadas.

- Mapear la superficie de ataque para administrar y controlar fácilmente los puntos finales orientados al exterior.

- Aplicar un modelo de responsabilidad compartida

- Implementar soluciones de identidad y acceso a todos los entornos

- Se debe usar un token para proporcionar acceso controlado y programado a los contenedores

- Cifrar los datos en reposo

- Hacer cumplir las políticas de seguridad en la nube aceptadas: enfoque de confianza cero

- Fortalecer las terminales para evitar infracciones.

- Supervisar la superficie de ataque para detectar activos externos abiertos al público, que pueden contener datos confidenciales

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!