Explotación masiva de vulnerabidad de Zimbra ZCS (CVE-2022-27925)

En julio y principios de agosto de 2022, Volexity trabajó en varios incidentes en los que la organización víctima experimentó graves infracciones en sus servidores de correo electrónico de Zimbra Collaboration Suite (ZCS). Las investigaciones de Volexity descubrieron evidencia que indica que la causa probable de estas infracciones fue la explotación de CVE-2022-27925, una vulnerabilidad de ejecución remota de código (RCE) en ZCS. Este CVE inicial fue parcheado por Zimbra en marzo de 2022 en 8.8.15P31 y 9.0.0P24.

Volexity cree que CVE-2022-27925 ha sido explotado en combinación con la falla de día cero , rastreada como CVE-2022-37042, desde al menos finales de junio de 2022. Inicialmente fue atacado por actores de amenazas centrados en el ciberespionaje y luego por otros para intentos de explotación masiva.

Finalmente, el 11 de agosto, CISA agregó tres nuevas vulnerabilidades relacionadas a Zimbra a su Catálogo de Vulnerabilidades Explotadas Conocidas, en base a evidencia de explotación activa: CVE-2022-27924, CVE-2022-27925 y CVE-2022-37042

La investigación inicial sobre la vulnerabilidad no descubrió ningún código de explotación público, pero como había estado disponible un parche durante varios meses, era razonable que se pudiera haber desarrollado un código de explotación basado en la descripción de la vulnerabilidad.

Sin embargo, una cosa que llamó la atención de Volexity fue que, más allá de ser ejecutable de forma remota, la descripción de la vulnerabilidad establecía claramente que su explotación requería credenciales de administrador válidas. Esto agregó un nivel significativo de dificultad para que un atacante comprometiera con éxito una instancia de ZCS e hizo que la explotación masiva fuera poco probable.

A medida que avanzaba cada investigación, Volexity encontró signos de explotación remota, pero ninguna evidencia de que los atacantes tuvieran las sesiones administrativas autenticadas necesarias para explotarla. Además, en la mayoría de los casos, Volexity creía que era muy poco probable que los atacantes remotos hubieran podido obtener credenciales administrativas en los servidores de correo electrónico ZCS de las víctimas.

Como resultado de los hallazgos anteriores, Volexity inició más investigaciones para determinar un medio para explotar CVE-2022-27925, y si era posible hacerlo sin una sesión administrativa autenticada. Las pruebas posteriores realizadas por Volexity determinaron que era posible omitir la autenticación al acceder al mismo punto final (mboximport) utilizado por CVE-2022-27925. Esto significaba que CVE-2022-27925 podía explotarse sin credenciales administrativas válidas, lo que hacía que la vulnerabilidad fuera significativamente más grave.

Volexity informó estos hallazgos a Zimbra, y Zimbra solucionó el problema de autenticación en sus versiones 9.0.0P26 y 8.8.15P33 a fines de julio. La vulnerabilidad de omisión de autenticación se asignó CVE-2022-37042.

A través de múltiples investigaciones, se descubrieron pruebas que indican que CVE-2022-27925 estaba siendo explotado en masa con la omisión de autenticación a fines de junio de 2022. Volexity cree que esta vulnerabilidad se explotó de manera consistente con vulnerabilidades de Microsoft Exchange 0-day descubiertas a principios de 2021. Inicialmente, fue explotado por actores de amenazas orientados al espionaje, pero luego fue detectado por otros actores de amenazas y utilizado en intentos de explotación masiva.

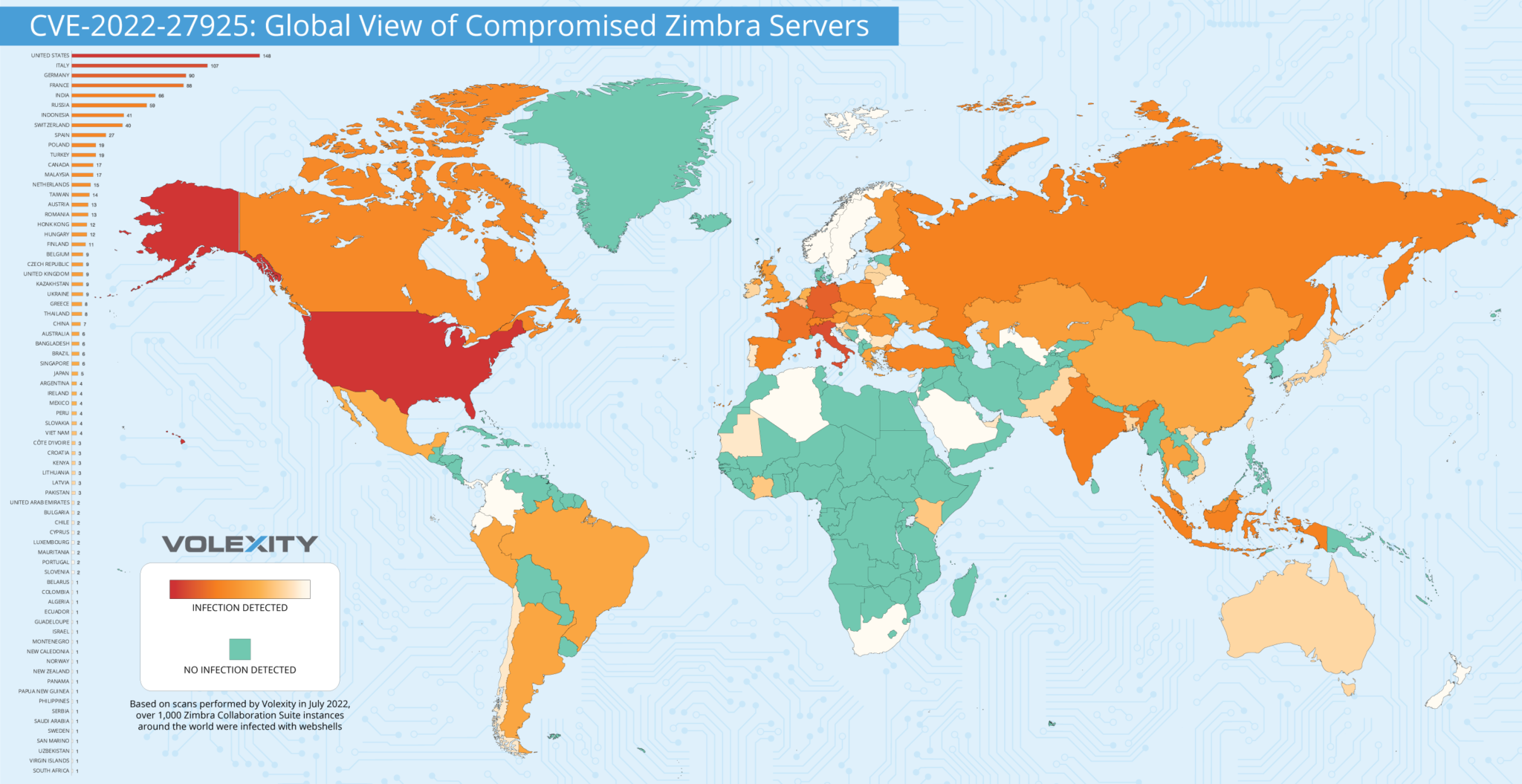

Según lo que se aprendió de la investigación de estos ataques, Volexity realizó escaneos en todo Internet para identificar instancias Zimbra comprometidas que pertenecen a clientes que no son de Volexity. A través de estos escaneos, Volexity identificó más de 1.000 instancias de ZCS en todo el mundo que fueron comprometidas.

Estas instancias de ZCS pertenecen a una variedad de organizaciones globales, incluidos departamentos y ministerios gubernamentales; ramas militares; negocios en todo el mundo con miles de millones de dólares de ingresos; etc. En el otro extremo de la escala, las organizaciones afectadas también incluyeron un número significativo de pequeñas empresas que probablemente no tengan personal de TI dedicado para administrar sus servidores de correo, y quizás menos probable que puedan detectar y remediar un incidente de manera efectiva.

La inspección de los registros web de los servidores comprometidos a menudo arrojaba evidencia de explotación consistente con esta vulnerabilidad antes de que se escribiera un webshell en el disco. A continuación se muestra un ejemplo de entrada de registro web.

[attacker_ip] - - [30/Jun/2022:05:33:18 +0000]

"POST [snipped]/service/extension/backup/mboximport?account-name=admin&ow=1&no-switch=true

HTTP/1.0" 401 299 "[snipped]" "Mozilla/5.0 (X11; Linux x86_64; rv:101.0)

Gecko/20100101 Firefox/101.0" 7Otro ejemplo puede verse en la cuenta de 1ZRR4H:

Para investigar más e intentar replicar el exploit, Volexity configuró una instancia de prueba de ZCS y siguió los artículos en línea que describen la vulnerabilidad. Volexity encontró dos artículos publicados en sitios web chinos que detallan el funcionamiento interno de CVE-2022-27925. El primer informe data del 13 de junio de 2022 y es anterior a toda la actividad de explotación observada. El segundo artículo contenía más detalles sobre cómo explotar la vulnerabilidad; se publicó el 7 de julio de 2022, mucho después de muchos casos de explotación pública.

Fuente: Volexity

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!