REvil / Sodinokibi ha regresado

La notoria operación de ransomware REvil ha regresado en medio de las crecientes tensiones entre Rusia y EE.UU., con una nueva infraestructura y un cifrador modificado que permite ataques más específicos.

En octubre, la pandilla de ransomware REvil se cerró después de que una operación policial secuestrara sus servidores TOR, seguida de arrestos de miembros por parte de las fuerzas del orden rusas. Sin embargo, después de la invasión de Ucrania, Rusia declaró que EE.UU. se había retirado del proceso de negociación con respecto a la pandilla REvil y cerró los canales de comunicación.

Los sitios Tor de REvil vuelven a la vida

Poco después, la antigua infraestructura Tor de REvil comenzó a funcionar de nuevo, pero en lugar de mostrar los sitios web antiguos, redirigió a los visitantes a las URL de una nueva operación de ransomware sin nombre.

Si bien estos sitios no se parecían en nada a los sitios web anteriores de REvil, el hecho de que la infraestructura anterior se redirigiese a los nuevos sitios indicaba que probablemente REvil estaba operando nuevamente. Además, estos nuevos sitios contenían una combinación de nuevas víctimas y datos robados durante ataques REvil anteriores.

Si bien estos eventos indicaron claramente que REvil se renombró como la nueva operación sin nombre, los sitios TOR también habían mostrado previamente un mensaje en noviembre que decía que "REvil is bad".

Este acceso a los sitios TOR significaba que otros actores de amenazas o las fuerzas del orden tenían acceso a los sitios TOR de REvil, por lo que los sitios web en sí mismos no eran una prueba lo suficientemente sólida del regreso de la pandilla.

La única forma de saber con certeza si REvil había regresado era encontrar una muestra del nuevo cifrador de ransomware y analizarlo para determinar si estaba parcheado o compilado a partir del código fuente. Una muestra de la nueva operación de ransomware finalmente fue descubierta esta semana por el investigador de AVAST Jakub Kroustek y ha confirmado los vínculos de la nueva operación con REvil.

Muestra de ransomware confirma retorno

Si bien algunas operaciones de ransomware usan el cifrado de REvil, todas usan ejecutables parcheados en lugar de tener acceso directo al código fuente de la pandilla.

Sin embargo, varios investigadores de seguridad y analistas de malware le han dicho a BleepingComputer que la muestra REvil descubierta utilizada por la nueva operación se compila a partir del código fuente e incluye nuevos cambios.

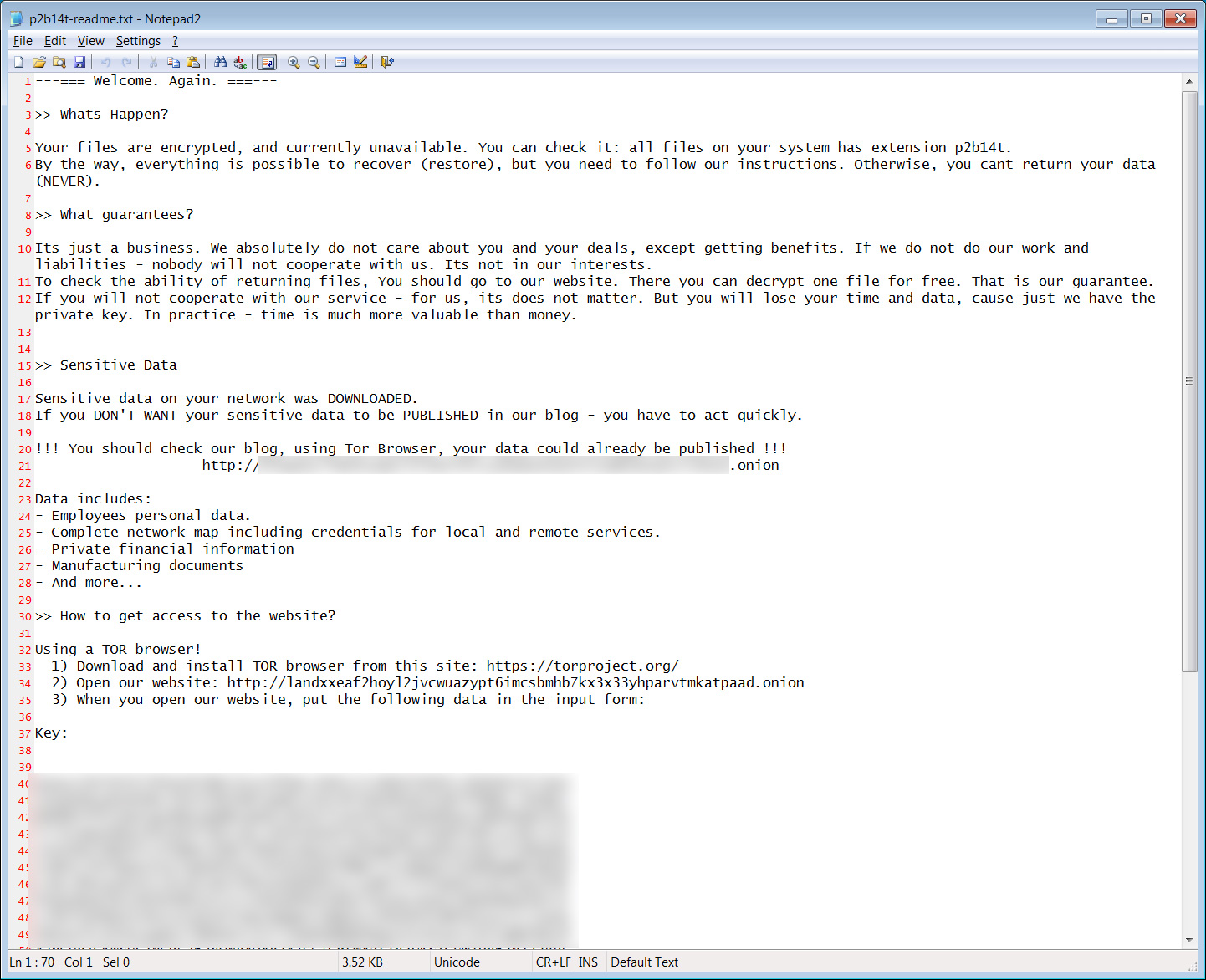

El investigador de seguridad R3MRUM ha tuiteado que la muestra de REvil ha cambiado su número de versión a 1.0 pero es una continuación de la última versión, 2.08, lanzada por REvil antes de que cerrara. Vitali Kremez, también realizó ingeniería inversa de la muestra REvil este fin de semana y confirmó que se compiló a partir del código fuente el 26 de abril y no se parcheó. La nota de rescate también es idéntica a las antiguas notas de rescate de REvil.

La nueva muestra de REvil incluye un nuevo campo de configuración, 'accs', que contiene las credenciales de la víctima específica a la que se dirige el ataque. La nueva configuración también ha modificado las opciones SUB y PID, utilizadas como identificadores de campañas y afiliados, para usar valores de tipo GUID más largos, como '3c852cc8-b7f1-436e-ba3b-c53b7fc6c0e4'.

Además, si bien existen algunas diferencias entre los sitios antiguos de REvil y la operación renombrada, una vez que la víctima inicia sesión en el sitio, es casi idéntico a los originales, y los actores de amenazas afirman ser 'Sodinokibi', como en las infecciones originales.

Si bien el representante original de REvil de cara al público, conocido como 'Unknow', aún no ha sido hallado, el investigador de inteligencia de amenazas FellowSecurity afirma que uno de los desarrolladores principales originales de REvil, que formaba parte del antiguo equipo, relanzó la operación de ransomware.

Como se trataba de un desarrollador central, tendría sentido que también tuvieran acceso al código fuente completo de REvil y, potencialmente, a las claves privadas de TOR para los sitios antiguos.

Tampoco es sorprendente que REvil haya cambiado de nombre bajo la nueva operación, especialmente con las relaciones en declive entre EE.UU. y Rusia.

Sin embargo, cuando las operaciones de ransomware cambian de marca, generalmente lo hacen para evadir la aplicación de la ley o las sanciones que impiden el pago de rescates. Por lo tanto, es inusual que REvil sea tan público sobre su regreso, en lugar de tratar de evadir la detección como hemos visto en tantos otros cambios de marca de ransomware.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!