Ransomware #Hive, todo lo que necesitas saber

A principios de marzo, el propietario de la refinería de petróleo más grande de Rumania, Rompetrol, confirmó en una publicación de Facebook que fue objeto de un ciberataque, lo que provocó que la empresa cerrara sus sitios web.

Según los informes, el "ataque cibernético complejo", como lo llamó la empresa matriz de Rompetrol, KMG International, se atribuye a la pandilla de ransomware Hive, que solicitó U$S 2 millones a cambio del descifrador.

El grupo de ransomware se vio por primera vez en junio de 2021 [PDF] y se conocía inicialmente por apuntar a los sistemas de atención médica. Desde entonces, y con sus cinco versiones, se ha infiltrado en otras industrias, incluidas las de bienes raíces y TI. Hive opera como una pandilla de ransomware basada en afiliados, utiliza una variedad de técnicas y tácticas que son difíciles de defender y mitigar para los profesionales de la seguridad.

Hive es uno de los grupos de ransomware más agresivos y es conocido por usar tácticas sofisticadas que manipulan varias plataformas como Windows, Linux y los hipervisores ESXi, todo en uno. En octubre de 2021, Hive se encontraba entre las diez bandas de ransomware más importantes del mundo. Hive es otro grupo de ransomware que opera en el modelo RaaS, pero el proceso utilizado para cifrar los archivos es bastante inusual.

Esto puede ser explicado por una técnica de extorsión muy agresiva que aplica el malware. A diferencia de los ransomware habituales que sólo cifran los archivos, éste realiza una "doble extorsión": por un lado la información queda secuestrada gracias al cifrado que aplica a los archivos de la víctima. Por otro, el malware amenaza a las víctimas con publicar la información robada en su página pública HiveLeaks.

En las operaciones de ransomware "normales", los delincuentes intentan llevar a cabo sus negociaciones en privado, diciéndoles a las víctimas que si no se paga un rescate, sus datos se publicarán y sufrirán un impacto en su reputación. Pero, en muchos casos, estas negociaciones se publican, lo que hace que fracasen y los delincuentes pierden dinero.

La banda de ransomware BlackCat eliminó las URL de negociación de TOR de su cifrador para evitar que esto sucediera y dificultar así el trabajo de los investigadores. Hive copio el modelo y requiere un nombre de usuario y una contraseña para acceder a la página de negociación y dichas credenciales se brindan de forma dinámica al momento de ejecutar el malware.

El investigador Rivitna también dice que Hive continua copiando BlackCat al pasar su cifrador de Linux de Golang al lenguaje de programación Rust para hacer que las muestras de ransomware sean más eficientes y más difíciles de analizar mediante ingeniería inversa.

La mayoría de los ataques realizados por Hive siguen un patrón en el que primero roban los datos dentro de los sistemas y luego los cifran. De esta manera, la pandilla puede retener los datos filtrados y el descifrador a cambio de un rescate. Se estima que Hive apunta a tres empresas por día según TechTarget.

Hive fue famoso por atacar instalaciones de atención médica, pero recientemente decidió hacerse un nombre aún más grande atacando la industria minorista y exigiendo uno de los rescates más grandes en la historia de la seguridad.

En un estudio en el que los investigadores hablaron con 742 profesionales de la ciberseguridad, se descubrió que el 80% de ellos fueron atacados con ransomware en los últimos dos años: el 39% de esos profesionales de la ciberseguridad recurrieron al pago del rescate. A octubre de 2021, Hive había victimizado al menos a 355 empresas, y el grupo estaba en el octavo lugar entre las 10 principales cepas de ransomware por ingresos en 2021, según la empresa de análisis de cadenas de bloques Chainalysis.

Técnicas y Tácticas

A lo largo de los años, los analistas e investigadores notaron que la mayoría de los actores de amenazas de ransomware se enfocan en una plataforma, como Windows, para lanzar sus ataques. Hive en realidad hace lo contrario y utiliza varias plataformas: hipervisores ESXi, Windows y Linux. Según Adam Meyers, vicepresidente de CrowdStrike, este actor de amenazas creó la capacidad de ejecutar su ransomware contra EXSi.

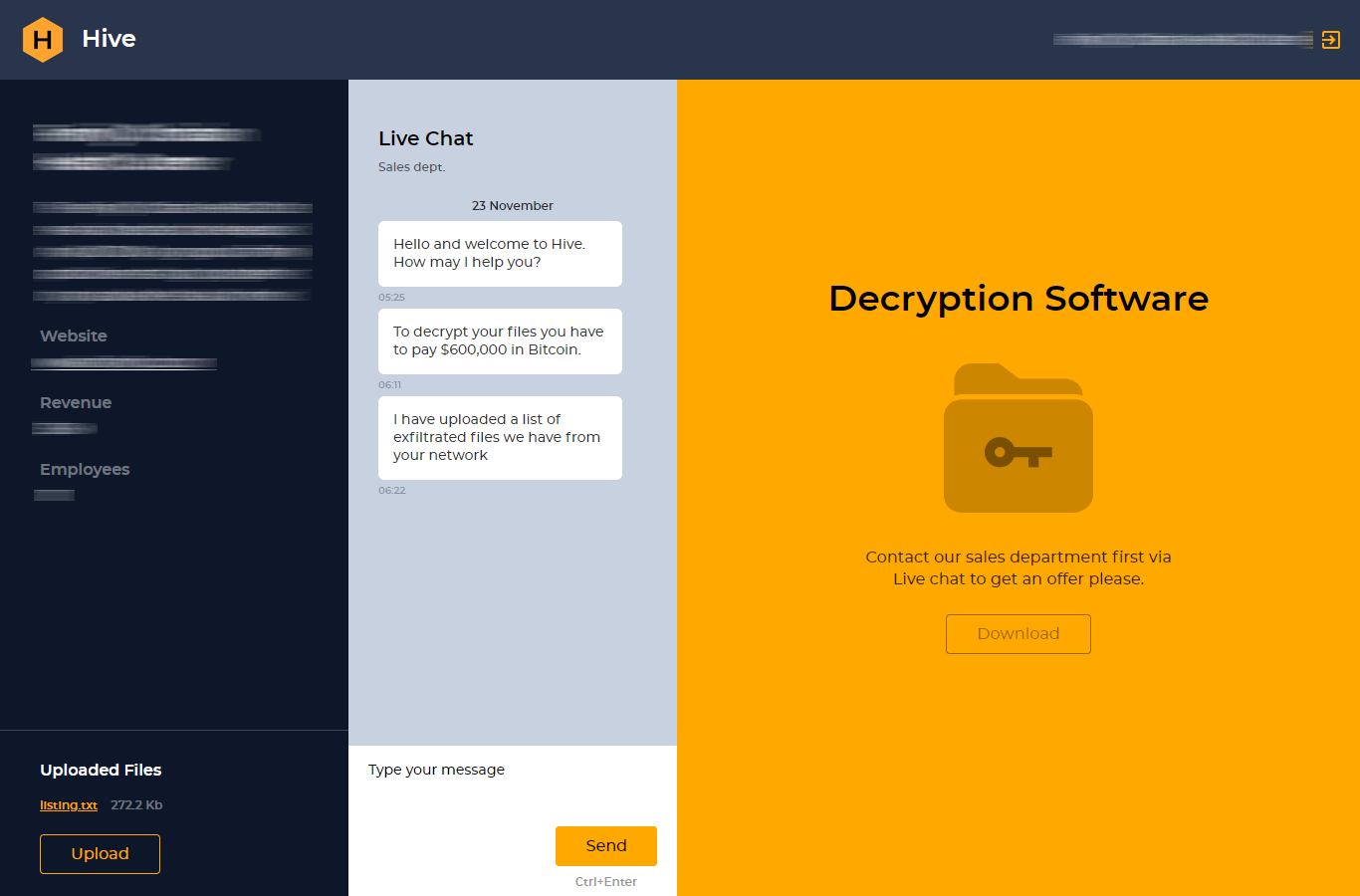

Las notas de rescate de Hive tienen un enlace a un "departamento de ventas" que permite a las víctimas comunicarse con ellas a través del chat en vivo, casi como el servicio de atención al cliente. Hive también usa Golang, un lenguaje de programación moderno que los actores de amenazas han estado utilizando últimamente. Una vez en un sistema, Hive usa sus herramientas para moverse lateralmente dentro de ese sistema y aumentar los privilegios para robar y cifrar archivos.

El enfoque del actor de amenazas es lograr un pago rápido y aumentar la presión sobre sus víctimas al robar los datos antes de cifrarlos. Una de las formas en que Hive puede obtener acceso a los datos de sus víctimas es enviando correos electrónicos de phishing con archivos adjuntos maliciosos y secuestrando escritorios remoto a través del protocolo RDP.

ESET identificó variantes de Linux y FreeBSD del ransomware Hive y Group-IB ha realizado un extenso informe técnico. Esto significa que el actor de amenazas busca atacar otros sistemas operativos, así como aplicaciones en la nube. Las variantes de Linux y FreeBSD están escritas en Golang/RUST; sin embargo, su malware todavía contiene algunos errores, lo que permitiría (potencial) poder descifrar los archivos afectados. John Bambenek, de NetEnrich, afirmó que no es inusual que el malware imperfecto de un actor de amenazas esté en la naturaleza.

Hive parece estar cambiando de plataforma al enfocarse en sistemas públicos como Linux, un sistema que se usa comúnmente para servidores web. Esperan causar un impacto significativo en la vida de sus víctimas al comprometer Linux y darles más incentivos para pagar sus demandas de rescate. Es posible que la versión para Linux del ransomware Hive aún tenga algunos problemas, pero no hay duda de que la pandilla continuará desarrollando el malware debido a las oportunidades potenciales que brindará.

Debido a que el ransomware está escrito en Golang/RUST (que son multiplataforma), la mayoría del código de cifrado no necesitará demasiadas modificaciones para ejecutarse en un entorno Linux. El ransomware está escrito en lenguajes de programación de código abierto que permiten la compilación cruzada, lo que significa que el mismo código fuente se puede compilar en diferentes sistemas operativos, como Linux, Windows y macOS. El grupo puede infectar Windows y otros sistemas como Linux, así como el hipervisor ESXi.

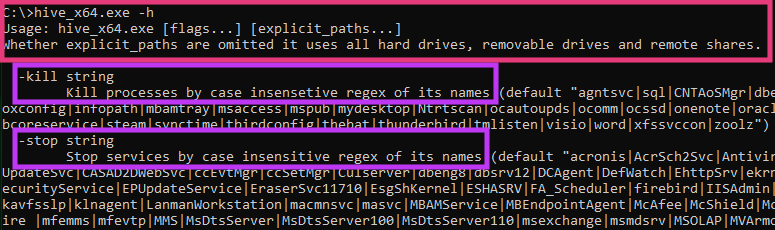

Las versiones de Windows de 32 y 64 bits del malware están empaquetados (con UPX u otro de acuerdo a la versión) y dispone de un CLI que acepta parámetros:

- kill: Kill processes specified as value (case insensitive regex)

- stop: Stop services specified as value (case insensitive regex)

- no-clean: Do not clean disk space (described later in this analysis)

- skip: Files that the attacker doesn’t want to encrypt (case insensitive regex)

- skip-before: Skips files created before the specified date.

- u: user-name to TOR page

- p: password to TOR page

Además de los parámetros anteriores, el atacante también puede especificar la ruta que contiene los archivos que deben cifrarse. Si no se especifica esta ruta, el ransomware enumerará todos los archivos en la máquina, omitiendo los especificados en los parámetros "-skip" y "-skip-before".

Por último, pero no menos importante, hay una curiosa función ejecutada por el ransomware llamada App.CleanSpace(). En pocas palabras, si se ejecuta, este código crea varios archivos con más de 1 GB cada uno hasta que el disco esté lleno. Luego, estos archivos recién creados se eliminan.

Funcionamiento

Por lo general, el proceso de cifrado implementado por ransomware es generar una clave simétrica única para cada archivo, que finalmente se cifra y almacena junto con los datos cifrados, para que pueda recuperarse más tarde. En cambio, Hive crea una clave única que finalmente se cifra y se escribe en el disco, lo que hace que el proceso de descifrado sea irreversible si este archivo se elimina por accidente. Además, este ransomware contiene funcionalidades que hacen que la ejecución sea lenta, como "borrar" el disco hasta que esté lleno para evitar la restauración de archivos.

- Aparece un mensaje que informa sobre el cifrado de los datos y el pago de un rescate.

- Hive cambia las extensiones de nombre de archivo a "*.hive" o con caracteres aleatorios.

- El nombre del archivo se cambia aleatoriamente.

- Se crea un archivo con la nota de rescate HOW-TO-DECRYPT.txt

- La utilización de su CPU suele alcanzar un máximo del 100%

- Los discos continúan procesando datos en segundo plano, lo que hace que el uso del sistema sea extremadamente lento.

- Apenas se puede abrir ninguna aplicación, incluido el software antivirus, y la misma se cierra.

- Detiene una serie de procesos relacionados con el sistema operativo y las medidas de protección implementadas.

Hive cifra los archivos mediante el operador XOR con un flujo de claves aleatorio. La clave maestra se cifra con una clave pública RSA-2048 codificada y se almacena en la carpeta "C:\" o "C:\Users\<User>\AppData\Local\VirtualStore", según los privilegios del usuario.

El ransomware crea una nota de rescate llamada "HOW_TO_DECRYPT.txt" en cada directorio de destino. Cuando se ejecuta con privilegios de "administrador", Hive también cifra los archivos ubicados en los directorios "C:\Users\Program Files (x86)", "C:\Users\Program Files" y "C:\Users\ProgramData".

El ransomware Hive crea dos archivos por lotes: hive.bat y shadow.bat. El primero elimina el archivo ejecutable del ransomware y luego también se elimina a sí mismo. El segundo archivo elimina los archivos de instantáneas de volumen (VSC) y luego se elimina a sí mismo.

Después de cifrar el archivo, Hive elimina la clave maestra de 10 MB generada aleatoriamente que se utiliza para cifrar el archivo. Por lo tanto, si se pudiera tomar una instantánea de la memoria después de que comience la infección y antes de que finalice el cifrado del archivo, es posible recuperar el archivo infectado cuando se extrae la clave maestra existente en la memoria. Sin embargo, esto no es fácil ya que Hive infecta y cifra muy rápidamente.

Después de la infección, Hive crea archivos aleatorios "con basura" en C:\ y C:\Users\<User>\AppData\Local\VirtualStore hasta que el disco está lleno y luego los elimina. Esto se hace para que sea imposible restaurar los archivos cifrados utilizando los datos residuales restantes en el disco

A diferencia de otras familias de ransomware, Hive no cambia el fondo del usuario, el único mensaje disponible para la víctima es la nota de rescate. Según la nota, si el usuario elimina el archivo que tiene la extensión ".key" o altera los archivos cifrado, los datos no se podrán descifrar.

Para el proceso de negociación del rescate, se ofrece un portal al cual se accede mediante unas credenciales facilitadas en la nota de rescate volcada en disco tras el cifrado. Hive proporciona (si la víctima paga) descifradores para ESXi, Linux y Windows (32/64 bits).

El proceso de descifrado primero carga la clave cifrada del disco (*.key), razón por la cual la nota de rescate indica que no se puede eliminar este archivo. Una vez que se carga y descifra la clave, Hive escanea todos los directorios en busca de archivos cifrados. y luego continúa con el proceso de descifrado.

Independientemente de la versión de Hive y, hasta el momento, se han publicado algunas reglas YARA de detección pero aún no es posible descifrar los archivos

¿Descifrador?

A principios de años, un grupo de investigadores encontró un hallo en el algoritmo de cifrado del ransomware Hive que permitiría recuperar la información secuestrada. Si bien aún no se ha publicado ningún software oficial para recuperar la información, sí que se han realizado satisfactoriamente algunas pruebas de concepto.

En el paper publicado por la Universidad pueden consultarse todos los detalles sobre el proceso de descifrado y cómo podría automatizarse. Es posible que exista una posibilidad teórica de crear un descifrador universal para el ransomware Hive, aunque al menos decenas de los archivos no cifrados deberían estar disponibles. Mientras, se puede probar una versión preliminar del investigador Rivitna.

Fuentes:

muy buena data gracias

ResponderBorrar