Diarios del grupo Ransomware #Conti (II - Trabajo de oficina)

Traducción libre del artículo original "Conti Ransomware Group Diaries, Part II: The Office" de Brian Krebs

A principios de esta semana, un investigador de seguridad ucraniano filtró casi dos años de registros internos de chat de Conti, una de las pandillas de ransomware más despiadadas que operan en la actualidad. En el Parte I examinamos cómo Conti lidió con sus propias infracciones internas y ataques de empresas de seguridad privada y gobiernos. En la Parte II de esta serie, exploraremos cómo es trabajar para Conti, tal como lo describen sus propios empleados.

Los chats del grupo Conti revelan mucho sobre su estructura interna y jerarquía. Conti mantiene muchas de las mismas unidades comerciales que una empresa legítima de tamaño pequeño a mediano, incluido un departamento de Recursos Humanos que está a cargo de entrevistar constantemente a posibles nuevos empleados.

Otros departamentos de Conti con sus propios presupuestos distintos, horarios de personal y liderazgo senior incluyen:

- Desarrolladores: programadores contratados para escribir código malicioso e integrar tecnologías dispares.

- Testers: trabajadores a cargo de probar el malware Conti contra herramientas de seguridad y ofuscarlo.

- Administradores: trabajadores encargados de configurar servidores y cualquier otra infraestructura de ataque.

- Ingenieros en reversing: aquellos que pueden desensamblar código , estudiarlo, encontrar vulnerabilidades o debilidades.

- Penetration Testers/Hackers: aquellos en la primera línea que van contra los equipos de seguridad corporativos para robar datos y plantar ransomware.

Conti parece haber subcontratado gran parte de sus operaciones de spam, o al menos no se menciona a los "spammers" como empleados directos. Los líderes de Conti parecen haber establecido presupuestos estrictos para cada una de sus unidades organizacionales, aunque ocasionalmente toman prestados fondos asignados a un departamento para abordar las necesidades apremiantes de flujo de efectivo de otro.

Muchas de las conversaciones más reveladoras sobre la estructura de Conti son entre "Mango", un gerente de nivel medio de Conti a quien muchos otros empleados de Conti reportan todos los días, y "Stern", una especie de jefe cascarrabias que se puede ver constantemente molestando a los demás con empleados con informes sobre su trabajo.

En julio de 2021, Mango le dijo a Stern que el grupo estaba colocando anuncios en varios foros de delitos cibernéticos en idioma ruso para contratar más trabajadores. "El salario es de 2.000 dólares en el anuncio, pero hay muchos comentarios de que estamos reclutando esclavos", escribió Mango. "Por supuesto, discutimos eso y decimos que aquellos que trabajan y obtienen resultados pueden ganar más, pero hay ejemplos de desarrolladores que trabajan normalmente y ganan un salario de $ 5- $ 10k".

Los chats de Conti muestran que la pandilla principalmente controla a sus víctimas (los bots infectados) a través de las plataformas Trickbot y Emotet Crimeware-as-a-Service, y que empleó a docenas de personas para probar, mantener y expandir continuamente esta infraestructura las 24 horas, los 7 días de la semana.

Los miembros de Conti se refieren a Emotet como "Booz" o "Buza", y es evidente al leer estos registros de chat que Buza tiene su propia gente con más de 50 desarrolladores, con la misma estructura organizativa que Conti.

Según Mango, al 18 de julio de 2021, la pandilla Conti empleaba a 62 personas, en su mayoría desarrolladores de malware de bajo nivel y testters. Sin embargo, la lista de empleados de Conti parece haber fluctuado mucho de un mes a otro. Por ejemplo, en múltiples ocasiones la organización se vio obligada a despedir a muchos empleados como medida de seguridad a raíz de sus propias infracciones de seguridad interna.

En mayo de 2021, Stern le dijo a Mango que quería que sus subordinados contrataran a 100 "codificadores" más para trabajar con el malware del grupo antes de que la mayor parte de la pandilla regrese de sus vacaciones de verano en Crimea. La mayoría de estas nuevas contrataciones, dice Stern, se unirán a los equipos de pruebas de penetración/hacking encabezados por los líderes de Conti "Hof" y "Reverse". Tanto Hof como Reverse parecen tener acceso directo a la plataforma del crimeware Emotet.

Tratar de medir con precisión el tamaño de la organización Conti es problemático, en parte porque los expertos en seguridad han sostenido durante mucho tiempo que Conti fue simplemente un cambio de marca de otro ransomware y programa afiliado conocido como Ryuk. Visto por primera vez en 2018, Ryuk era tan despiadado y mercenario como Conti, y el FBI dice que en el primer año de su operación, Ryuk ganó más de U$S 61 millones en pagos de rescate.

"Conti es una versión dirigida de Ryuk, que proviene de Trickbot y Emotet, que hemos estado monitoreando durante algún tiempo", escribieron los investigadores de Palo Alto Networks sobre Ryuk el año pasado. "Se puso un gran énfasis en los sistemas hospitalarios, probablemente debido a la necesidad de tiempo de actividad, ya que estos sistemas se vieron abrumados por el manejo de la pandemia de COVID-19 en curso. Observamos solicitudes iniciales de rescate de Ryuk que van desde los 600.000 USD hasta los 10 millones de USD en múltiples industrias".

El 14 de mayo de 2021, el Health Service Executive (HSE) de Irlanda sufrió un importante ataque de ransomware a manos de Conti. El ataque interrumpiría los servicios en varios hospitales irlandeses y resultó en el cierre casi completo de las redes nacionales y locales de HSE, lo que obligó a cancelar muchas clínicas ambulatorias y servicios de atención médica. El HSE tardó hasta el 21 de septiembre de 2021 en restaurar completamente todos sus sistemas del ataque, a un costo estimado de más de $600 millones.

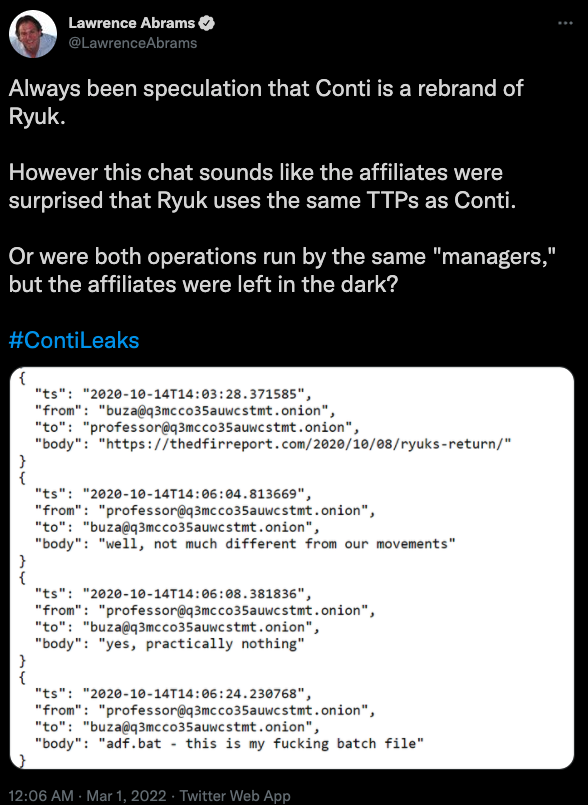

Al leer estos chats, no queda claro cuántos miembros del personal de Conti entendieron cuánto de las operaciones de la organización se superponían con las de Ryuk. Lawrence Abrams en Bleeping Computer señaló un chat de Conti de octubre de 2020 en el que el representante de Emotet "Buza" publica un enlace al análisis de una empresa de seguridad sobre el regreso de Ryuk.

"Professor", el apodo elegido por uno de los generales más importantes de Conti, responde que, de hecho, las herramientas, técnicas y procedimientos de Ryuk son casi idénticos a los de Conti.

"adf.bat: este es mi maldito archivo por lotes", escribe Professor, evidentemente sorprendido de haber leído el análisis y haber descubierto que Ryuk reutilizaba su propio código en ataques de ransomware de alto perfil.

"Parece que [los] mismos gerentes estaban ejecutando Ryuk y Conti, con una migración lenta a Conti en junio de 2020", escribió Abrams en Twitter. "Sin embargo, según los chats, algunos afiliados no sabían que Ryuk y Conti estaban dirigidos por las mismas personas".

DESGASTE

A cada empleado de Conti se le asignó una semana laboral específica de 5 días, y los horarios de los empleados se alternaron para que una parte del personal estuviera siempre disponible las 24 horas del día, los 7 días de la semana para abordar problemas técnicos con la botnet o para responder a las negociaciones de rescate iniciadas por una organización víctima.

Como innumerables otras organizaciones, Conti hace sus pagos los días 1 y 15 de cada mes, aunque en forma de depósitos de Bitcoin. A la mayoría de los empleados se les pagaba de U$S1,000 a $2,000 mensuales.

Sin embargo, muchos empleados usaron la sala de chat de Conti para desahogarse sobre los días de trabajo sin dormir ni descansar, mientras que los altos directivos ignoraron sus reiteradas solicitudes de tiempo libre.

De hecho, los registros indican que Conti luchó por mantener un número constante de programadores, evaluadores y administradores ante un trabajo en su mayoría extenuante y repetitivo que no pagaba muy bien (particularmente en relación con las ganancias de los principales líderes del grupo). Además, algunos de los principales miembros del grupo estaban siendo contactados abiertamente para trabajar para organizaciones de ransomware competidoras, y la moral general del grupo parecía fluctuar entre los días de pago.

Tal vez, como era de esperar, la tasa de rotación, abandono y agotamiento fue bastante alta para los empleados de bajo nivel de Conti, lo que significa que el grupo se vería obligado a reclutar constantemente nuevos talentos.

"Nuestro trabajo generalmente no es difícil, sino monótono, haciendo lo mismo todos los días", escribió "Bentley", el apodo elegido por el empleado clave de Conti aparentemente a cargo de cifrar el malware del grupo, asegurando que no sea detectado por la mayoría de los productos antivirus del mercado. Bentley se dirigía a un nuevo empleado de Conti, "Idgo", y le contaba sobre sus deberes diarios.

"Básicamente, esto implica iniciar archivos y verificarlos de acuerdo con el algoritmo", explica Bentley a Idgo. Bentley advirtió que esta prueba de su malware tenía que repetirse aproximadamente cada cuatro horas para garantizar que cualquier nueva capacidad de detección de malware agregada a Windows Defender, el servicio de seguridad y antivirus integrado en Windows, no interfiera con su código.

"Aproximadamente cada 4 horas, se publica una nueva actualización de las bases de datos de Defender". Idgo está de acuerdo y señala que había comenzado a trabajar para Conti un año antes, como probador de código.

OBSERVACIONES

Los registros muestran que la pandilla de Conti es extremadamente buena para encontrar rápidamente muchas posibles nuevas víctimas de ransomware, y los registros incluyen muchos debates internos dentro del liderazgo de Conti sobre cuánto se debe obligar a pagar a ciertas empresas víctimas. También muestran con una precisión aterradora la destreza con la que un gran grupo organizado de ciberdelincuentes puede pasar de tener una sola PC comprometida a ser propietario completo de una empresa Fortune 500.

Como una máquina de matar bien dotada de personal, Conti quizás no tenga paralelo entre los grupos de ransomware. Pero los registros de chat internos muestran que este grupo tiene una gran necesidad de algunas herramientas de gestión y seguimiento del flujo de trabajo. Eso se debe a que, una y otra vez, la pandilla Conti perdió el control de innumerables bots debido a un simple descuido o error, todas fuentes potenciales de ingresos por rescates que ayudarían a pagar los salarios de los empleados durante meses.

A lo largo de los chats de Conti filtrados, aproximadamente varias veces por semana, hay alegatos de varios miembros del personal a cargo de mantener los activos digitales en expansión y en constante cambio que respaldan la operación de ransomware del grupo. Estos mensajes se relacionan invariablemente con facturas vencidas de varios servidores virtuales, registros de dominios y otros recursos basados en la nube.

El 1 de marzo de 2021, un empleado de Conti de bajo nivel llamado "Carter" dice que el fondo de bitcoin utilizado para pagar suscripciones de VPN, licencias de productos antivirus, nuevos servidores y registros de dominios tiene un déficit de U$S 1.240 en Bitcoin.

"Hola, nos quedamos sin bitcoins, cuatro servidores nuevos, tres suscripciones VPN y 22 renovaciones están caídas", escribió Carter el 24 de noviembre de 2021. "Por favor envíe algunos bitcoins a esta billetera, gracias".

Como parte de la investigación para esta serie, KrebsOnSecurity dedicó muchas horas a leer todos los días los registros de chat de Conti desde septiembre de 2020. Ojalá se pudieran recuperar muchas de esas horas: gran parte de las conversaciones son charlas muy aburridas. Pero, en general, queda la impresión de que Conti es una organización cibercriminal muy eficaz, aunque también notablemente ineficiente.

Parte de la naturaleza desorganizada de Conti probablemente sea endémica en la industria del cibercrimen, que por supuesto está formada por delincuentes que probablemente estén acostumbrados a un estilo de vida menos reglamentado. Pero no se equivoque: a medida que los colectivos de ransomware como Conti continúen aumentando los pagos de las organizaciones víctimas, habrá una presión cada vez mayor sobre estos grupos para reforzar sus operaciones y trabajar de manera más eficiente, profesional y rentable.

En la Parte III de esta serie, se analizará cómo Conti aseguró el acceso al armamento cibernético necesario para subvertir la seguridad de sus objetivos, así como también cómo los líderes del equipo abordaron las negociaciones de rescate con sus víctimas.

Fuente: Krebs on Security

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!