Microsoft Defender intenta bloquear "password theft" vía LSASS

El robo de contraseñas es un problema muy grave Microsoft parece haber puesto el foco desde hace ya bastante tiempo. Un punto clave para ello es la implantación de sistemas de acreditación en dos o más pasos, limitando el alcance potencial de un contraseña robada o insegura, claro, pero también analizando los medios empleados por los ciberdelincuentes para hacerse con ellas, para intentar ponerles solución.

Según en Bleeping Computer, que el Servicio de Subsistema de Autoridad de Seguridad Local, LSASS por sus siglas en inglés, ha sido explotado por los ciberdelincuentes, precisamente para ese fin, el de comprometer credenciales que, posteriormente, son empleadas en múltiples esquemas de ataques dentro de infraestructuras de red, con el fin de propagarse lateralmente a otros sistemas de la misma red.

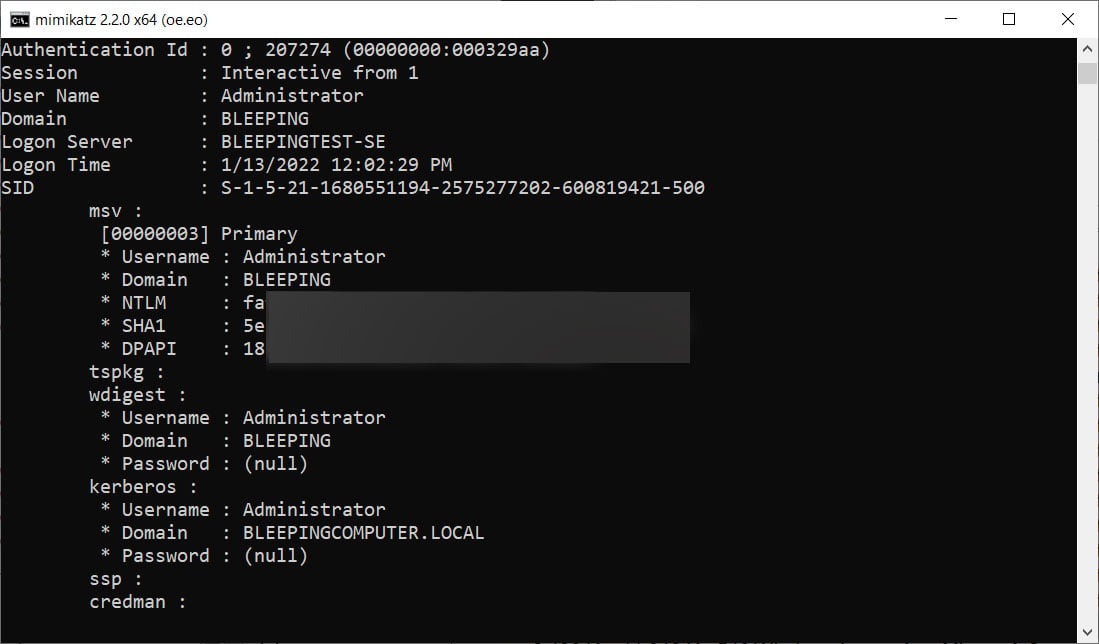

Uno de los métodos más comunes para robar las credenciales de Windows es obtener privilegios de administrador en un dispositivo comprometido y luego volcar la memoria del proceso del Servicio del servidor de la autoridad de seguridad local (LSASS) que se ejecuta en Windows.

Este volcado de memoria contiene hashes NTLM de las credenciales de Windows de los usuarios que habían iniciado sesión en la computadora que pueden ser forzados por fuerza bruta para contraseñas de texto claro o utilizados en ataques Pass-the-Hash para iniciar sesión en otros dispositivos.

El proceso es efectivo cuando un sistema es empleado con más de una cuenta, y consiste en obtener credenciales de administración en el mismo y, posteriormente, llevar a cabo un proceso de volcado de memoria de LSASS, que se ejecuta localmente en Windows. Y es que el contenido de dicho volcado de memoria, entre otras cosas, contiene hashes NTLM de las credenciales de aquellos usuarios que hayan empleado dicho sistema.

Microsoft ya había tomado medidas en el pasado frente a esta amenaza. Por ejemplo, Windows Defender bloquea aplicaciones que llevan a cabo esta tarea, como Minikatz. El problema es que, pese a ello, los ciberdelincuentes todavía pueden diseñar herramientas específicas o recurrir a otras no identificadas y llevar a cabo el volcado de memoria para obtener dichos hashes, que facilitarán el posterior ataque a otras cuentas y sistemas que se puedan ver comprometidos.

Así pues, Microsoft ha tomado una decisión más contundente, que pasa por limitar de una manera bastante férrea el acceso al proceso LSASS, y para tal fin ha creado una nueva regla, llamada "Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows". Sus valores, por defecto, serán Configurado y el modo predeterminado se establecerá en Bloquear.

Microsoft Defender ASR al rescate

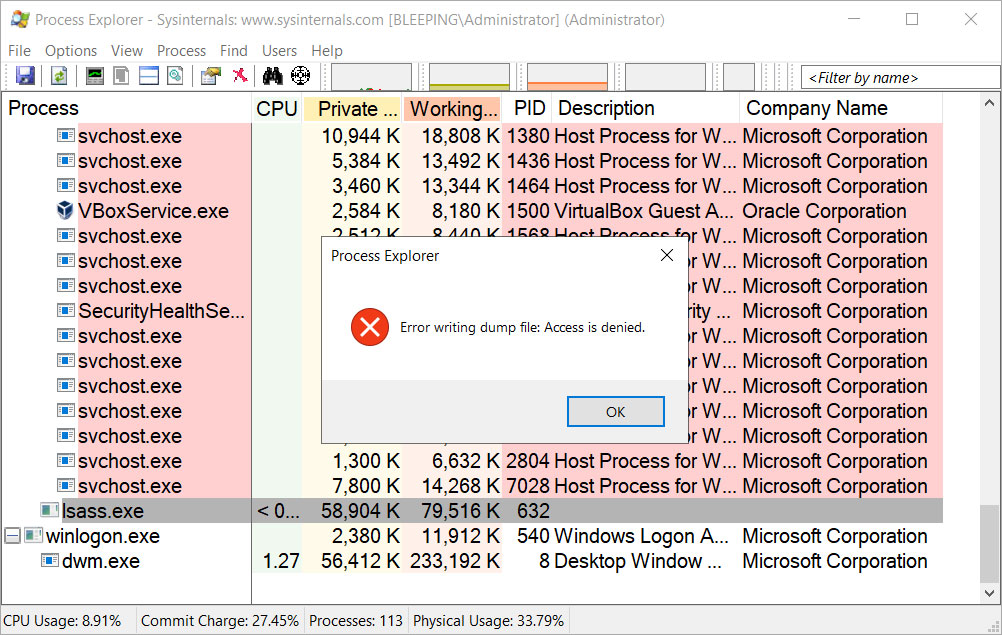

Dichas medidas tienen como fin reducir la superficie de ataque y, muy probablemente, a corto y medio plazo seguiremos viendo movimientos en este sentido. Para evitar que los actores de amenazas abusen de los volcados de memoria LSASS, Microsoft ha introducido funciones de seguridad que impiden el acceso al proceso LSASS.

Una de estas características de seguridad es Credential Guard, que aísla el proceso LSASS en un contenedor virtualizado que evita que otros procesos accedan a él. Sin embargo, esta función puede generar conflictos con los controladores o las aplicaciones, lo que hace que algunas organizaciones no la habiliten.

Como una forma de mitigar el robo de credenciales de Windows sin causar los conflictos introducidos por Credential Guard, Microsoft pronto habilitará una regla de reducción de superficie de ataque (ASR) de Microsoft Defender de forma predeterminada.

La regla, "Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows", evita que los procesos abran el proceso LSASS y descarguen su memoria, incluso si tiene privilegios administrativos. Este nuevo cambio fue descubierto esta semana por el investigador de seguridad Kostas, quien detectó una actualización en la documentación de las reglas ASR de Microsoft.

Se incorporó una lógica de filtrado adicional en la regla para reducir las notificaciones de los usuarios finales. Los clientes pueden configurar la regla en los modos Auditoría, Advertencia o Desactivado, que anularán el modo predeterminado. La funcionalidad de esta regla es la misma, ya sea que la regla sea configurado en el modo predeterminado, o si habilita el modo Bloquear manualmente.

Microsoft recientemente comenzó a elegir la seguridad a expensas de la conveniencia al eliminar las funciones comunes utilizadas por los administradores y los usuarios de Windows que aumentan las superficies de ataque. Por ejemplo, Microsoft anunció recientemente que evitaría que las macros VBA en los documentos de Office descargados se habilitaran dentro de las aplicaciones de Office en abril, acabando con un popular método de distribución de malware.

Esta semana, también supimos que Microsoft había comenzado a deshabilitar la herramienta WMIC que los actores de amenazas suelen usar para instalar malware y ejecutar comandos.

Fuente: Muy Seguridad | BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!