LockBit: nuevo Ransomware para Linux y VMware ESXi

Una de las familias más prolíficas de ransomware ahora tiene variantes adicionales de Linux y VMware ESXi que se han visto apuntando activamente a organizaciones en los últimos meses.

El análisis realizado por investigadores de seguridad de Trend Micro identificó que LockBit Linux-ESXi Locker versión 1.0 se anunciaba en un foro clandestino. Anteriormente, el ransomware LockBit, que fue, con mucho, la familia de ransomware más activa en un punto el año pasado, se centró en Windows.

LockBit tiene la reputación de ser una de las formas más astutas de ransomware. Y ahora, la variante de Linux y VMware ESXi significa que el ransomware podría propagarse aún más, cifrando una variedad más amplia de servidores y archivos, y aumentando la presión para que la víctima ceda y pague un rescate por la clave de descifrado.

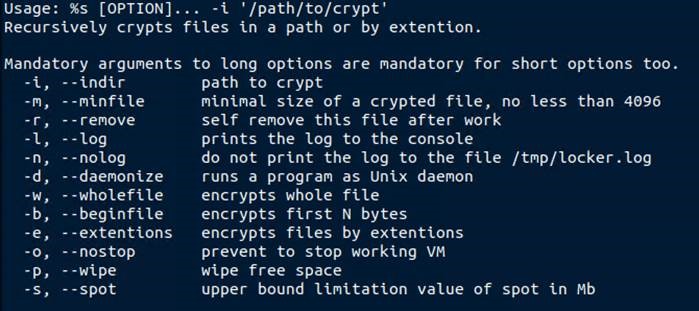

Lockbit Linux-ESXi Locker versión 1.0 utiliza una combinación de algoritmos de cifrado AES y criptografía de curva elíptica (ECC) para el cifrado de datos. A partir del análisis, se puede ver que esta versión de LockBit puede aceptar parámetros:

"El lanzamiento de esta variante está en línea con la forma en que los grupos de ransomware modernos han estado cambiando sus esfuerzos para apuntar y cifrar hosts Linux como servidores ESXi", dijo Junestherry Dela Cruz, analista de amenazas de Trend Micro.

"Un servidor ESXi generalmente aloja varias máquinas virtuales, que a su vez contienen datos o servicios importantes para una organización. Por lo tanto, el cifrado exitoso por ransomware de los servidores ESXi podría tener un gran impacto en las empresas objetivo".

Al apuntar a Linux, LockBit sigue los pasos de otros grupos de ransomware, incluidos REvil y DarkSide, pero la popularidad del ransomware como servicio LockBit significa que los ataques podrían tener un impacto mucho más amplio y las organizaciones deben ser conscientes de la amenaza potencial. .

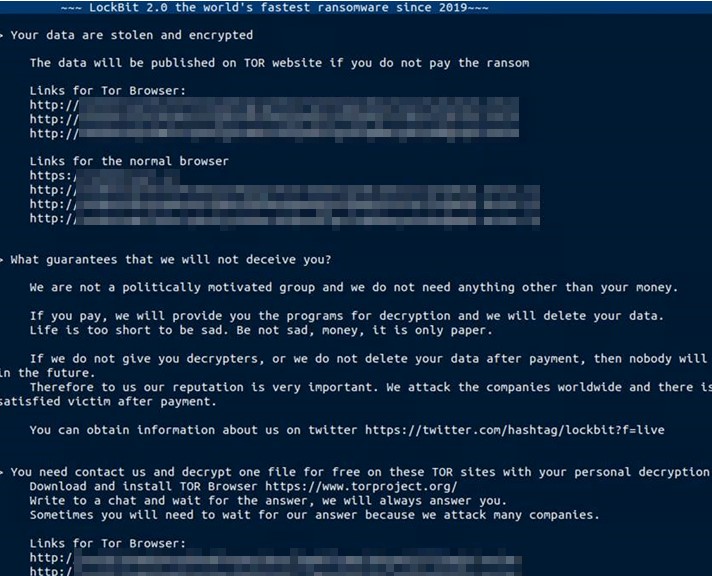

Al igual que muchos otros ataques de ransomware, LockBit roba información de redes comprometidas y amenaza con publicarla si no se recibe el rescate, y esa demanda de rescate puede ascender a millones de dólares.

Esta variante de Linux presenta una nota de rescate que intenta atraer a las personas para que entreguen los detalles de la cuenta corporativa y propagar aún más el ransomware, a cambio de una parte de las ganancias, aunque no está claro si se intenta atraer a personas con información privilegiada.

Los investigadores sugieren que el ransomware es más difícil de detectar en Linux, pero que la implementación de las mejores prácticas de seguridad aún brinda la mejor oportunidad de evitar que la red sea víctima de un ataque.

Esto incluye mantener los sistemas actualizados con los últimos parches de seguridad para evitar intrusiones, especialmente porque se sabe que LockBit explota servidores vulnerables para ayudar a propagarse. También se sabe que los que están detrás de los ataques de LockBit explotan nombres de usuario y contraseñas robados, por lo que si se sabe que una contraseña ha sido parte de una violación de datos, debe cambiarse.

También se recomienda aplicar la autenticación multifactor en todo el ecosistema para proporcionar una capa adicional de defensa contra los ataques.

Fuente: ZDNet

Buena info ! Lo que no me queda muy claro es como aplicar MFA a ESXi ...

ResponderBorrar