ESPecter: nuevo Bootki UEFI activo desde 2012

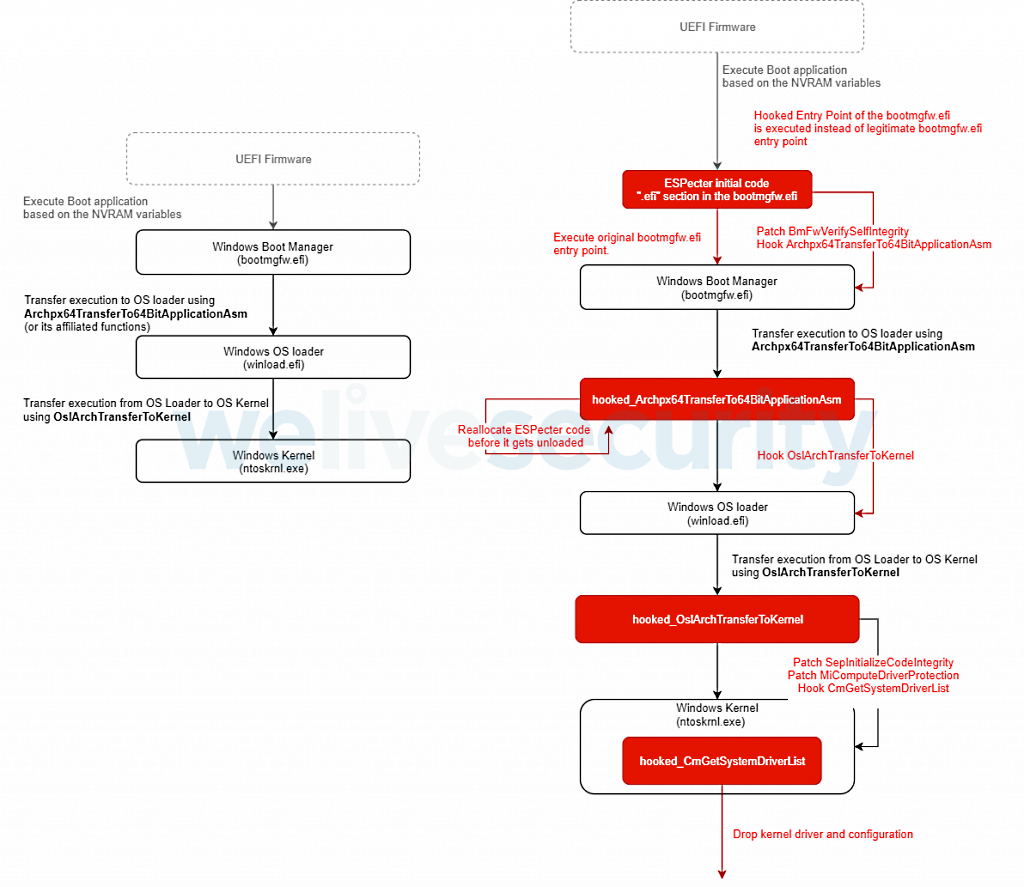

Desde 2012, los delincuentes han estado utilizado un bootkit UEFI (Unified Extensible Firmware Interface), recién descubierto y previamente indocumentado para crear puertas traseras en Windows al secuestrar el Administrador de arranque de sistema operativo.

Los bootkits son códigos maliciosos colocados en el firmware (a veces dirigidos a UEFI) invisibles para el software de seguridad que se ejecuta dentro del sistema operativo, ya que el malware está diseñado para cargarse antes que todo lo demás, en la etapa inicial de la secuencia de arranque.

Este proceso proporcionan a los actores de amenazas persistencia y control sobre el proceso de arranque de un sistema operativo, lo que hace posible sabotear las defensas del sistema operativo sin pasar por el mecanismo de arranque seguro si el modo de seguridad de arranque del sistema no está configurado correctamente. Tal y como explica la NSA, habilitar el modo 'thorough boot' i 'full boot' bloquearía dicho malware.

Persistencia en la partición del sistema EFI

El bootkit, denominado ESPecter por los investigadores de ESET que lo encontraron, logra la persistencia en la partición del sistema EFI (ESP) de los dispositivos comprometidos al cargar su propio controlador sin firmar para omitir la aplicación de la firma del controlador de Windows."Se encontró ESPecter en una máquina comprometida y se utilizaba con funciones de registro de teclas y robo de documentos, por lo que creemos que ESPecter se usa principalmente para espionaje", dijeron los investigadores de seguridad de ESET, Martin Smolár y Anton Cherepanov. "Curiosamente, rastreamos las raíces de esta amenaza hasta al menos 2012, que anteriormente funcionaba como un kit de arranque para sistemas con BIOS heredados".

El controlador malicioso implementado en computadoras Windows comprometidas se usa para cargar dos payload (WinSys.dll y Client.dll) que también pueden descargar y ejecutar malware adicional.

WinSys.dll es un agente de actualización, el componente que se utiliza para comunicarse con el servidor de comando y control (C2) para obtener más comandos o cargas útiles más maliciosas. Puede filtrar información del sistema, lanzar otro malware descargado del servidor C2, reiniciar la PC usando ExitProcess (solo en Windows Vista) y obtener nueva información de configuración y guardarla en el registro.

Client.dll, la segunda carga útil, actúa como una puerta trasera con capacidades de exfiltración automática de datos, incluido el registro de teclas, el robo de documentos y el monitoreo de la pantalla a través de capturas de pantalla.

ESET también encontró versiones de ESPecter que apuntan a los modos de arranque heredados y logran la persistencia al alterar el código MBR que se encuentra en el primer sector físico de la unidad de disco del sistema.

El arranque seguro realmente no ayuda

Parchear el Administrador de arranque de Windows (bootmgfw.efi) requiere que el Arranque seguro (que ayuda a verificar si la PC arranca con un firmware confiable) esté deshabilitado. Los atacantes han locgrado implementar el bootkit in-the-wild, lo que significa que han encontrado un método para desactivar el arranque seguro en dispositivos específicos.

Aunque no hay indicios de cómo los operadores de ESPecter lograron esto, hay

algunos escenarios posibles:

- El atacante tiene acceso físico al dispositivo (conocido históricamente como un ataque de "evil maid") y deshabilita manualmente el arranque seguro en el menú de configuración del BIOS.

- El Arranque seguro ya estaba deshabilitado en la máquina comprometida (por ej., un usuario puede hacer un arranque dual de Windows y otros sistemas operativos que no son compatibles con el Arranque seguro).

- Explotación de una vulnerabilidad de firmware UEFI desconocida que permite deshabilitar el arranque seguro.

- Explotación de una vulnerabilidad de firmware UEFI conocida (por ejemplo, CVE-2014-2961, CVE-2014-8274, o CVE-2015-0949) en el caso de una versión de firmware obsoleta o un producto que ya no es compatible.

Para proteger sus sistemas contra ataques mediante bootkits como ESPecter,

recomendamos que se asegure de que:

- Siempre utiliza la última versión de firmware.

- Su sistema está configurado correctamente y el arranque seguro está habilitado.

- Se aplica la Administración de cuentas privilegiadas adecuada para ayudar a evitar que los adversarios accedan a las cuentas privilegiadas necesarias para la instalación del kit de arranque.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!