Infección de Ransomware a través de un exploit de 11 años en ColdFusion

Actores de amenazas no identificados violaron un servidor que ejecutaba una versión de 11 años sin parche del software ColdFusion 9 de Adobe en minutos para tomar el control de forma remota e instalar el ransomware Cring en la red del objetivo, 79 horas después del ataque.

El servidor, que pertenecía a una empresa de servicios sin nombre, se utilizaba para recopilar horarios y datos contables para la nómina, así como para alojar varias máquinas virtuales, según un informe publicado por Sophos y compartido con The Hacker News. Los ataques se originaron en una dirección de Internet asignada al ISP ucraniano Green Floid.

"Los dispositivos que ejecutan software vulnerable y obsoleto son un fruto fácil para los ciberatacantes que buscan una manera fácil de llegar a un objetivo", dijo el investigador principal de Sophos, Andrew Brandt. "Lo sorprendente es que este servidor estaba en uso diario activo. A menudo, los dispositivos más vulnerables son máquinas inactivas o fantasmas, ya sea olvidadas o pasadas por alto cuando se trata de parches y actualizaciones".

La firma británica de seguridad dijo que el "robo rápido" fue posible gracias a la explotación de una instalación de hace 11 años de Adobe ColdFusion 9 que se ejecuta en Windows Server 2008. Ambos han llegado al final de su vida útil.

Al hacerse un hueco inicial, los atacantes utilizaron una amplia gama de métodos sofisticados para ocultar sus archivos, inyectar código en la memoria y cubrir sus huellas sobrescribiendo los archivos con datos confusos, sin mencionar el deshabilitación de los productos de seguridad.

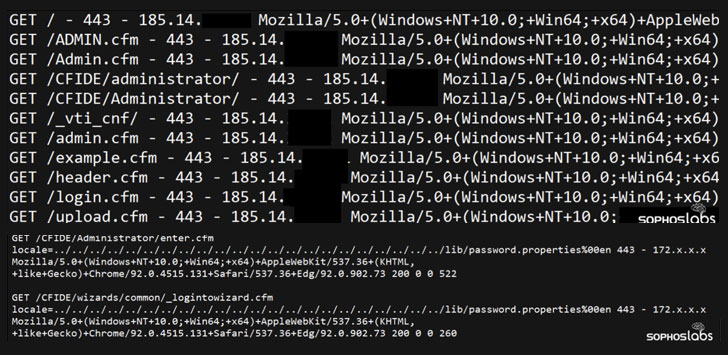

Especialmente, el adversario aprovechó CVE-2010-2861, un conjunto de vulnerabilidades de Path Traversal en la consola de administrador en Adobe ColdFusion 9.0.1 y versiones anteriores que podrían ser abusadas por atacantes remotos para leer archivos arbitrarios, como aquellos que contienen hashes de contraseña de administrador ("password.properties").

En la siguiente etapa, se cree que el actor malintencionado aprovechó otra vulnerabilidad en ColdFusion, CVE-2009-3960, para cargar un archivo de hoja de estilo en cascada (CSS) malicioso en el servidor y, en consecuencia, lo utilizó para cargar un ejecutable de Cobalt Strike Beacon. Este binario, entonces, actuó como un conducto para que los atacantes remotos instalaran payloads adicionales, crearan una cuenta de usuario con privilegios de administrador e incluso deshabilitaran los sistemas de protección y los motores anti-malware como Windows Defender, antes de comenzar el proceso de cifrado.

"Este es un claro recordatorio de que los administradores de TI se benefician de tener un inventario preciso de todos sus activos conectados y no pueden dejar los sistemas comerciales críticos desactualizados frente a la Internet pública", dijo Brandt. "Si las organizaciones tienen estos dispositivos en cualquier lugar de su red, pueden estar seguras de que atraerán a los ciberatacantes".

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!