Casi 2.000 servidores de Exchange hackeados con el exploit #ProxyShell

Casi 2.000 servidores de correo electrónico de Microsoft Exchange han sido hackeados en los últimos días y se han infectado con backdoor porque los propietarios no instalaron parches para una colección de vulnerabilidades conocidas como ProxyShell.

Los ataques, detectados por la firma de seguridad Huntress Labs, se producen después de que el código de explotación de prueba de concepto se publicara en línea a principios de este mes y los análisis de sistemas vulnerables comenzaron la semana pasada.

¿Qué es ProxyShell?

Descubierto por el investigador de seguridad taiwanés Orange Tsai, ProxyShell es una colección de tres fallas de seguridad diferentes que se pueden utilizar para tomar el control de los servidores de correo electrónico de Microsoft Exchange. Éstos incluyen:- CVE-2021-34473 proporciona un mecanismo para la ejecución remota de código previo a la autenticación, lo que permite a los actores malintencionados ejecutar código de forma remota en un sistema afectado.

- CVE-2021-34523 permite que los actores malintencionados ejecuten código arbitrario después de la autenticación en los servidores de Microsoft Exchange debido a una falla en el servicio PowerShell que no valida adecuadamente los tokens de acceso.

- CVE-2021-31207 permite a los actores malintencionados posteriores a la autenticación ejecutar código arbitrario en el contexto de SYSTEM y escribir archivos arbitrarios.

En el gran esquema de las cosas, ProxyShell es parte de un trío de cadenas de ataque que Tsai ha descubierto y creado durante el año pasado desde que comenzó a buscar vulnerabilidades en los servidores de Microsoft Exchange a mediados de 2020:

Tsai usó el exploit ProxyShell durante el concurso de hacking Pwn2Own 2021 en abril de este año, donde ganó U$S 200.000 por un compromiso exitoso del servidor.Más de 30.400 servidores Exchange expuestos a ataques

Después de su sesión, los detalles sobre el exploit se compartieron de inmediato con Microsoft, y la compañía parcheó las tres vulnerabilidades en mayo y julio de este año. Pero al igual que con las divulgaciones de ProxyLogon y ProxyOracle en marzo y abril de este año, no todos los administradores de servidores se apresuraron a parchear los sistemas vulnerables.Un escaneo realizado el 8 de agosto por ISC SANS, dos días después de la publicación del código de prueba de concepto de ProxyShell, encontró que más de 30.400 servidores Exchange de un total de 100.000 sistemas aún no se habían parcheado y seguían siendo vulnerables a los ataques.

Más de 1.900 servidores Exchange ya hackeados

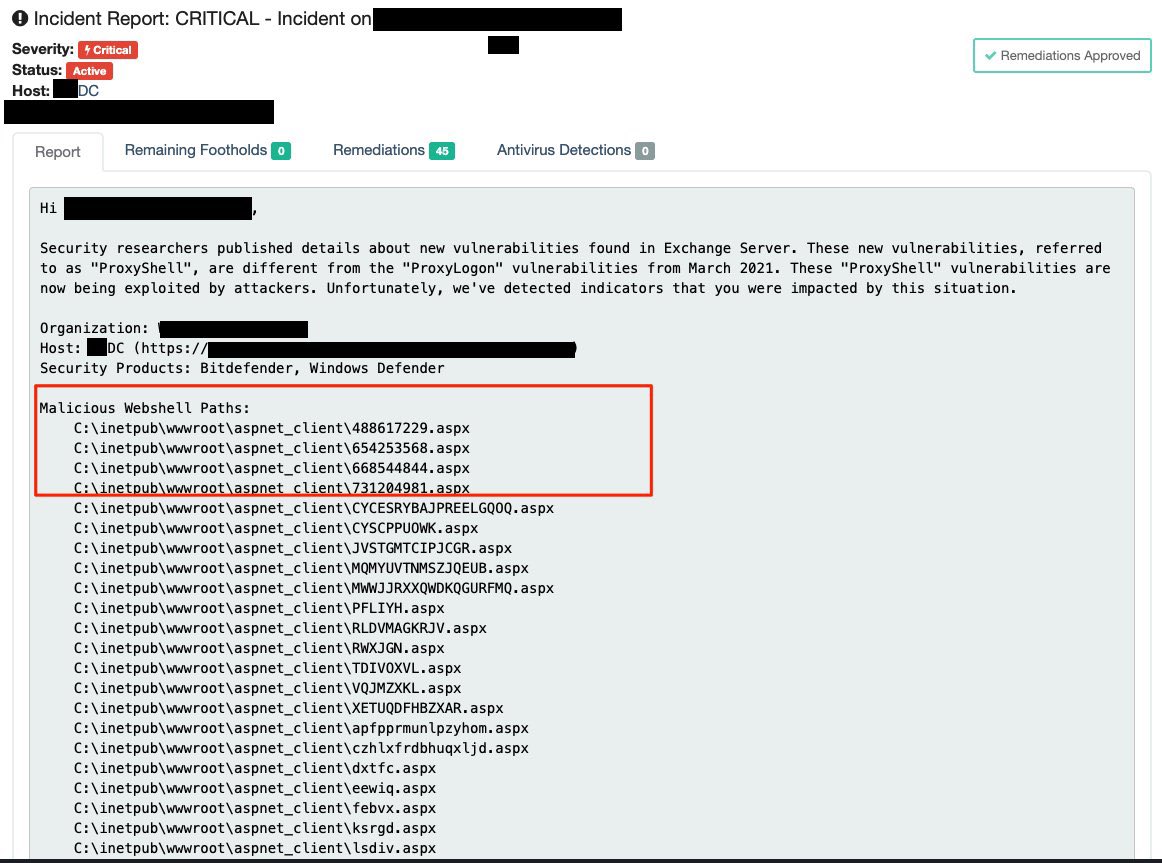

La explotación inicial comenzó con análisis de sistemas vulnerables, que luego se convirtieron en ataques reales durante el pasado fin de semana, según los registros de honeypot recopilados por los investigadores de seguridad Rich Warren and Kevin Beaumont.Los ataques se intensificaron esta semana, e incluso una nueva operación de ransomware conocida como LockFile comenzó a utilizar el exploit ProxyShell como una forma de ingresar a las redes corporativas. El viernes, la firma de seguridad Huntress Labs dijo que escaneó servidores Microsoft Exchange que habían sido hackeados usando ProxyShell y encontró más de 140 shells web diferentes en más de 1.900 servidores Exchange.

Para empeorar las cosas, a principios de esta semana, un usuario de un foro clandestino de ciberdelincuencia de habla rusa también publicó una lista de los más de 100.000 servidores Exchange accesibles por Internet, reduciendo la barrera para que incluso más actores de amenazas puedan simplemente aprovechar el exploit público y comenzar a atacar.

Para ayudar a los administradores del sistema a investigar sus servidores Exchange, Huntress Labs ha publicado indicadores de compromiso (IOC).

Fuente: The Record

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!