Vulnerabilidad de WiFi de iPhone se puede explotar mediate zero-click

Los investigadores de seguridad que investigaban un error que bloqueaba el servicio Wifi en iPhones descubrieron que podría explotarse para la ejecución remota de código sin la interacción del usuario.

Cuando se reveló inicialmente, el error podría deshabilitar la conexión WiFi de un iPhone después de intentar conectarse a una red con un nombre (SSID) que incluye un carácter especial.

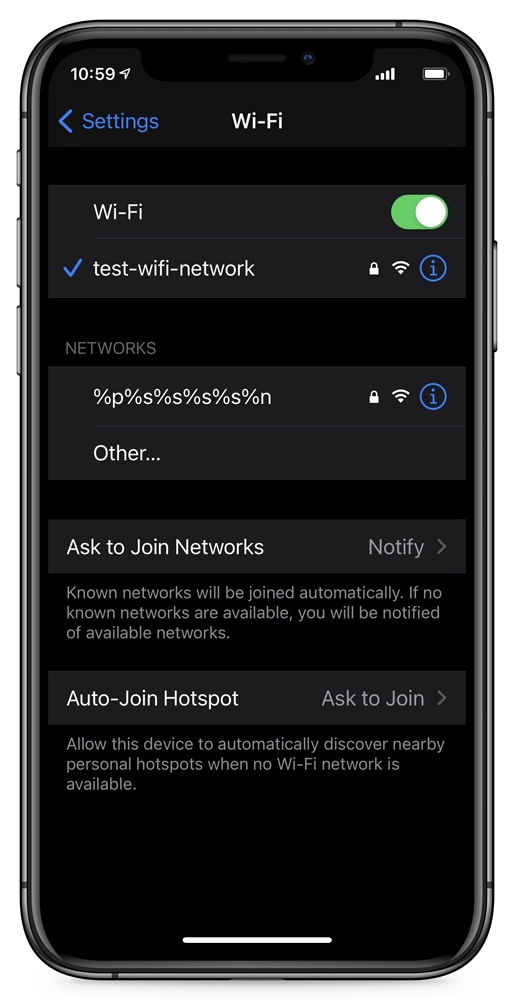

El investigador de seguridad Carl Schou descubrió la vulnerabilidad después de hacer que su iPhone se uniera a una red con el SSID "%p%s%s%s%s%n", lo que provocó que el dispositivo perdiera su capacidad de conexión WiFi:

Diferentes variaciones de la cadena llevaron a bloquear el servicio WiFi y enviarlo a un ciclo de reinicio. Las pruebas muestran que la vulnerabilidad descubierta por Schou es explotable en iOS 14.6 cuando se conecta a un SSID creado con fines malintencionados.

Arreglar el error fue tan simple como restablecer la configuración de red para eliminar los nombres de todas las redes WiFi, incluida la maliciosa, de las listas de SSID conocidos a los que podría unirse.

Error peor de lo que pensaba

Sin embargo, los investigadores de la empresa ZecOps encontraron que hay más en este error que la condición de denegación de servicio (DoS) de WiFi reportada inicialmente.

En una publicación de blog la semana pasada, los investigadores señalan que el error se puede desencadenar como un Zero-Click (sin interacción del usuario) y tiene potencial para la ejecución remota de código. ZecOps dice que el problema es similar a un error de cadenas de formato, donde la computadora ve el valor de entrada como un carácter de formato, no como un carácter. Llamaron a este ataque WiFiDemon.

Sin embargo, este error es ligeramente diferente de los errores de cadena de formato printf tradicionales porque usa [NSString stringWithFormat:] que fue implementado por Apple, y Apple eliminó el soporte para %n por razones de seguridad.

Mientras intentaban encontrar otra forma de aprovechar la vulnerabilidad, los investigadores utilizaron "%@", que es un especificador de formato para imprimir y formatear objetos en Objective-C, el lenguaje de programación para el software iOS.

Los investigadores tuvieron éxito cuando simplemente agregaron "%@" al nombre de un SSID. Un escenario que puede llevar a la ejecución de código en el dispositivo de destino es crear una red WiFi maliciosa y esperar a que la víctima se conecte.

Si la conexión WiFi está habilitada y la función de unión automática activada, que es el estado predeterminado, un escenario es crear una red WiFi maliciosa y esperar a que el objetivo se conecte.

En versiones anteriores de iOS, incluso si la víctima no se une a la red maliciosa, el servicio WiFi se bloquea y se reinicia en un bucle inmediatamente después de leer el nombre SSID mal elaborado. Si el error se explota localmente, podría ayudar a un atacante a construir una sand-box para poder hacer jailbreak al dispositivo.

Los investigadores dicen que la vulnerabilidad que descubrió Schou es explotable en iOS 14.6 cuando se conecta a un SSID creado con fines malintencionados. Además, la parte de Zero-Click que hace que WiFiDemon sea peligroso funciona en iOS 14 a 14.4, ya que Apple corrigió el error en silencio con las actualizaciones de seguridad publicadas en enero.

Entre las recomendaciones de los investigadores para mantenerse a salvo de los ataques de WiFiDemon está actualizar el teléfono a la última versión del sistema operativo, así como deshabilitar la función de unión automática en la configuración de WiFi, que también puede proteger contra ataques de inundación de puntos de acceso.

Las actualizaciones de seguridad de iOS 14.7 de Apple solucionan los problemas destacados en el informe de ZecOps.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!