Vulnerabilidad crítica en VMware vRealize Business for Cloud

VMware ha publicado actualizaciones de seguridad para abordar una vulnerabilidad de gravedad crítica en vRealize Business for Cloud que permite a atacantes no autenticados ejecutar de forma remota código malicioso en servidores vulnerables.

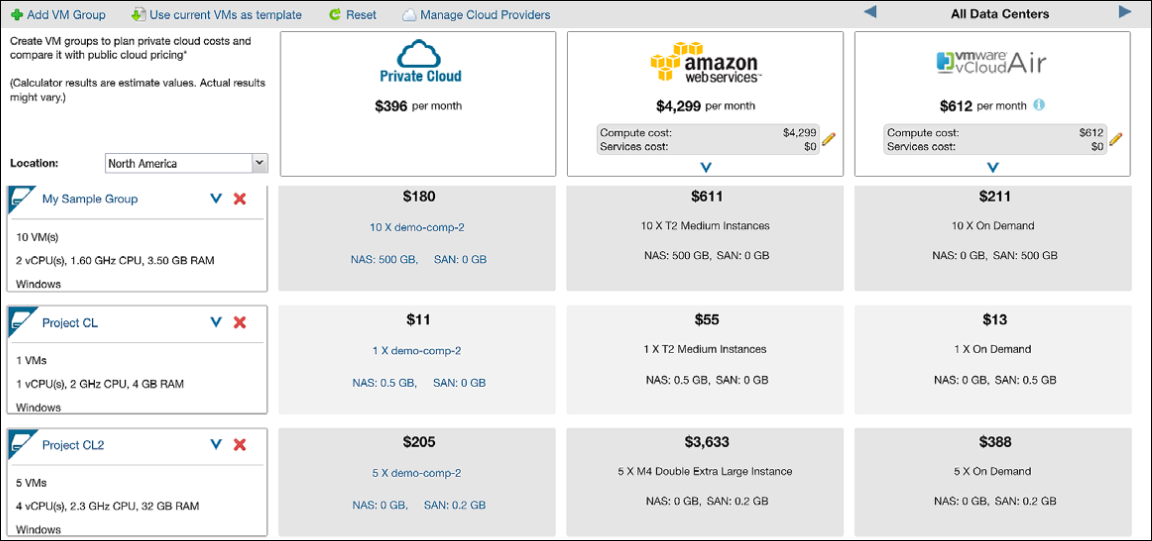

vRealize Business for Cloud es una solución automatizada de gestión empresarial en la nube diseñada para proporcionar a los equipos de TI herramientas de planificación, presupuestación y análisis de costos en la nube.

La vulnerabilidad de seguridad, registrada como CVE-2021-21984, afecta a los dispositivos virtuales que ejecutan VMware vRealize Business for Cloud antes de la versión 7.6.0.

El investigador de seguridad web de Positive Technologies, Egor Dimitrenko, descubrió el problema y lo informó a VMware. Los atacantes podrían aprovechar esta falla de seguridad utilizando las API de actualización de la interfaz de administración (VAMI) para obtener acceso a vRealize Business para dispositivos virtuales en la nube sin parches.

"VMware vRealize Business for Cloud contiene una vulnerabilidad de ejecución remota de código debido a un punto final no autorizado", explica la empresa. "VMware ha evaluado que la gravedad de este problema se encuentra en el rango de gravedad crítica con una puntuación base máxima de CVSSv3 de 9,8".

Esta vulnerabilidad crítica de RCE puede ser explotada por atacantes de forma remota en ataques de baja complejidad, sin requerir autenticaciones o interacción del usuario.

VMware ha lanzadoVMware vRealize Business for Cloud 7.6.0 para parchear este problema de seguridad y recomienda tomar instantáneas antes de aplicar el parche de seguridad. Los administradores deben actualizar los dispositivos lo antes posible, ya que las vulnerabilidades de VMware han sido explotadas en el pasado tanto por grupos de piratería patrocinados por el estado como por ataques de ransomware dirigidos a redes empresariales.

En diciembre, la Agencia de Seguridad Nacional (NSA) advirtió que los actores de amenazas patrocinados por el estado ruso explotaron una vulnerabilidad de día cero de VMware Workspace One para robar información confidencial después de implementar shells web en servidores vulnerables.

Varias bandas de ransomware, incluidas RansomExx, Babuk Locker y Darkside, también han utilizado exploits RCE previos a la autenticación para cifrar los discos duros virtuales de las instancias VMWare ESXi [1, 2] que utilizan las empresas como espacio de almacenamiento centralizado.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!