Vulnerabilidades NAME:WRECK afecta a millones de dispositivos IoT

Un grupo de investigadores de seguridad ha detectado una serie de vulnerabilidades que afectan a los DNS. En total han detectado nueve fallos en pilas de comunicación de red TCP/IP populares que se utilizan en más de 100 millones de dispositivos IoT con sistemas operativos Open Source. Por tanto estamos ante un problema importante que podría afectar a muchos usuarios.

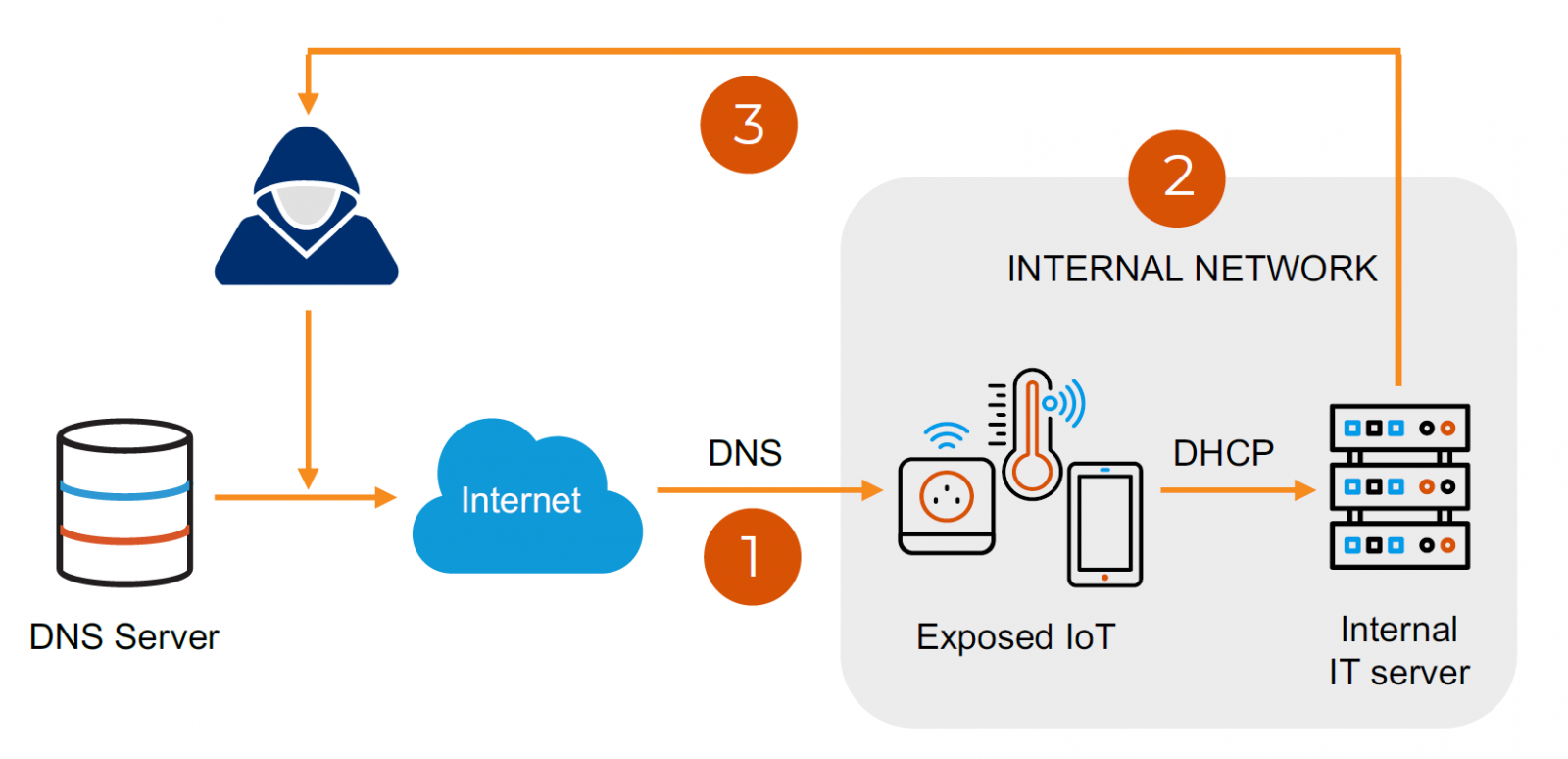

Estos fallos han sido denominados como NAME:WRECK. En caso de que un atacante explotara estas vulnerabilidades podría tomar el control total de los dispositivos y desconectarlos. Como hemos indicado, estos fallos se han encontrado en pilas de TCP/IP populares que se ejecutan en una amplia gama de productos. Aquí podemos incluir servidores de alto rendimiento o equipos de red.

Este descubrimiento ha sido realizado por la empresa de seguridad Enterprise of Things Forescout y el grupo de investigación en seguridad informática JSOF, con sede en Israel. Afecta a varias pilas TCP/IP muy usadas como son las siguientes:

- FreeBSD (versión vulnerable 12.1): se trata de uno de los sistemas operativos más populares de la familia BSD.

- IPnet (versión vulnerable VxWorks 6.6): desarrollado inicialmente por Interpeak, ahora está bajo mantenimiento de WindRiver y utilizado por el sistema operativo de VxWorks.

- NetX (versión vulnerable 6.0.1): forma parte de ThreadX RTOS y ahora es un proyecto de código abierto mantenido por Microsoft bajo el nombre Azure RTOS NetX.

- Nucleus NET (versión vulnerable 4.3): parte de Nucleus RTOS mantenido por Mentor Graphics, una empresa de Siemens, se utiliza en dispositivos médicos, industriales, de consumo, aeroespacial y del Internet de las cosas.

Un atacante podría explotar cualquiera de estas vulnerabilidades de NAME:WRECK y atacar a servidores empresariales o gubernamentales, instalaciones en hospitales y otras muchas organizaciones más minoritarias. Podrían obtener datos confidenciales, modificar el funcionamiento o incluso hacer que no puedan estar disponibles.

Todas las vulnerabilidades de NAME: WRECK pueden explotarse

No obstante, desde Forescout indican que no todas las vulnerabilidades de NAME: WRECK pueden explotarse y lograr los mismos resultados. Eso sí, el impacto en aquellos fallos más graves puede suponer la ejecución remota de código y han obtenido una puntuación de gravedad de 9,8 sobre 10.

Si observamos las nueve vulnerabilidades descubiertas, la puntuación de gravedad oscila entre 5,3 y 9,8. Concretamente son las siguientes:

- CVE-2020-7461 con una gravedad de 7,7

- CVE-2016-20009 con una gravedad de 9,8

- CVE-2020-15795 con una gravedad de 8,1

- CVE-2020-27009 con una gravedad de 8,1

- CVE-2020-27736 con una gravedad de 6,5

- CVE-2020-27737 con una gravedad de 6,5

- CVE-2020-27738 con una gravedad de 6,5

- CVE-2021-25677 con una gravedad de 5,3

Como podemos ver, no todas las vulnerabilidades tienen la misma gravedad. Eso sí, siempre debemos mantener los equipos actualizados. Son muchos los fallos que pueden surgir y que podrían comprometer nuestra seguridad y privacidad. Debemos instalar las últimas versiones siempre que sea posible.

Los parches para NAME:WRECK están disponibles para FreeBSD, Nucleus NET y NetX, y es posible eliminar los problemas si las correcciones llegan a los productos afectados.

El informe de Forescout profundiza en los detalles técnicos sobre cómo la explotación puede conducir a un ataque de ejecución de código remoto exitoso al aprovechar varias de las vulnerabilidades de NAME:WRECK, así como errores de la colección AMNESIA:33, que la compañía descubrió en la Pila TCP/IP de código abierto. Pilas de IP.

Además, Forescout pone a disposición dos herramientas de código abierto que pueden ayudar a determinar si un dispositivo de red ejecuta una pila TCP/IP específica (Project Memoria Detector y para detectar problemas similares a NAME:WRECK (funciona con Joern Scan).

Fuente: Bleeping Computer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!