ZHtrap: malware convierte equipos infectados en Honeypots

ZHtrap ha sido detectada por un grupo de investigadores de seguridad de 360 Netlab. Se basa en el código fuente de Mirai y es compatible con x86, ARM, MIPS y otras arquitecturas de CPU. Se trata de una botnet que tiene como misión rastrear routers y otros dispositivos de red UPnP infectados y convertirlos en Honeypots.

Cuando logra apoderarse de un dispositivo, evita que otro malware vuelva a infectar sus bots con la ayuda de una lista blanca que solo permite los procesos del sistema ya en ejecución y de esta forma bloquear todos los intentos de ejecutar nuevos comandos.

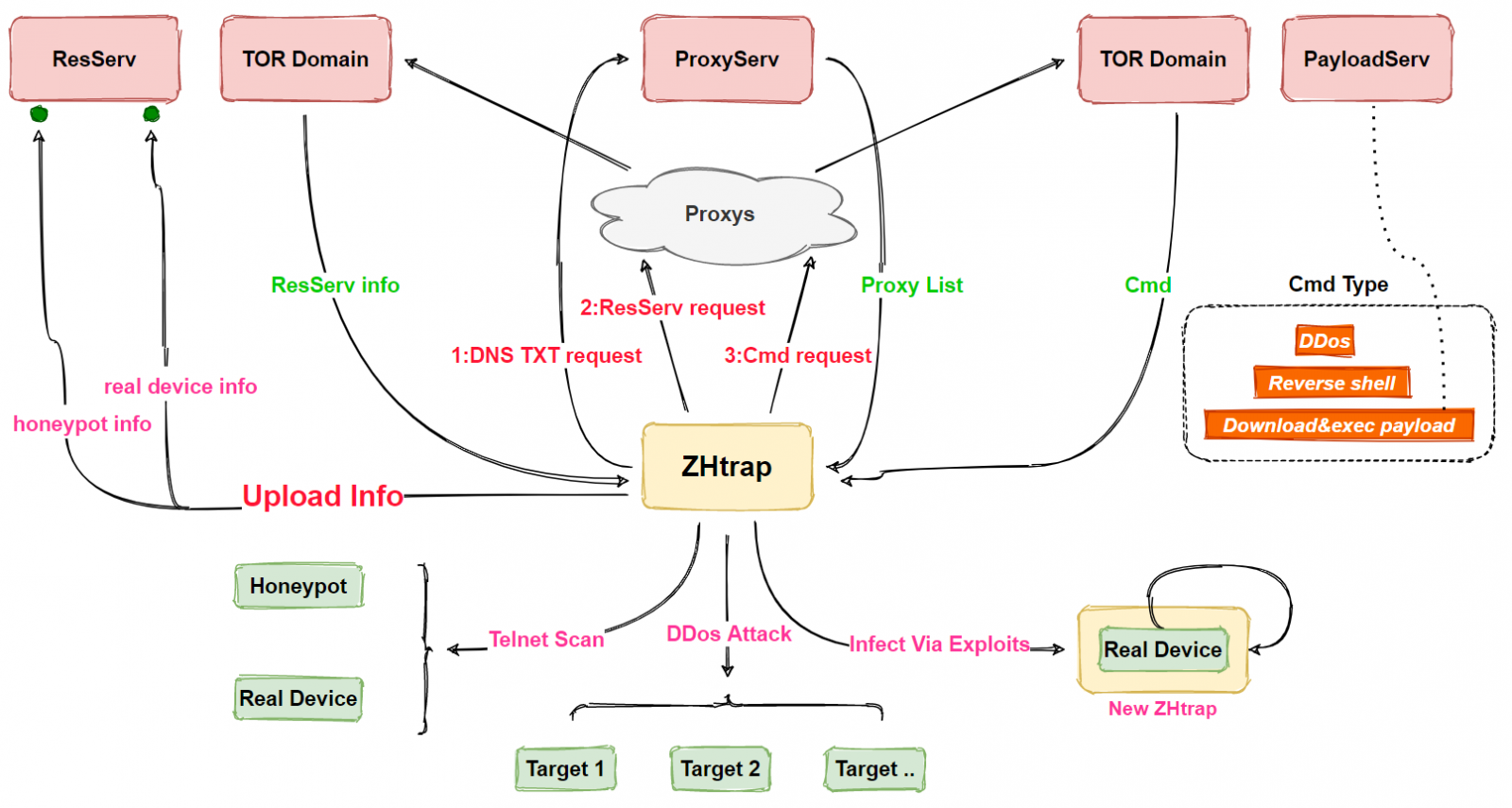

Los bots de ZHtrap utilizan un servidor de comando y control TOR para comunicarse con otros nodos de botnet y un proxy Tor para ocultar el tráfico malicioso. Dentro de las capacidades que tiene este software malicioso podemos mencionar la de llevar a cabo ataques DDoS y hacer un rastreo en busca de nuevos dispositivos vulnerables que pueda infectar.

Pero más allá de eso, ZHtrap también cuenta con una funcionalidad de puerta trasera que permite descargar y ejecutar cargas útiles maliciosas adicionales.

Para propagarse por la red, ZHtrap se basa en exploits dirigidos a cuatro vulnerabilidades de seguridad en dispositivos Realtek SDK Miniigd UPnP SOAP, MVPower DVR, Netgear DGN1000 y una larga lista de dispositivos CCTV-DVR. Además busca dispositivos con contraseñas Telnet débiles de una lista de direcciones IP generadas aleatoriamente y recopiladas con la ayuda del honeypot que implementa en dispositivos que ya forman parte de esa botnet.

Ahora bien, la característica más interesante de ZHtrap es cómo convierte los dispositivos infectados en honeypots para recopilar direcciones IP de más objetivos que probablemente sean vulnerables y poder propagarse más o que incluso ya estén infectados por otro malware.

Una vez implementado, el honeypot de ZHtrap comienza a escuchar una lista de 23 puertos y envía todas las IP que se conectan a ellos a su módulo de escaneo como objetivos potenciales en sus ataques.

Según indican desde 360 Netlab, la parte más interesante de ZHtrap es su capacidad para convertir dispositivos infectados en un honeypot. Pueden usar estos honeypots como una herramienta para capturar ataques, como la recopilación de exploraciones, exploits y muestras.

Fuente: Bleeping Computer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!