Análisis de Ransomware Sodinokibi / REvil

Sodinokibi (también conocido como REvil) ha sido uno de los grupos de ransomware como servicio (RaaS) más prolíficos en los últimos dos años. Se suponía que la familia de ransomware estaba detrás de la intrusión de Travelex y los informes actuales apuntan a un ataque contra Acer por una demanda de rescate de 50 millones de dólares.

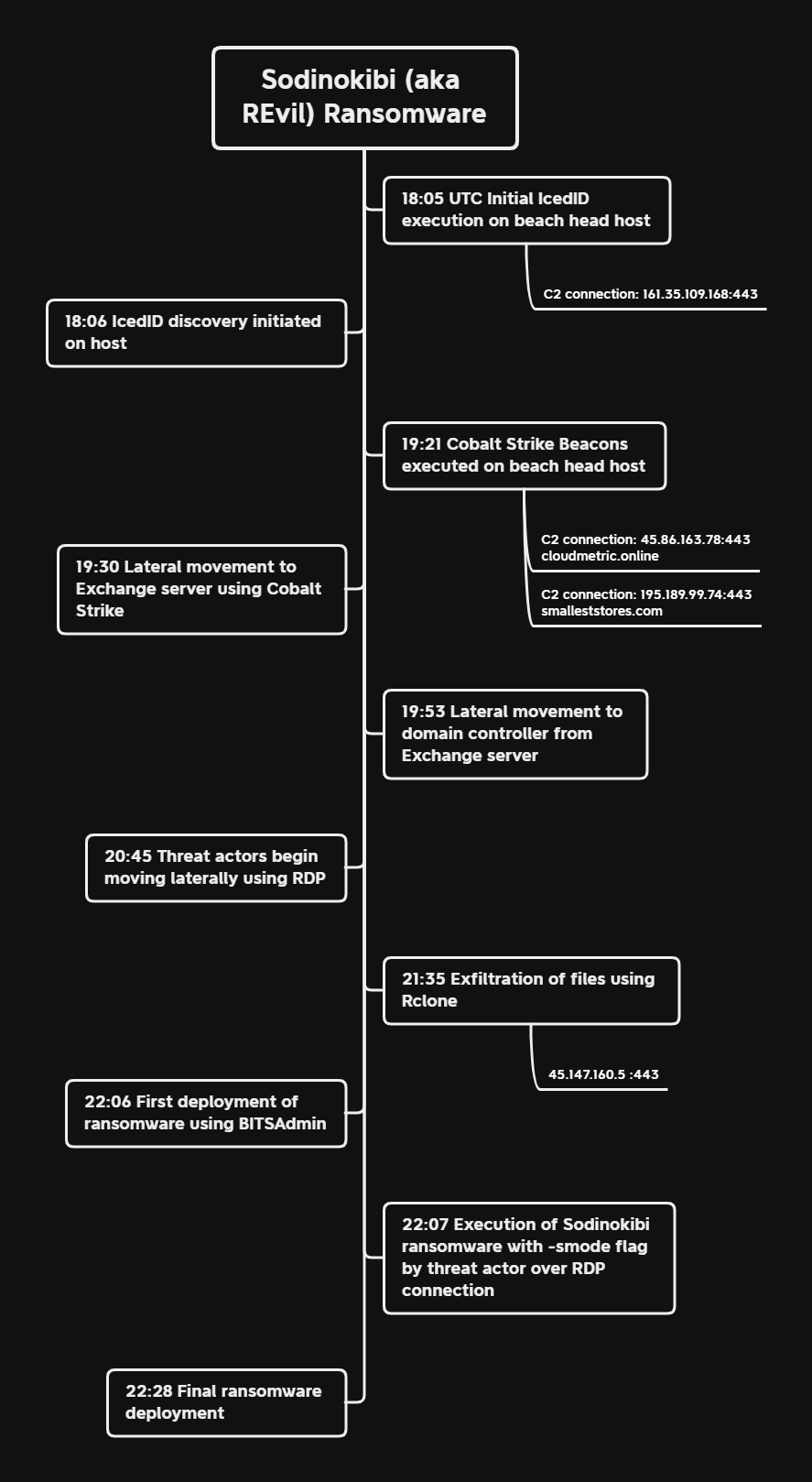

En marzo, los investigadores de DFIR Report observaron una intrusión que comenzó con spam que envió el troyano IcedID (Bokbot) y posteriormente permitió el acceso a un grupo que distribuía el ransomware Sodinokibi. Durante la intrusión, los actores de la amenaza elevaron los privilegios al Administrador de dominio, extrajeron datos y utilizaron Sodinokibi para secuestrar todos los sistemas unidos al dominio. El siguiente análisis fue realizado a una de las empresas víctimas y cuenta el minuto a minuto de la ejecución de REvil en la red infectada.

El troyano IcedID se descubrió por primera vez en 2017 y actualmente funciona como un agente de acceso inicial para varias familias de ransomware. En este ataque, los delincuentes aprovecharon el spam para distribuir archivos XLSM que, al abrir y habilitar las macros, iniciaba un comando WMIC para ejecutar el troyano IcedID desde un ejecutable remoto que se hacía pasar por una imagen GIF.

La persistencia se configuró mediante una tarea programada y los comandos de descubrimiento se iniciaron desde el malware a los pocos minutos de su ejecución. Aproximadamente una hora y media después del acceso inicial, el malware instaló Cobalt Strike Beacons de 2 servidores de comando y control diferentes, que se utilizaron durante la intrusión. Una vez que se establecieron los Cobalt Strike Beacons, comenzó el movimiento lateral, primero a un servidor Exchange y luego a otros servidores.

Después de comprometer el servidor de Exchange, los atacantes se trasladaron a controladores de dominio y otros sistemas dentro del entorno utilizando SMB y PowerShell Beacons ejecutados a través de un servicio remoto. Los atacantes fueron ligeramente ralentizados por antivirus, que eliminó un par de balizas, pero los atacantes finalmente lo evitaron usando una variación de su técnica de movimiento lateral.

Luego, se ejecutó un descubrimiento adicional desde el controlador de dominio mediante AdFind y la utilidad Ping para probar las conexiones entre el controlador de dominio y otros sistemas unidos al dominio. Una vez que se completó el descubrimiento, las credenciales se volcaron de LSASS. Después de completar estas tareas, los actores de amenazas comenzaron a establecer conexiones RDP entre varios sistemas en el dominio.

Tres horas y media después de la intrusión, utilizaron Rclone, disfrazado de un ejecutable svchost, para recopilar y exfiltrar el contenido de los recursos compartidos de la red para su uso en una demanda de doble extorsión.

A las cuatro horas, los actores de la amenaza comenzaron a avanzar hacia los objetivos finales. Organizaron el ejecutable del ransomware en un controlador de dominio y luego usaron BITSAdmin para descargarlo en cada sistema del dominio. Después de eso, usaron RDP para abrir un proceso cmd o PowerShell para luego ejecutar el ransomware Sodinokibi usando un modo de bandera particular, que cuando se ejecutó, escribió un par de claves de registro RunOnce y luego reinició inmediatamente el sistema en Modo seguro con funciones de red. El cifrado no se inició inmediatamente después del reinicio, pero requirió que un usuario iniciara sesión, que en este caso los actores de amenazas completaron iniciando sesión después del reinicio.

El inicio en modo seguro con funciones de red bloqueó el inicio de herramientas de seguridad y otros agentes de administración. La conexión en red funcionaba, pero debido a que los servicios no se pudieron iniciar, no es posible administrar los sistemas de forma remota con las herramientas habituales. Este proceso habría impedido que algunos agentes de EDR se iniciaran y posiblemente detectaran la ejecución del ransomware.

En ciertos sistemas, el ransomware se ejecutó sin la marca -smode, y en otros sistemas se ejecutó un DLL a través de rundll32 para cifrar el sistema sin necesidad de reiniciar y permitir que los actores de la amenaza permanezcan presentes mientras se completa el proceso de cifrado.

Aproximadamente 4,5 horas después del acceso inicial, los actores de la amenaza habían completado su misión de cifrar todos los sistemas unidos al dominio. La nota de ransomware dejada por la infección incluía un enlace a su sitio en Tor que ponía el precio del descifrado en alrededor de U$S 200k si se pagaba dentro de los 7 días. Luego de los 7 días, el precio sube a alrededor de U$S 400,000. El rescate debe pagarse en Monero en lugar del Bitcoin habitual. Esto puede ser en un esfuerzo por proteger mejor los pagos de actividades de rastreo como las que realiza Chainaylsis. Los actores de la amenaza se identificaron en su sitio como Sodinokibi y se vincularon a un blog de Coveware para garantizar que, si se les paga, su descifrado sería exitoso.

Fuente: The DFIR Report

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!