Vulnerabilidad crítica en vCenter Server y exploit funcional

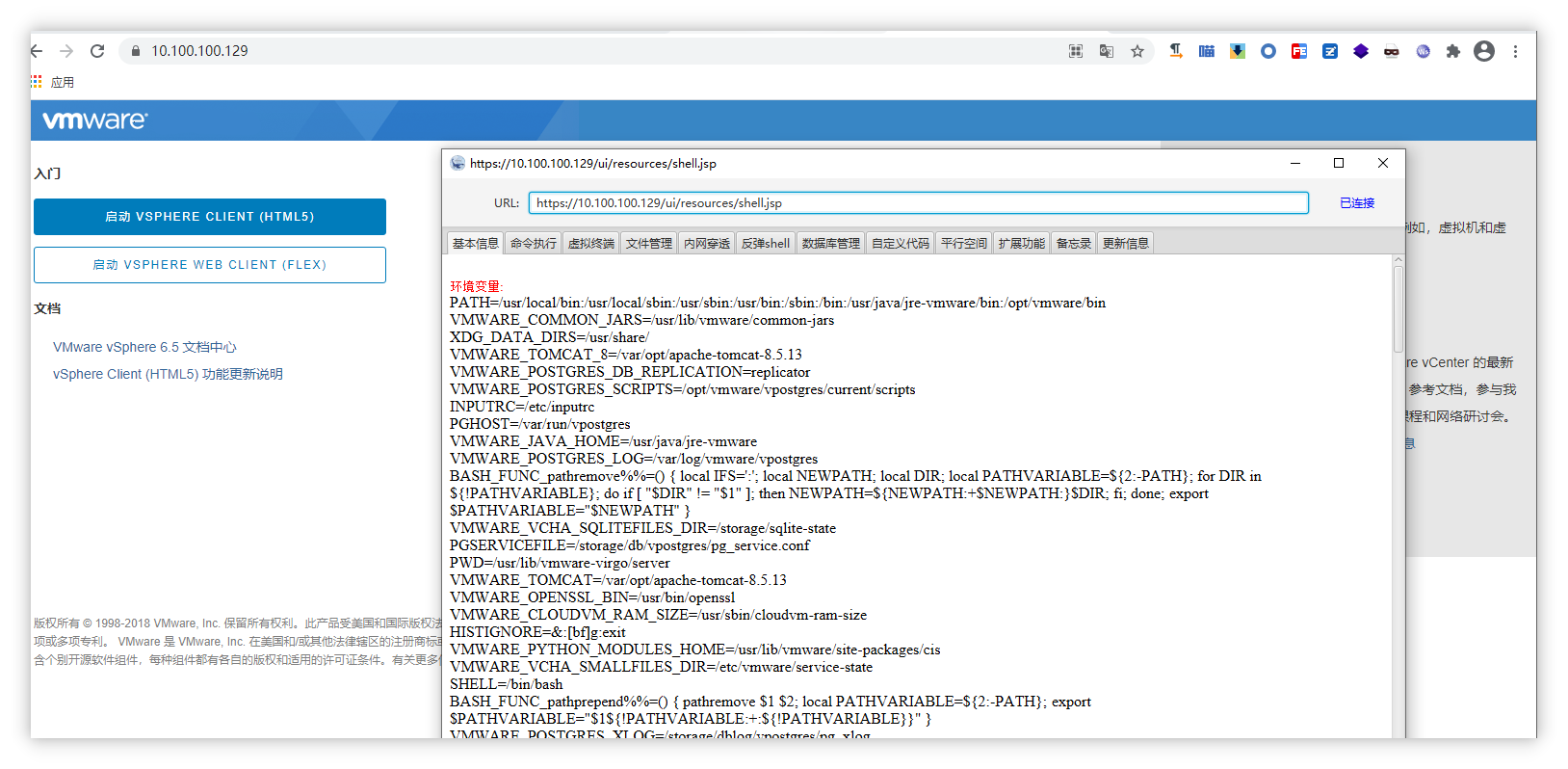

El investigador chino Ricter Z ha publicado un exploit funcional para la vulnerabilidad en VMware ESXi, VMware vCenter Server (vCenter Server y VMware Cloud Foundation (Cloud Foundation) identificada como CVE-2021-21972 (MSA-2021-0002). La vulnerabilidad había sido hallada por Mikhail Klyuchnikov de la empresa Positive Technology.

La vulnerabilidad es crítica (9.8 / 10) y la PoC publicada permite ejecución de código remoto (RCE) de forma trivial.

Solución temporal de VMware

El equipo de vCenter ha investigado CVE-2021-21972 y CVE-2021-21973 y ha determinado que la posibilidad de explotación se puede eliminar realizando los pasos detallados en la sección de 'solución alternativa' de este artículo. Esta solución alternativa está destinada a ser una temporal hasta que se puedan implementar las actualizaciones documentadas en VMSA-2021-0002.

Versiones de producto afectadas: v7.0 < 7.0 U1c; 6.7 < 6.7 U3l; 6.5 < 6.5 U3n.

Impacto de la solución

Los impactos de la funcionalidad se limitan a los entornos que utilizan vRealize Operations. Cabe señalar que el extremo vulnerable existe en vCenter Server, independientemente de que vRealize Operations se haya introducido en el entorno o no.

Los nuevos clientes de vRealize Operations no tendrán la provisión / opción para instalar y configurar automáticamente el dispositivo vRealize Operations a través del complemento.

Los clientes que ya hayan configurado un vCenter Adapter en vRealize Operations con vCenter no podrán mostrar los detalles de la métrica y la alerta (widgets de descripción general de VC y vSAN) en el cliente vCenter H5.

Se recomienda instalar la actualización VMSA-2021-0002 de forma inmediata.

Actualización 28/02: Actualmente, hay más de 6.700 servidores VMware vCenter expuestos en línea y que son vulnerables a este nuevo ataque que puede permitir que delincuentes apoderarse de los dispositivos sin actualizar y de las redes completas de las empresas. También se han publicado nuevos PoCs y búsquedas de Shodan.

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!