El incidente de SolarWinds también afectó Microsoft

El hackeo de SolarWinds ha sido el peor incidente de 2020 en seguridad informática. El asalto, realizado supuestamente por uno de esos grupos de ciberdelincuentes que actúan por encargo y y bajo el paraguas de determinados países (en este caso se sospecha de APT29 al que se relaciona con el servicio de inteligencia ruso) utilizó el conocido "ataque de cadena de suministro" para comprometer software de este compañía.

El problema y donde reside su gravedad, es que los clientes de SolarWinds y que estaban utilizando software donde escondieron código malicioso, son la mayoría de grandes empresas de la lista Fortune 500, los 10 principales proveedores de telecomunicaciones de Estados Unidos, las cinco ramas del ejército de Estados Unidos, el Departamento de Estado, la NSA y hasta la Oficina del Presidente de Estados Unidos.

Microsoft ha reconocido que los atacantes lograron obtener acceso a una pequeña cantidad de cuentas internas, que usaron para acceder a los repositorios del código fuente de algunos de sus productos. Además de Cisco, Intel, VMare o NVIDIA (y otras que no se han hecho públicas), Microsoft ha sido una de las grandes tecnológicas afectadas: "Detectamos una actividad inusual en una pequeña cantidad de cuentas internas y, tras la revisión, descubrimos que una de las cuentas se había utilizado para ver el código fuente de varios repositorios", explica Microsoft desde su Centro de Respuesta de Seguridad, en una actualización de la investigación interna que está llevando a cabo para responder a un incidente del que nos queda mucho por conocer, pero que fue aún más grave de lo que se ha reconocido.

SolarWinds: Microsoft minimiza el incidente

"La cuenta no tenía permisos para modificar ningún código o sistema de ingeniería y nuestra investigación confirmó que no se realizaron cambios. Todas las cuentas fueron investigadas y reestablecidas", asegura el gigante del software. No es la primera vez que se filtra código fuente de Microsoft y hace un par de meses el filtrado del código fuente de Windows XP y el de Windows Server 2003 fue portada en medio mundo ante las consecuencias que podía tener en materia de seguridad informática.

La compañía con sede en Redmond dijo que su investigación aún está en curso, pero restó importancia al incidente al asegurar que la capacidad de ver el código fuente no estaba ligado a la elevación del riesgo en seguridad. Microsoft también reconoció que había encontrado evidencias de otros intentos de actividades sin autorización que fueron neutralizados por sus protecciones internas.

"En Microsoft, tenemos un enfoque que usa las mejores prácticas de desarrollo de software de fuente abierta para permitir que el código fuente sea visible dentro de Microsoft. Ello significa que no confiamos en el secreto del código fuente para la seguridad de los productos, y nuestros modelos de amenazas asumen que los atacantes tienen conocimiento de este código. Por lo tanto, ver el código fuente no está ligado a la elevación del riesgo", explican.

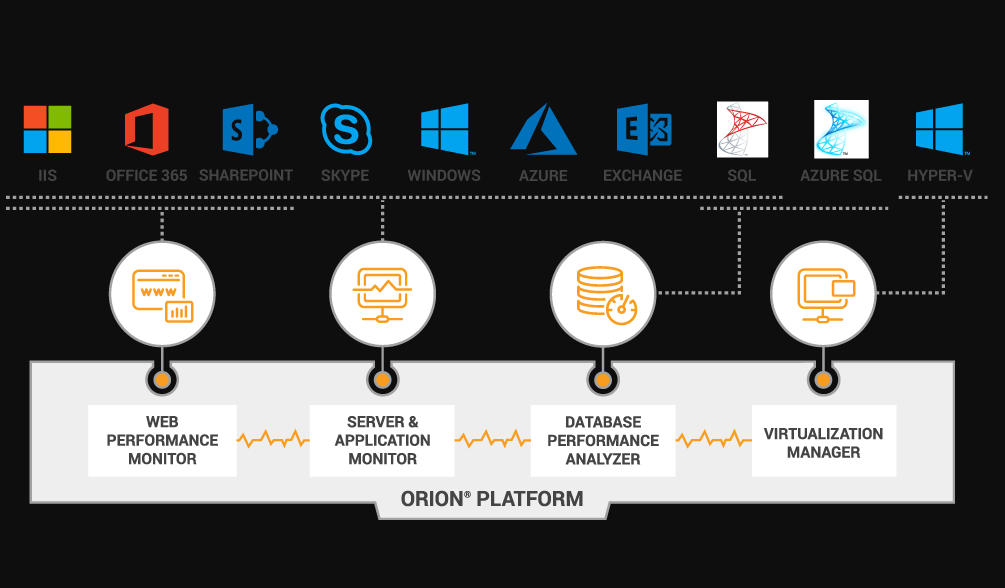

En un

análisis separado publicado por Microsoft

el 28 de diciembre, la compañía calificó el ataque como un

"compromiso entre dominios" que permitió a los asaltantes introducir

código malicioso en los binarios certificados por SolarWinds en su software de

monitorización y control Orion y aprovecharlo para

continuar operando sin ser detectados y acceder a los recursos de los

servidores en nube de las compañías que lo usaron. Además publicaron la

siguiente guía para revisar dispositivos afectados:

- The Solorigate attack chain

- Reviewing affected devices and related incidents with Threat analytics

- Detecting and blocking malicious activity on endpoint (Microsoft Defender for Endpoint, Microsoft 365 Defender hunting)

- Detecting hands-on-keyboard activity within on-prem environment (Microsoft Defender for Endpoint, Microsoft Defender for Identity, Microsoft 365 Defender hunting)

- Detecting hands-on-keyboard activity in the cloud environment (Microsoft Cloud App Security, Microsoft 365 Defender hunting)

- Summary of detections and hunting queries across Microsoft 365 Defender

El ataque a SolarWinds es de una gravedad extrema. Realmente, no se conoce hasta dónde pudieron acceder ya que además de empresas se habrían colado en agencias estadounidenses. También en FireEye (una de las mayores empresas de ciberseguridad del planeta), en un incidente que se considera conectado y donde sustrajeron herramientas internas empleadas para realizar pruebas de penetración en otras compañías.

Fuente: Muy Computer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!