Ataques de #Zerologon. Tomar acción inmediata para actualizar #KB4557222 #CVE-2020-1472

Microsoft ha agregado soporte para la detección de explotación de Zerologon a Microsoft Defender for Identity para permitir que los equipos de operaciones de seguridad detecten ataques locales que intentan abusar de esta vulnerabilidad crítica. Zerologon es una falla crítica que los atacantes pueden aprovechar para elevar los privilegios para falsificar una cuenta de controlador de dominio, lo que les permite tomar el control total de todo el dominio al robar las credenciales del dominio, cambiar la contraseña de cualquier usuario y ejecutar comandos arbitrarios.

Microsoft Defender for Identity (anteriormente conocido como Azure Advanced Threat Protection o Azure ATP) es una solución de seguridad basada en la nube diseñada para aprovechar las señales de Active Directory locales para detectar y analizar identidades comprometidas, amenazas avanzadas y actividad interna maliciosa.

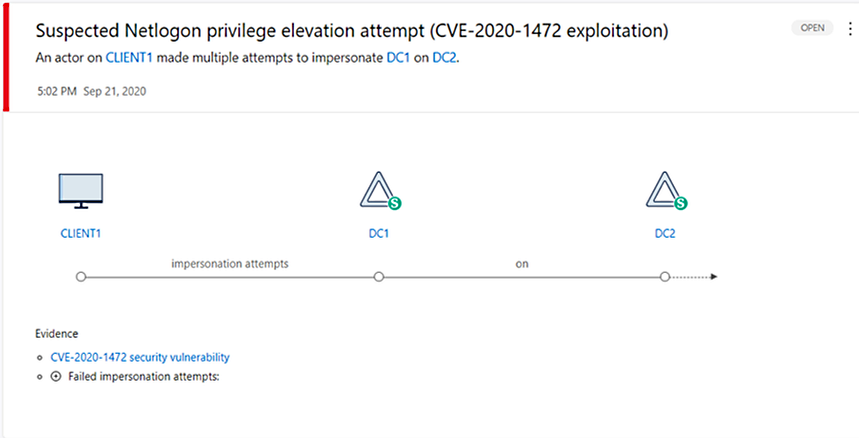

Las alertas que se muestran cada vez que se detecta una explotación de

Zerologon o una actividad relacionada permitirán a los equipos de SecOps

obtener información rápidamente sobre el dispositivo o el controlador de

dominio detrás de los intentos de ataque. Las alertas también proporcionarán

información que puede ayudar a identificar afirmaciones específicas y si los

ataques tuvieron éxito. Finalmente, los clientes que usan

Microsoft 365 Defender

pueden aprovechar al máximo el poder de las señales y alertas de Microsoft

Defender for Identity, combinadas con eventos de comportamiento y detecciones

de

Microsoft Defender for Endpoint. Esta protección coordinada le permite no solo observar los intentos de

explotación de Netlogon a través de los protocolos de red, sino también ver el

proceso del dispositivo y la actividad de los archivos asociados con la

explotación.

Microsoft todavía está en el proceso de implementar la

solución para la falla de Zerologon como parte de un proceso de dos etapas, ya

que puede hacer que algunos de los dispositivos afectados pasen por varios

problemas de autenticación.

Dado que el aviso inicial sobre el parche de Zerologon era confuso, Microsoft aclaró los pasos que los administradores deben tomar para proteger los dispositivos contra ataques:

- ACTUALIZAR los controladores de dominio con laa actualización publicada el 11 de agosto de 2020 o posterior.

- ENCONTRAR qué dispositivos están haciendo conexiones vulnerables mediante la supervisión de los registros de eventos.

- ENCONTRAR dispositivos no compatibles que realizarn conexiones vulnerables.

- HABILITAR el modo de ejecución FullSecureChannelProtection para abordar CVE-2020-1472 en su entorno.

La compañía insta a los administradores de TI a aplicar las actualizaciones de

seguridad emitidas como parte del martes de

parches de agosto de 2020

para proteger sus redes contra los ataques entrantes aprovechando los exploits

ZeroLogon disponibles públicamente. "Recomendamos encarecidamente a todos los

que no hayan aplicado la actualización que lo hagan ahora. Los clientes deben

aplicar la actualización y seguir la guía original como se describe en

KB4557222

para asegurarse de que están completamente protegidos de esta vulnerabilidad.

El grupo MuddyWater respaldado por Irán (también conocido como SeedWorm y MERCURY) comenzó a explotar la falla en los ataques a partir de la segunda quincena de septiembre. TA505 (también conocido como Chimborazo), un grupo de amenazas con motivaciones financieras conocido por proporcionar un canal de entrega del ransomware Clop en las últimas etapas de sus ataques, también fue detectado por Microsoft explotando la vulnerabilidad ZeroLogon el mes pasado.

Los chinos de APT10 también están abusando activamente de Zerologon, como se muestra en los ataques contra empresas y subsidiarias japonesas observados por el equipo de Symantec a principios de este mes.

Inmediatamente después de los informes iniciales de la explotación de ZeroLogon, la Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos (CISA) exigió al Poder Ejecutivo Federal Civil que tratara todo el proceso de parcheo de ZeroLogon como "una acción inmediata y de emergencia".

Fuente:BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!