Tendencias ciberseguridad 2021

Gartner cree que la madurez del cumplimiento de la privacidad y una regulación más generalizada contribuirán a que las grandes empresas busquen proteger los datos en uso mientras mantienen la ciberseguridad y la privacidad. Indicando que esto no es posible con los "controles de seguridad de datos en reposo estándar".

La computación para mejorar la privacidad, dice Garter, se presenta de tres forma:

- Podría implicar proporcionar un entorno confiable en el que los datos puedan procesarse o analizarse a través de entornos de ejecución de terceros y confiables en el hardware.

- Un segundo tipo que proporcione un procesamiento y análisis descentralizados a través del aprendizaje automático federado o consciente de la privacidad.

- Un último tipo que se refiere a la computación que transforma datos y algoritmos antes del procesamiento o análisis, incluida la prueba de conocimiento cero, la computación segura de varias partes y el cifrado homomórfico.

El cifrado homomórfico (HE) utiliza técnicas criptográficas para permitir que terceros procesen datos cifrados y devuelvan un resultado cifrado al propietario de los datos, sin proporcionar ningún conocimiento sobre los datos o el resultado. Una tecnología increíblemente útil, con el fin de aprovechar los poderes de computación cloud, sin poner en peligro los datos, en el propio tratamiento.

Pero claro, no es oro todo lo que reluce, ya que cómo indica Garter:

"En la práctica actual, el cifrado totalmente homomórfico no es lo suficientemente rápido para la mayoría de las implementaciones comerciales".

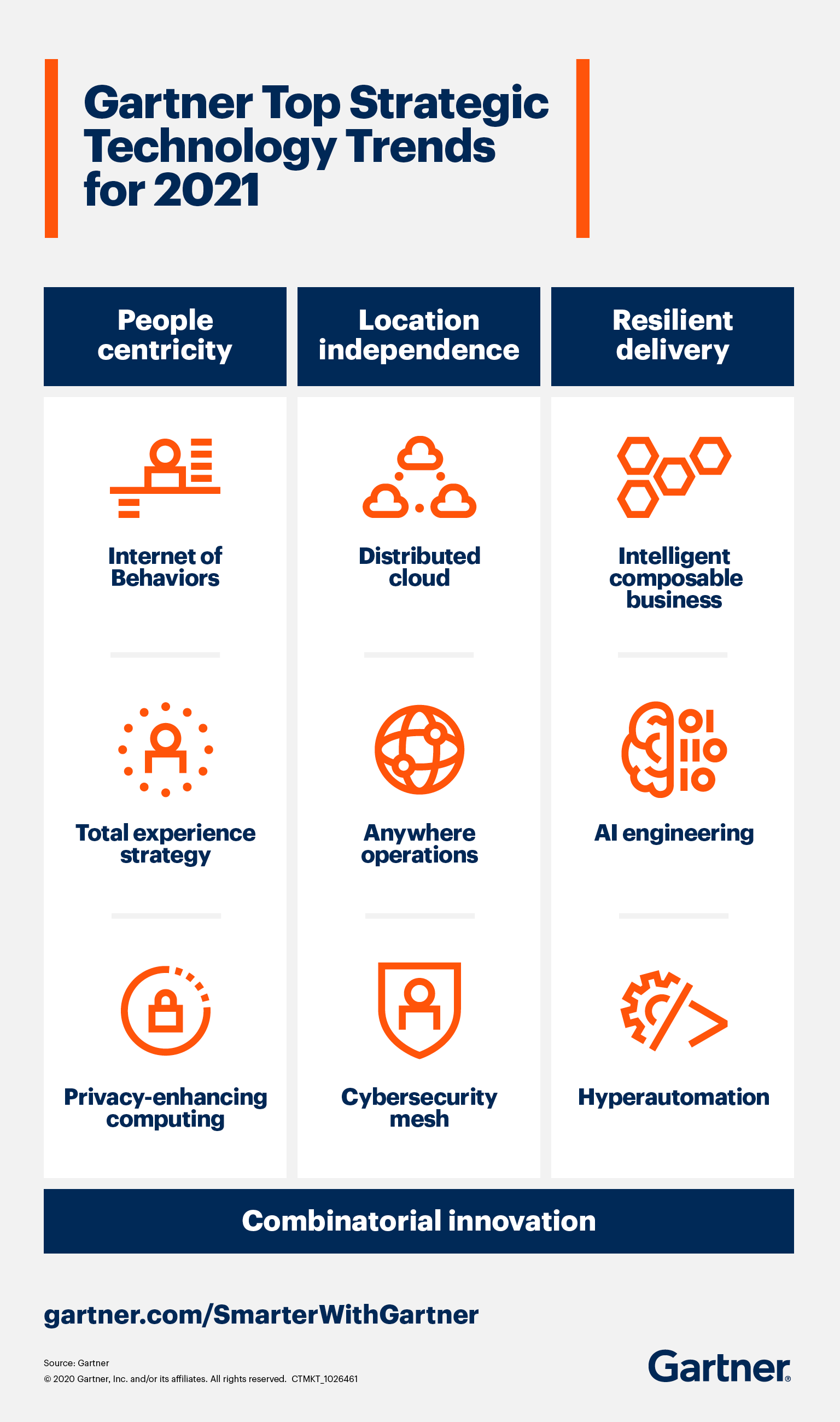

El informe de tecnologías emergentes de Garter este 2021. también describe otras ocho tendencias a tener muy en cuenta, las cuales incluyen:

- Internet of Behaviors

- Computación Cloud distribuida

- Operaciones en cualquier lugar

- Malla de ciberseguridad

- Negocios inteligentes

- Ingeniería de inteligencia artificial

- Hiper-automatización.

Conceptos de ellos, puramente basados en el ámbito de la ciberseguridad, otros sobre los que será necesario aplicar la misma, y algunos de ellos, que podremos aprovechar para potenciar esta.

Malla de ciberseguridad

Literalmente llamado por Gartner "Cybersecurity Mesh" , la malla de ciberseguridad es un enfoque arquitectónico distribuido para un control de ciberseguridad escalable, flexible y confiable. Parece fácil, si se traslada en una frase que podríamos aplicar a cualquier slogan de marketing de algún producto de ciberseguridad, pero veamos realmente lo que implica en este caso:Muchos activos existen fuera del perímetro de seguridad tradicional. La malla de ciberseguridad esencialmente permite que el perímetro de seguridad se defina alrededor de la identidad de una persona o cosa. Permite un enfoque de seguridad más modular y receptivo al centralizar la orquestación de políticas y distribuir la aplicación de políticas. A medida que la protección del perímetro se vuelve menos significativa, el enfoque de seguridad de una "ciudad amurallada" debe evolucionar hacia las necesidades actuales.

El auge de las iniciativas BYOD, que hace que los empleados utilicen dispositivos personales para el trabajo, continúa representando una amenaza significativa desde la perspectiva de la ciberseguridad, la cual quedaría cubierta con este concepto de "Cybersecurity mesh". Según un informe reciente basado en una encuesta a 200 profesionales de la ciberseguridad, se afirma que más de la mitad no tiene visibilidad de la cantidad de dispositivos que se conectan a la red de su empresa. ( Y la otra mitad miente )

Con niveles más altos de tráfico de red y más dispositivos conectados que nunca a nuestra empresa, se destaca que las evaluaciones de vulnerabilidad actuales no son tan extensas como deberían ser. La detección de amenazas en este año "COVID" en el que prima la conectividad, hace que a menudo se ignore o no se aborden de manera reactiva. Por norma general, las empresas carecen de controles de seguridad que permitan escanear los dispositivos entrantes antes de conectarse a la red. Es en este punto, donde incidirá la "Malla de seguridad" , marcando un perímetro , perfectamente definido , independientemente del dispositivo, basando tus accesos perimetrales y sobre aplicaciones , en la identidad y la seguridad perimetral.

Fuente: Ciberseguridad

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!