Lokibot: alerta por alta propagación

La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y el

Centro de Análisis e Intercambio de Información Multi-Estado (MS-ISAC) han

publicado una

alerta sobre la propagación del malware

LokiBot.

CISA ha observado un aumento notable en el uso de LokiBot por parte de ciberdelincuentes malintencionados desde julio de 2020. A lo largo de este período, el sistema de detección de intrusiones EINSTEIN de CISA, que protege las redes del poder ejecutivo civil federal, ha detectado actividad maliciosa persistente de LokiBot.

LokiBot es un malware de robo de información y credenciales, a menudo

enviado como un archivo adjunto malicioso y conocido por ser simple pero

efectivo, lo que lo convierte en una herramienta atractiva para una amplia

gama de actores maliciososo en una amplia variedad de casos de uso de

compromiso de datos.

LokiBot, también conocido como Loki PWS y

Loki-bot, emplea malware troyano para robar información confidencial como

nombres de usuario, contraseñas, billeteras de criptomonedas y otras

credenciales.

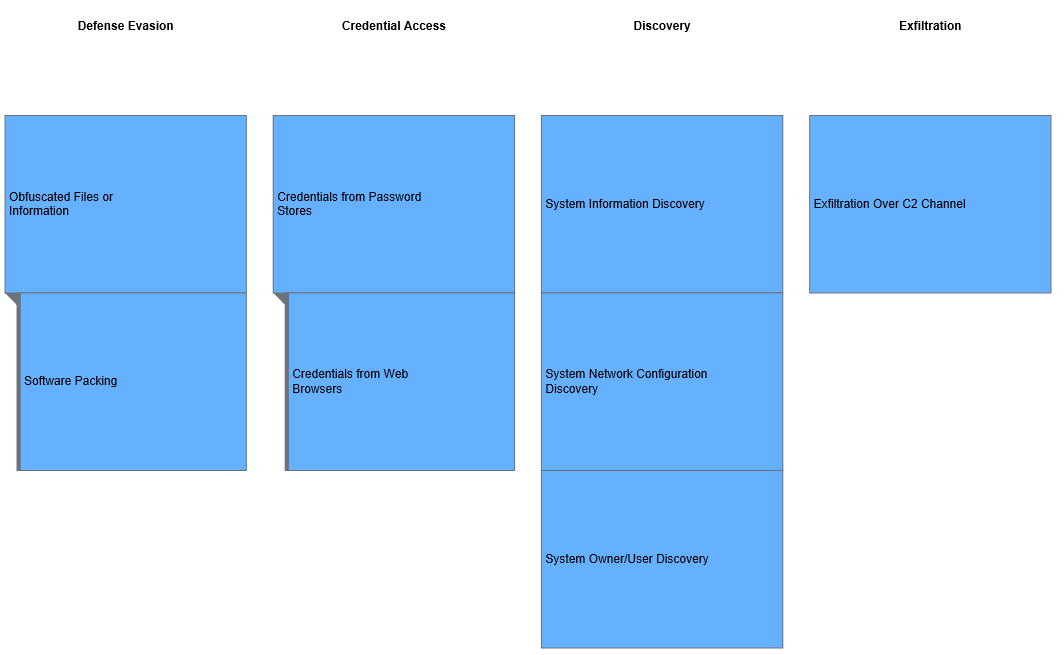

- El malware roba credenciales mediante el uso de un keylogger para monitorear la actividad del navegador y el escritorio (T1555).

- LokiBot también puede crear una puerta trasera en los sistemas infectados para permitir que un atacante instale cargas útiles adicionales (T1546.008).

- Los actores maliciosos generalmente usan LokiBot para atacar los sistemas operativos Windows y Android y distribuir el malware a través de correo electrónico, sitios web maliciosos, texto y otros mensajes privados (T1204.002).

Desde que se informó por primera vez sobre LokiBot en 2015, los ciber

actores lo han utilizado en una variedad de aplicaciones específicas,

incluidas las siguientes.

- Febrero de 2020: Trend Micro identificó a los actores cibernéticos que usaban LokiBot para hacerse pasar por un lanzador de Fortnite, un videojuego popular. [1]

- Agosto de 2019: los investigadores de FortiGuard SE descubrieron una campaña de malspam que distribuía cargas útiles de robo de información de LokiBot en un ataque de spearphishing contra una empresa de fabricación de EE. UU. [2]

- Agosto de 2019: los investigadores de Trend Micro informaron que el código fuente del malware LokiBot estaba oculto en archivos de imagen distribuidos como archivos adjuntos en correos electrónicos de phishing. [3]

- Junio de 2019: Netskope descubrió que LokiBot se distribuía en una campaña de malspam utilizando archivos de imagen ISO adjuntos. [4]

- Abril de 2019: Netskope descubrió una campaña de phishing utilizando archivos adjuntos de correo electrónico maliciosos con el malware LokiBot para crear puertas traseras en los sistemas Windows infectados y robar información confidencial. [5]

- Febrero de 2018: Trend Micro descubrió que CVE-2017-11882 estaba siendo explotado en un ataque utilizando el servicio Windows Installer para entregar malware LokiBot. [6]

- Octubre de 2017: SfyLabs identificó a los ciber actores que usaban LokiBot como un troyano bancario de Android que se convierte en ransomware. [7]

- Mayo de 2017: Fortinet informó que actores maliciosos usaban un archivo PDF para difundir una nueva variante de LokiBot capaz de robar credenciales de más de 100 herramientas de software diferentes. [8]

- Marzo de 2017: Check Point descubrió el malware LokiBot preinstalado en dispositivos Android. [9]

- iciembre de 2016: los investigadores de Dr.Web identificaron una nueva variante de LokiBot dirigida a las bibliotecas centrales de Android. [10]

- Febrero de 2016: los investigadores descubrieron que el troyano Android LokiBot infectaba los procesos centrales del sistema operativo Android. [11]

Fuente:

CISA

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!