APT41: ataques a cadena de provisión y trabajo remoto

La comunidad científica de investigación en ciberseguridad ha

observado cómo el grupo chino de ciberdelincuentes está tratando de comprometer

dispositivos y aplicaciones de Cisco, Citrix y Zoho valiéndose de los momentos

de incertidumbre que está dejando la pandemia de coronavirus. Y, es que, en

estos momentos el riesgo empresarial ha crecido sobremanera debido a que la

mayor parte de las compañías se ha visto obligada a confinar a sus empleados al

teletrabajo.

Así,

aseguran desde FireEye (informe), el grupo ha tratado de explotar, en los dos últimos meses, vulnerabilidades

en

Citrix NetScaler/ADC, Cisco routers, y

Zoho ManageEngine Desktop Central

en más de 75 clientes. Además, la compañía asegura que se trata de la campaña

más amplia de ataques realizada por un grupo de origen chino en los últimos

años.

Los investigadores creen que

APT41 es un grupo respaldado por su

estado, que opera desde 2012 y cuyas acciones parecen estar alineadas con los

planes de desarrollo económico de China para los próximos cinco años. También

conocida como Bario o Winnti, esta banda ha estado involucrada no solo en la

recolección de inteligencia estratégica de multinacionales de diversos sectores,

sino en ataques con motivos económicos que se dirigen, fundamentalmente, a la

industria del juego online. Algunos expertos creen que ya cuenta con múltiples

equipos para diferentes objetivos.

En el pasado, APT41 ya se

especializó en ataques a la cadena de suministro de software. Éste cortó los

entornos de desarrollo de varios proveedores para inyectar código maligno en

herramientas a distribuir. Un ejemplo es el ataque de 2017 contra CCleaner que

dio lugar a copias con virus de su herramienta de gestión de servidor

empresarial Xmanager.

"APT41 aprovecha un arsenal de más de 46

familias y herramientas de malware diferentes para llevar a cabo sus misiones.

Este grupo identifica y pone en peligro los sistemas intermediarios que

proporcionan herramientas a las empresas", dicen desde FireEye.

Durante el último año, APT41 ha dirigido sus ataques a empresas que

abracan los sectores de banca, defensa, gobierno, salud o telecomunicaciones,

entre otras, llegando a afectar a más de 20 países. Para mitigar estos ataques

se recomienda instalar los parches y actualizaciones de los servicios

comprometidos lo más rápido posible.

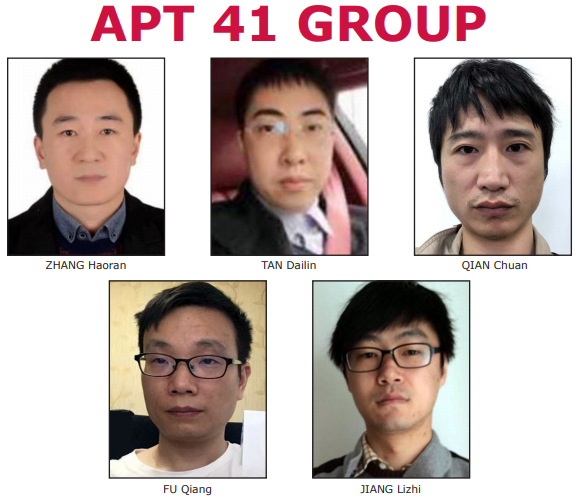

Los siete miembros incriminados (2 ya han sido arrestados) son todos antiguos o actuales empleados de Chengdu 404 Network Technology, una compañía de seguridad cibernética que realiza pruebas de intrusión para personas o empresas para comprobar la vulnerabilidad de sus ordenadores. Los documentos de la acusación dicen que los siete hombres son parte de un grupo de hacking conocido como "APT41", "Barium", "Winnti", "Wicked Panda" y "Wicked Spider". Una vez dentro de una organización objetivo, los delincuentes informáticos robaron el código fuente, los certificados de firma de código de software, los datos de la cuenta del cliente y otra información que podrían usar o revender.

Pero según documentos del Departamento de Justicia de Estados Unidos, la compañía serviría en realidad para hacer "hacking". El gobierno alega que el grupo monetizó su acceso ilícito mediante la implementación de ransomware y herramientas de "criptojacking" (utilizando sistemas comprometidos para extraer criptomonedas como Bitcoin). Además, la pandilla apuntó a las empresas de videojuegos y sus clientes en un intento por robar artículos digitales de valor que podrían revenderse, como puntos, poderes y otros artículos que podrían usarse para mejorar la experiencia de juego.

Fuente: FireEye | Krebs on Security

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!