La opción "Administrar versiones" de Google Drive permite descargar malware

Los atacantes podrían aprovechar una debilidad de seguridad sin parchear en

Google Drive para distribuir archivos maliciosos disfrazados de documentos o

imágenes legítimos, lo que permite a los delincuentes realizar ataques de

spear-phishing comparativamente con una alta tasa de éxito.

El

problema reside en la funcionalidad

"administrar versiones"

que ofrece Google Drive, que permite a los usuarios cargar y administrar

diferentes versiones de un archivo, así como en la forma en que su interfaz

proporciona una nueva versión de los archivos a los usuarios. Si bien se espera que Google solucione rápidamente esta vulnerabilidad, la misma continua activa.

Lógicamente, la gestión de versiones debería permitir a los usuarios de Google Drive actualizar una versión anterior de un archivo con una nueva versión que tenga la misma extensión de archivo, pero resulta que no es el caso.

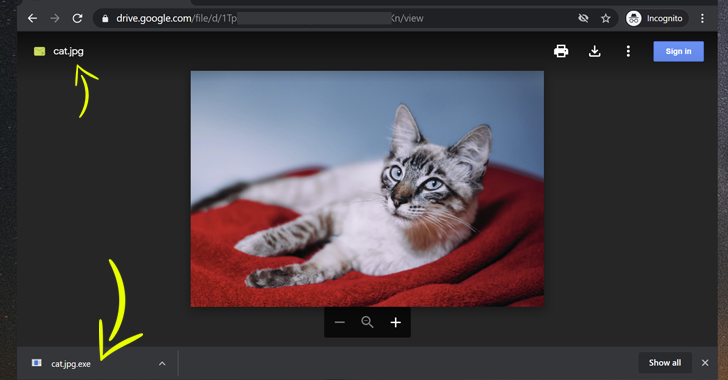

Según A. Nikoci el bug permite funcionalmente a los usuarios cargar una nueva versión con cualquier extensión de archivo para cualquier archivo existente en el almacenamiento en la nube, incluso con un ejecutable malicioso.

Como se muestra en los videos de demostración, que Nikoci compartió exclusivamente con The Hacker News, al hacerlo, una versión legítima del archivo que ya se ha compartido entre un grupo de usuarios puede ser reemplazada por un archivo malicioso. Luego, cuando se obtiene una vista previa en línea no se visualizan los cambios realizados recientemente ni se activan ninguna alarma, pero cuando se descargan se pueden utilizar para infectar sistemas específicos: "Google permite cambiar la versión del archivo sin verificar si es del mismo tipo. Ni siquiera se fuera la misma extensión".

No hace falta decir que el problema deja la puerta abierta a campañas de spear-phishing altamente efectivas que aprovechan la prevalencia generalizada de servicios en la nube como Google Drive para distribuir malware.

El desarrollo se produjo cuando Google solucionó recientemente una falla de seguridad en Gmail que podría haber permitido a un atacante enviar correos electrónicos falsificados que imitan a cualquier cliente de Gmail o GSuite, incluso cuando las estrictas políticas de seguridad DMARC/SPF están habilitadas.

Aunque no hay evidencia de que esta falla haya sido explotada, no sería difícil para los atacantes reutilizarla para su beneficio dado que los servicios en la nube han sido un vehículo para la entrega de malware en varios ataques de spear-phishing en los últimos meses.

Fuente:

THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!