¿Garmin pagó por el rescate? Todo parece indicar que sí

Ha pasado más de una semana desde que los

delincuentes informáticos paralizaron a Garmin

con un ataque de ransomware, y cinco días desde que sus servicios comenzaron a

fallar. La compañía aún no se ha recuperado por completo, ya que los problemas

de sincronización y retrasos siguen dando problemas en la plataforma Garmin

Connect. Sin embargo, hay dos cosas claras: (1) podría haber sido peor y; (2) es

solo cuestión de tiempo antes de que delincuetes ataquen nuevamente.

En este punto, el mundo ha visto algunos derrumbes a gran escala derivados de ataques al estilo ransomware, donde los grupos de delincuentes cifran archivos confidenciales y "sacuden" a los propietarios por dinero. En 2017, WannaCry y NotPetya causaron daños por miles de millones de dólares en corporaciones multinacionales como Maersk y Merck, aunque el aspecto del ransomware resultó ser un frente para un despiadado cleaner. Sin embargo, el tiempo parece haber envalentonado a algunos delincuentes, ya que las grandes empresas toman su lugar en la lista de objetivos populares, junto con los hospitales y los gobiernos locales.

Las empresas más grandes son objetivos atractivos de ransomware por razones evidentes: Están bien asegurados y pueden pagar mucho más que su pequeño supermercado local. Pero los atacantes de ransomware también son oportunistas, y un sistema de atención médica o ciudad mal asegurados, ninguno de los cuales puede tolerar el tiempo de inactividad prolongado, ha ofrecido durante mucho tiempo mejores probabilidades para un día de pago que las corporaciones que pueden permitirse el lujo de detenar las cosas.

Sin embargo, la brecha entre las defensas de las grandes empresas y la sofisticación del ransomware se está reduciendo. "En los últimos dos años, hemos visto caso tras caso de redes corporativas vulnerables y el aumento del malware diseñado para la infección intencional de las redes empresariales", dice Adam Kujawa, director de la firma de seguridad Malwarebytes Labs. Emsisoft estima que los atacantes de ransomware obtuvieron colectivamente U$S 25 mil millones el año pasado. "Estos grupos ahora tienen grandes cantidades para invertir en sus operaciones en términos de aumentar su sofisticación y escala", dice Brett Callow de Emsisoft.

Incluso los ataques de ransomware que comienzan sin un objetivo específico de alto perfil en mente se han centrado cada vez más en detectar a las "ballenas" en la red. Un actor asociado con el ransomware Maze buscó específicamente contratar a alguien cuyo único trabajo sería escanear las redes de objetivos comprometidos para determinar no solo la identidad de la organización sino también sus ingresos anuales.

"Cuando los ves golpeando gobiernos, ciudades, hospitales, estos objetivos

más comunes que hemos visto en los últimos años, el rescate que están pidiendo

en esos casos generalmente es de cientos de miles. Con WastedLocker, la

cantidad de rescate que estamos viendo definitivamente está en alza. Los

estamos viendo pedir millones", dice Jon DiMaggio, analista de inteligencia de amenazas de Symantec. Con Evil

Corp, no hay duda de que es un gran cambio que ahora estén afectando a las

compañías del tipo Fortune 500.

Los delincuentes se están volviendo más capaces de llevar a cabo estos ataques con éxito y a medida que estas organizaciones criminales aumentan, están creciendo como lo haría un negocio normal. Están formando diferentes equipos que pueden llevar a cabo estas operaciones de intrusión a mayor escala, o con mayor eficiencia, o sin ser detectados.

Para tener una idea de cómo se realizan estos intercambios comerciales, sólo hay que leer las cordiales transcripciones de chat entre los delincuentes y la firma de viajes estadounidense CWT, que tiene una capitalización de mercado de U$S 2,2 mil millones. El viernes pasado, después de acordar el rescate de U$S 4,5 millones (la solicitud inicial era de U$S10 millones), CWT obtuvo un "PRECIO muy ESPECIAL" e incluso los atacantes llegaron a dar consejos de seguridad adicionales de CWT sobre cómo prevenir futuras intrusiones.

En este punto, el mundo ha visto algunos derrumbes a gran escala derivados de ataques al estilo ransomware, donde los grupos de delincuentes cifran archivos confidenciales y "sacuden" a los propietarios por dinero. En 2017, WannaCry y NotPetya causaron daños por miles de millones de dólares en corporaciones multinacionales como Maersk y Merck, aunque el aspecto del ransomware resultó ser un frente para un despiadado cleaner. Sin embargo, el tiempo parece haber envalentonado a algunos delincuentes, ya que las grandes empresas toman su lugar en la lista de objetivos populares, junto con los hospitales y los gobiernos locales.

Las víctimas recientes incluyen no solo a

Garmin

sino a Travelex, una compañía internacional de cambio de divisas, que los

delincuentes de ransomware atacaron con éxito en la víspera de Año Nuevo el

año pasado. El proveedor de servicios en la nube Blackbaud, de perfil

relativamente bajo, pero con una capitalización de mercado de U$S 3,1 mil

millones,

reveló que pagó un rescate

para evitar que los datos de los clientes se filtren después de un ataque en

mayo; o

CWT que pagó U$S 4,5 millones y la negociación se publicó en Internet. Y esos son solo los pocos casos que se hacen públicos por diferentes

motivos como el de

Avon,

LG y Xerox

en los últimos meses.

"Ciertamente, hay organizaciones bastante grandes de las que no se está

enterando y que han sido afectadas", dice Kimberly Goody, gerente senior de análisis de la firma de seguridad

FireEye.

"Tal vez no se escuche nada porque eligen pagar o porque no necesariamente

impacta a los consumidores de una manera que sería obvio que algo está

mal".

Las empresas más grandes son objetivos atractivos de ransomware por razones evidentes: Están bien asegurados y pueden pagar mucho más que su pequeño supermercado local. Pero los atacantes de ransomware también son oportunistas, y un sistema de atención médica o ciudad mal asegurados, ninguno de los cuales puede tolerar el tiempo de inactividad prolongado, ha ofrecido durante mucho tiempo mejores probabilidades para un día de pago que las corporaciones que pueden permitirse el lujo de detenar las cosas.

Sin embargo, la brecha entre las defensas de las grandes empresas y la sofisticación del ransomware se está reduciendo. "En los últimos dos años, hemos visto caso tras caso de redes corporativas vulnerables y el aumento del malware diseñado para la infección intencional de las redes empresariales", dice Adam Kujawa, director de la firma de seguridad Malwarebytes Labs. Emsisoft estima que los atacantes de ransomware obtuvieron colectivamente U$S 25 mil millones el año pasado. "Estos grupos ahora tienen grandes cantidades para invertir en sus operaciones en términos de aumentar su sofisticación y escala", dice Brett Callow de Emsisoft.

Incluso los ataques de ransomware que comienzan sin un objetivo específico de alto perfil en mente se han centrado cada vez más en detectar a las "ballenas" en la red. Un actor asociado con el ransomware Maze buscó específicamente contratar a alguien cuyo único trabajo sería escanear las redes de objetivos comprometidos para determinar no solo la identidad de la organización sino también sus ingresos anuales.

El incidente de Garmin resulta especialmente instructivo aquí. Según

los informes, la compañía se vio afectada por una variante relativamente nueva

de ransomware llamada

WastedLocker, que se ha relacionado con el

grupo Evil Corp de Rusia, responsable del malware

Dridex. Durante gran parte de la última década, los delincuentes informáticos

detrás de Evil Corp supuestamente usaron malware enfocado en la banca para

robar más de U$S 100 millones de instituciones financieras, como se describe

en una acusación del Departamento de Justicia el año pasado. En 2017, Evil

Corp comenzó a incorporar el ransomware Bitpaymer en su rutina de infección y últimamemente ha incluído muchas opciones para evadir las técnicas de detección del sistema operativo y los antimalware.

Los usuarios comenzaron a informar en redes sociales de fallos en el acceso a

Garmin Connect y otros servicios de la compañía. Desde el primer momento el

caso apuntaba a un ataque informático, pero la compañía no lo confirmó hasta

unos días después.

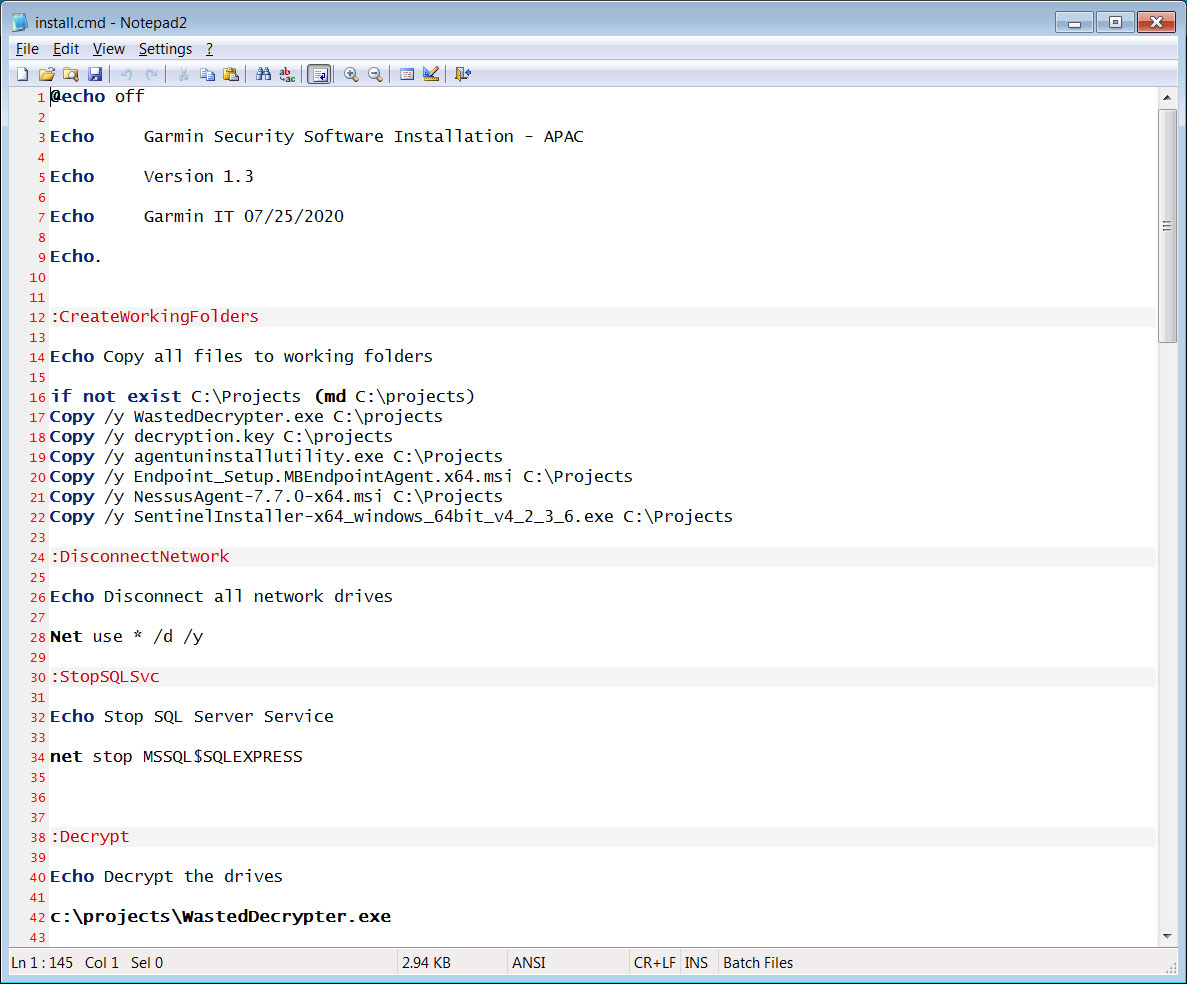

BleepingComputer dice haber tenido

acceso a un ejecutable creado por el departamento de TI de Garmin para

descifrar una estación de trabajo e instalar el software de seguridad de la

máquina. Lo curioso es que WastedLocker es un ransomware dirigido a empresas sin debilidades conocidas

en su algoritmo de cifrado.

Sin defectos conocidos en el código, la conclusión es obvia: para obtener una

clave de descifrado que funcione, Garmin debe haber pagado el rescate a los

atacantes aunque no se sabe cuánto. Una vez conseguida la clave, los

especialistas de TI de Garmin habrían creado un paquete de restauración que

incluye varios instaladores de software de seguridad, una clave de descifrado,

un descifrador específico para WastedLocker y un script para ejecutarlos.

El FBI participó por primera vez en estas investigaciones en 2010 pero, en

un anuncio el pasado jueves, las sanciones contra Evil Corp y sus facilitadores, que abarca a 17

personas y siete entidades en total, el Departamento del Tesoro de los Estados

Unidos alegó que Maksim V. Yakubets (aka "aqua") trabaja en la agencia de

inteligencia FSB de Rusia:

"Además de su papel de liderazgo dentro de Evil Corp, Yakubets también ha

brindado asistencia directa al gobierno ruso desde 2017", se lee en el comunicado de la agencia.

Según los informes, los delincuentes de

WastedLocker exigieron U$S 10 millones por las claves para liberar los

sistemas de Garmin.

Sky News informó

que la compañía finalmente pagó, probablemente a través de un intermediario.

Garmin se ha negado a comentar mucho más allá de confirmar que ocurrió un

ciberataque:

"No tenemos indicios de que se haya accedido, perdido o robado ningún dato

del cliente". Lo que hace que Garmin sea sorprendentemente afortunado.

La otra tendencia reciente del ransomware encuentra a los delincuentes no solo

cifrando los archivos sino robándolos y amenazando con publicarlos en línea si

el pago no se realiza. Blackbaud no tuvo tanta suerte. Según su breve reseña

del incidente, detuvo con éxito el ataque de ransomware, pero no antes de que

los delincuentes tomaran archivos de al menos 125 de sus clientes, incluidos

Planned Parenthood

y el

National Trust del Reino Unido. Un

informe reciente de Emsisoft

establece las probabilidades de que el ransomware también obtenga datos de uno

en 10. No es difícil imaginar un mundo en el que esa tasa se vuelva mucho más

alta, especialmente cuando las compañías multimillonarias con datos

confidenciales de los consumidores se consideran objetivos viables.

Los delincuentes se están volviendo más capaces de llevar a cabo estos ataques con éxito y a medida que estas organizaciones criminales aumentan, están creciendo como lo haría un negocio normal. Están formando diferentes equipos que pueden llevar a cabo estas operaciones de intrusión a mayor escala, o con mayor eficiencia, o sin ser detectados.

Para tener una idea de cómo se realizan estos intercambios comerciales, sólo hay que leer las cordiales transcripciones de chat entre los delincuentes y la firma de viajes estadounidense CWT, que tiene una capitalización de mercado de U$S 2,2 mil millones. El viernes pasado, después de acordar el rescate de U$S 4,5 millones (la solicitud inicial era de U$S10 millones), CWT obtuvo un "PRECIO muy ESPECIAL" e incluso los atacantes llegaron a dar consejos de seguridad adicionales de CWT sobre cómo prevenir futuras intrusiones.

El ransomware continúa afectando a los sospechosos habituales; los hospitales,

las ciudades y las empresas y, a medida que los grupos de delincuentes agregan

más dinero, infraestructura y herramientas, parece probable que Garmin no sea

un caso atípico, y solo es cuestión de tiempo antes de que el próximo gran

objetivo sufra una gran caída.

Fuente:

Wired

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!