Atacantes iraníes publican por error sus vídeos de "entrenamiento"

Debido a un fallo de configuración de seguridad, los

Servicios de Respuesta a Incidentes X-Force de IBM (IRIS) pudieron obtener

casi

cinco horas de grabaciones de video del grupo al que llaman ITG18 (también llamado Charming Kitten, Phosphorous o APT35).

"Algunos de los vídeos mostraban al operador del grupo administrando cuentas creadas por el adversario, mientras que otros mostraban al operador probando el acceso y extrayendo datos de cuentas previamente comprometidas" especificaron los investigadores.

Los investigadores de IBM dijeron que encontraron los vídeos en un servidor cloud que quedó expuesto debido a una incorrecta configuración de seguridad. El servidor contenía más de 40 gigabytes de datos.

Los archivos de vídeo descubiertos muestran que ITG18 tenía acceso

al correo electrónico de los objetivos y las credenciales de las redes sociales

obtenidas a través de ataques de phishing. Utilizaban la información para

iniciar sesión en las cuentas, eliminar notificaciones de inicios de sesión

sospechosos para no alertar a las víctimas y filtrar contactos, fotos y

documentos de Google Drive.

Fuera de las cuentas de correo electrónico, los investigadores dijeron que encontraron a los atacantes empleando una larga lista de nombres de usuario y contraseñas comprometidas contra al menos 75 sitios web diferentes que van desde bancos, webs de transmisión de vídeos y música, hasta actividades tan triviales como la entrega de pizza y productos para bebés.

"Durante los videos en los que el operador validaba las credenciales de las víctimas, si el operador se autenticaba con éxito en un sitio configurado con autenticación multifactor (MFA), se detenían y pasaban a otro conjunto de credenciales sin tener acceso". Explican desde IBM

ITG18 tiene un largo historial de ataque es al personal militar, diplomático y gubernamental de los EEUU para la recolección de inteligencia que pueda servir a los intereses geopolíticos de Irán.

En todo caso, el descubrimiento enfatiza la necesidad de asegurar las cuentas utilizando contraseñas más seguras, activando la autenticación de dos factores (2FA) y revisando y limitando el acceso a aplicaciones de terceros.

Desde Hispasec recomendamos a todos los usuarios verificar los correos y enlaces a los que acceden y mantener siempre que sea posible 2FA configurado.

Fuente: Hispasec | IBM | Malpedia | BankInfoSecurity | Wired

"Algunos de los vídeos mostraban al operador del grupo administrando cuentas creadas por el adversario, mientras que otros mostraban al operador probando el acceso y extrayendo datos de cuentas previamente comprometidas" especificaron los investigadores.

Los investigadores de IBM dijeron que encontraron los vídeos en un servidor cloud que quedó expuesto debido a una incorrecta configuración de seguridad. El servidor contenía más de 40 gigabytes de datos.

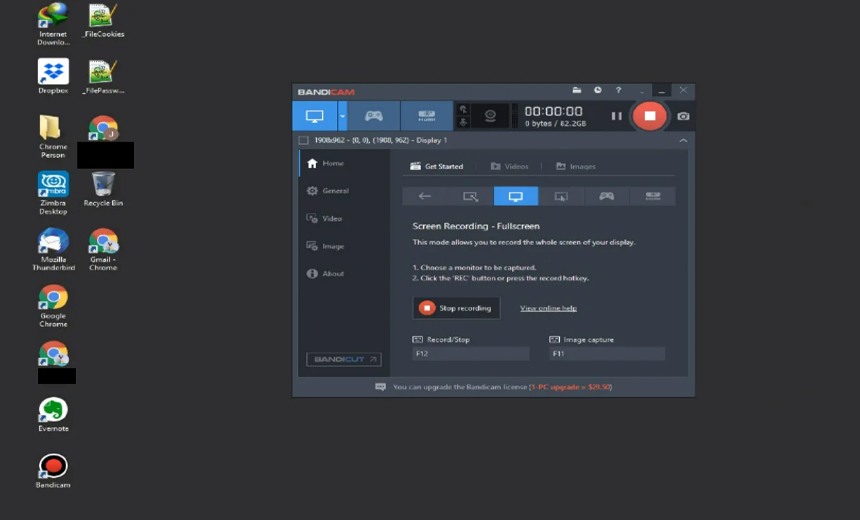

El operador también pudo iniciar sesión en el Google Takeout de las víctimas (takeout.google.com), lo que permite a un usuario exportar contenido de su cuenta de Google, para incluir el historial de ubicaciones, la información de Chrome y los dispositivos Android asociados. Apuntan los investigadoresAdemás de esto, los videos, capturados con la herramienta de grabación de pantalla de Bandicam, también muestran que los sujetis detrás de la operación conectaron las credenciales de las víctimas al software de colaboración por correo electrónico de Zimbra con la intención de monitorear y administrar las cuentas de correo electrónico comprometidas.

Fuera de las cuentas de correo electrónico, los investigadores dijeron que encontraron a los atacantes empleando una larga lista de nombres de usuario y contraseñas comprometidas contra al menos 75 sitios web diferentes que van desde bancos, webs de transmisión de vídeos y música, hasta actividades tan triviales como la entrega de pizza y productos para bebés.

"Durante los videos en los que el operador validaba las credenciales de las víctimas, si el operador se autenticaba con éxito en un sitio configurado con autenticación multifactor (MFA), se detenían y pasaban a otro conjunto de credenciales sin tener acceso". Explican desde IBM

ITG18 tiene un largo historial de ataque es al personal militar, diplomático y gubernamental de los EEUU para la recolección de inteligencia que pueda servir a los intereses geopolíticos de Irán.

En todo caso, el descubrimiento enfatiza la necesidad de asegurar las cuentas utilizando contraseñas más seguras, activando la autenticación de dos factores (2FA) y revisando y limitando el acceso a aplicaciones de terceros.

Desde Hispasec recomendamos a todos los usuarios verificar los correos y enlaces a los que acceden y mantener siempre que sea posible 2FA configurado.

Fuente: Hispasec | IBM | Malpedia | BankInfoSecurity | Wired

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!