A Facebook no le preocupa tu seguridad (y al FBI tampoco)

Las últimas semanas no están resultando sencillas, sin duda, para la red social, que está viendo una vez más como su imagen queda asociada a conductas muy reprobables. Conductas que tienen su origen, en la mayoría de los casos, en una política de monetización por cualquier vía, sin cortapisas éticas de por medio. Podemos recordar, como gran paradigma de ello, el escándalo de Cambridge Analytica, una operación en la que la red de Zuckerberg fue clave para decantar el voto en algunos procesos cruciales de gran importancia, como fue el caso del Brexit.

Y eso por no hablar de los problemas de privacidad vividos por los usuarios de la red social. ¿Algunos ejemplos? Pues así despedía Facebook 2019, solo unos meses después de filtrar cientos de millones de números de teléfono. Ah, entre medias también se supo que su app abría la cámara de tu dispositivo sin tu permiso, que empleados de la compañía transcriben manualmente conversaciones de Facebook Messenger, que la red analiza y etiqueta contenido de sus usuarios desde hace años… Un rápido resumen a la historia de la compañía pone los pelos de punta a cualquiera, algo que ha dado lugar a sentencias judiciales condenatorias e incluso a movimientos como #DeleteFacebook.

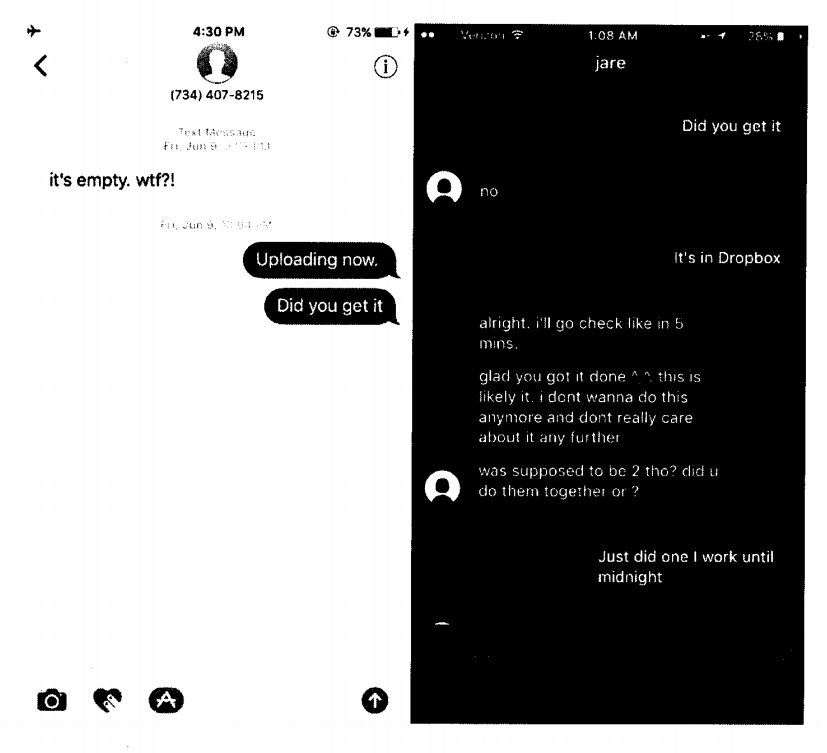

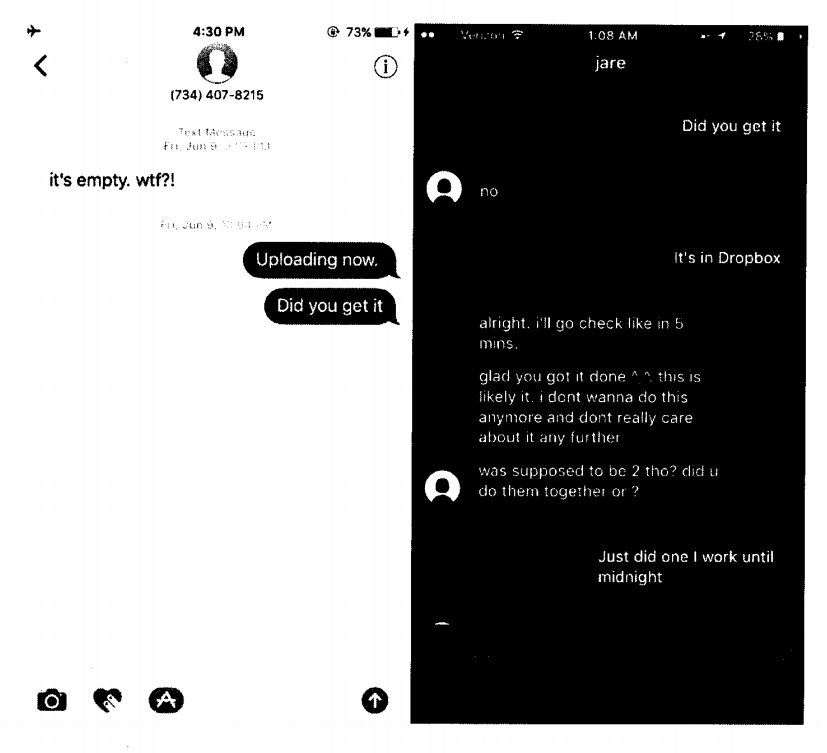

Todo empieza cuando, hace unos años,

Facebook y la policía empiezan a trabajar conjuntamente para dar caza a un

depredador sexual, un anónimo que se dedica a acosar y extorsionar a adolescentes, obligándolas

a enviar fotos de ellas mismas desnudas, bajo amenaza de asesinarlas a ellas y a

sus amigos. Llegado un punto de la investigación, Facebook contrata los

servicios de una empresa de ciberseguridad, ¿para qué? Para que desmenuce las

tripas de Tails, en busca de algún agujero de seguridad que permita identificar

a Brian Kil, seudónimo del depredador en la red.

La investigación encargada por Facebook a la compañía de seguridad termina por encontrar una vulnerabilidad, nunca antes detectada, que afecta a GNOME Videos (antiguo Totem), reproductor de vídeo del entorno de escritorio Gnome incluido en Tails. Una vulnerabilidad que permite averiguar la dirección IP real del usuario de Tails. Los investigadores "entregan" la vulnerabilidad a Facebook quien, a su vez, la comparte con el FBI. Y todos juntos, sacando partido de ese conocimiento, descubren que Kil es, en realidad, Buster Hernández. La operación es un éxito y, en ese punto, solo cabe felicitar a todas las partes implicadas.

Bueno, en realidad sí que cabe esperar algo más, y es que una vez que se ha empleado la vulnerabilidad de día cero para cazar al depredador, siguiendo la política de responsabilidad común en estos casos, deberían haberse puesto en contacto con los responsables de Tails y de GNOME Videos, informarles de la vulnerabilidad y hacer pública la existencia de la misma, pero sin revelar su naturaleza, hasta que los desarrolladores solucionen el problema, y sus usuarios tengan tiempo de actualizarse. Este es el procedimiento común, este es el procedimiento correcto.

La investigación concluyó en 2017. Hasta la semana pasada ni Facebook ni el FBI informaron a los desarrolladores. Y preguntado el FBI por si había empleado esa vulnerabilidad en otras investigaciones, la respuesta fue que no había respuesta. Es una agencia de investigación, puedo llegar a entenderlo. Al fin y al cabo necesitan herramientas para llevar a cabo sus investigaciones, y no habrían incurrido en delito alguno al hacerlo. No creo que sea la mejor manera de actuar, pero repito que lo entiendo. No me entra en absoluto en la cabeza que Facebook actúe de igual modo.

Facebook es una empresa tecnológica, y es una empresa que depende de sus usuarios, así que debería protegerlos y cuidarlos. Sin embargo, cuando tiene conocimiento de una vulnerabilidad de día cero durante tres años, ¡tres años!, y no hace nada al respecto para que sea solventada, entonces lo que está haciendo es demostrar, más allá de toda duda razonable, que la seguridad y la privacidad de sus usuarios es algo que no le importa en absoluto. Que es algo que muchos ya sospechábamos con anterioridad, pero que ahora nos queda cristalinamente claro.

Los procedimientos estandarizados existen por algo, no son fruto del azar. Cuando un investigador de seguridad detecta una vulnerabilidad, actúa de la manera que lo hace para proteger a los usuarios que se pueden ver afectados por la misma. Es una cuestión de ética y de principios. Si hay un agujero de seguridad, debe ser tapado lo antes posible, idealmente antes de que otras personas con peores intenciones puedan llegar al mismo punto y explotar la vulnerabilidad para, no sé, llevar a cabo acciones maliciosas, identificar y «silenciar» a disidentes, identificar a personas que filtran los trapos sucios de empresas y administraciones públicas…

Facebook, con información sobre la vulnerabilidad de día cero guardada en el cajón durante tres años ha puesto otros intereses, que están todavía por aclarar, por delante de la privacidad y la seguridad de sus usuarios. Sí, esos usuarios cuyos datos ha conseguido convertir en oro. No ha respetado las convenciones que existen, desde hace años, en el mundo de la seguridad y, una vez más, ha decidido mirar hacia otro lado. Y, una vez más, su mal hacer ha terminado por saberse y, espero, debe tener consecuencias. Sabía que había un agujero en el suelo, pero ni ha avisado, ni lo ha señalizado ni se ha molestado en taparlo. ¿Para qué? En realidad a Facebook le da igual.

Obviamente, sus responsables saben qué es una vulnerabilidad de día cero (han comprado una, seguro que en el manual de instrucciones venía una descripción, puede que hasta con dibujitos y todo…), saben lo peligrosas que pueden llegar a ser, saben que no son los únicos que tienen conocimiento de su existencia (sumemos, como mínimo, a la empresa que lo encontró y al FBI) y en tres años no han hecho nada.

Y eso por no hablar de los problemas de privacidad vividos por los usuarios de la red social. ¿Algunos ejemplos? Pues así despedía Facebook 2019, solo unos meses después de filtrar cientos de millones de números de teléfono. Ah, entre medias también se supo que su app abría la cámara de tu dispositivo sin tu permiso, que empleados de la compañía transcriben manualmente conversaciones de Facebook Messenger, que la red analiza y etiqueta contenido de sus usuarios desde hace años… Un rápido resumen a la historia de la compañía pone los pelos de punta a cualquiera, algo que ha dado lugar a sentencias judiciales condenatorias e incluso a movimientos como #DeleteFacebook.

Las investigaciones judiciales y la privacidad

La investigación encargada por Facebook a la compañía de seguridad termina por encontrar una vulnerabilidad, nunca antes detectada, que afecta a GNOME Videos (antiguo Totem), reproductor de vídeo del entorno de escritorio Gnome incluido en Tails. Una vulnerabilidad que permite averiguar la dirección IP real del usuario de Tails. Los investigadores "entregan" la vulnerabilidad a Facebook quien, a su vez, la comparte con el FBI. Y todos juntos, sacando partido de ese conocimiento, descubren que Kil es, en realidad, Buster Hernández. La operación es un éxito y, en ese punto, solo cabe felicitar a todas las partes implicadas.

Bueno, en realidad sí que cabe esperar algo más, y es que una vez que se ha empleado la vulnerabilidad de día cero para cazar al depredador, siguiendo la política de responsabilidad común en estos casos, deberían haberse puesto en contacto con los responsables de Tails y de GNOME Videos, informarles de la vulnerabilidad y hacer pública la existencia de la misma, pero sin revelar su naturaleza, hasta que los desarrolladores solucionen el problema, y sus usuarios tengan tiempo de actualizarse. Este es el procedimiento común, este es el procedimiento correcto.

La investigación concluyó en 2017. Hasta la semana pasada ni Facebook ni el FBI informaron a los desarrolladores. Y preguntado el FBI por si había empleado esa vulnerabilidad en otras investigaciones, la respuesta fue que no había respuesta. Es una agencia de investigación, puedo llegar a entenderlo. Al fin y al cabo necesitan herramientas para llevar a cabo sus investigaciones, y no habrían incurrido en delito alguno al hacerlo. No creo que sea la mejor manera de actuar, pero repito que lo entiendo. No me entra en absoluto en la cabeza que Facebook actúe de igual modo.

Facebook es una empresa tecnológica, y es una empresa que depende de sus usuarios, así que debería protegerlos y cuidarlos. Sin embargo, cuando tiene conocimiento de una vulnerabilidad de día cero durante tres años, ¡tres años!, y no hace nada al respecto para que sea solventada, entonces lo que está haciendo es demostrar, más allá de toda duda razonable, que la seguridad y la privacidad de sus usuarios es algo que no le importa en absoluto. Que es algo que muchos ya sospechábamos con anterioridad, pero que ahora nos queda cristalinamente claro.

Los procedimientos estandarizados existen por algo, no son fruto del azar. Cuando un investigador de seguridad detecta una vulnerabilidad, actúa de la manera que lo hace para proteger a los usuarios que se pueden ver afectados por la misma. Es una cuestión de ética y de principios. Si hay un agujero de seguridad, debe ser tapado lo antes posible, idealmente antes de que otras personas con peores intenciones puedan llegar al mismo punto y explotar la vulnerabilidad para, no sé, llevar a cabo acciones maliciosas, identificar y «silenciar» a disidentes, identificar a personas que filtran los trapos sucios de empresas y administraciones públicas…

Facebook, con información sobre la vulnerabilidad de día cero guardada en el cajón durante tres años ha puesto otros intereses, que están todavía por aclarar, por delante de la privacidad y la seguridad de sus usuarios. Sí, esos usuarios cuyos datos ha conseguido convertir en oro. No ha respetado las convenciones que existen, desde hace años, en el mundo de la seguridad y, una vez más, ha decidido mirar hacia otro lado. Y, una vez más, su mal hacer ha terminado por saberse y, espero, debe tener consecuencias. Sabía que había un agujero en el suelo, pero ni ha avisado, ni lo ha señalizado ni se ha molestado en taparlo. ¿Para qué? En realidad a Facebook le da igual.

Obviamente, sus responsables saben qué es una vulnerabilidad de día cero (han comprado una, seguro que en el manual de instrucciones venía una descripción, puede que hasta con dibujitos y todo…), saben lo peligrosas que pueden llegar a ser, saben que no son los únicos que tienen conocimiento de su existencia (sumemos, como mínimo, a la empresa que lo encontró y al FBI) y en tres años no han hecho nada.

Fuente:

Muy Seguridad

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!