Overlay de pantallas, técnica favorita de los troyanos bancarios para Android

El mundo de los troyanos bancarios para el sistema operativo Android, usado por cientos de millones de personas en todo el mundo en sus smartphones y otros dispositivos, está en constante cambio. Los delincuentes saben que cada vez con más frecuencia se realizan operaciones bancarias desde el móvil y quieren aprovecharse de eso para poder robar las credenciales, datos de tarjetas y el dinero ahorrado en nuestras cuentas bancarias. Para eso han ido desarrollando a lo largo de los años varias técnicas, siendo el overlay o superposición de pantalla una de las más efectivas actualmente.

Este es un excelente ejemplo del funcionamiento de esta técnica y que demuestra lo indefensos que se pueden llegar a encontrar muchos usuarios que sean infectados por troyano bancarios de este tipo como los pertenecientes a las familias Cerberus o Anubis. Pero, además, este tipo de malware ya no se conforma solo con obtener las credenciales de acceso, puesto que saben que las entidades bancarias han impuesto factores de verificación adicional.

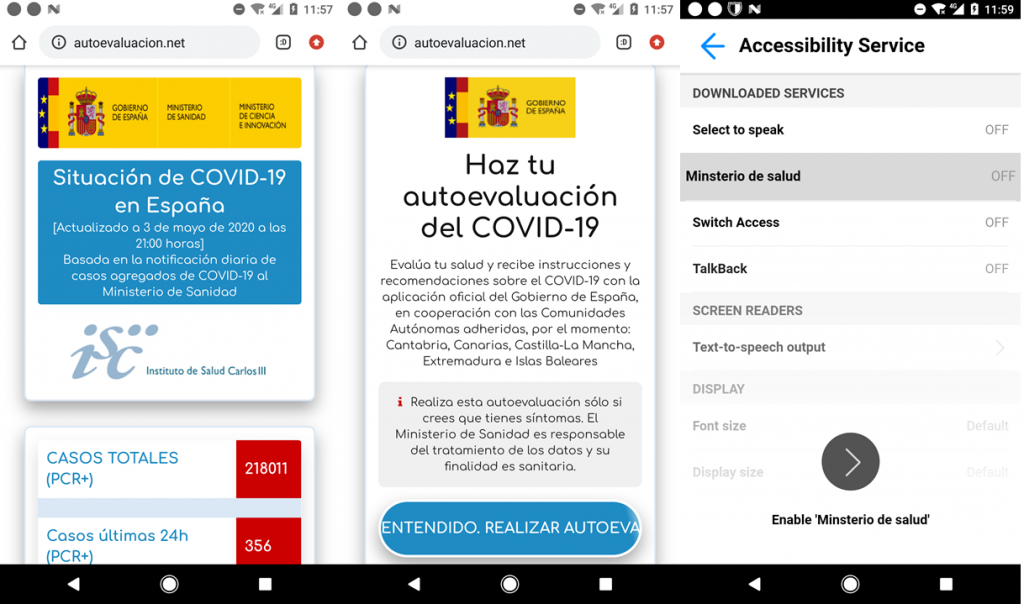

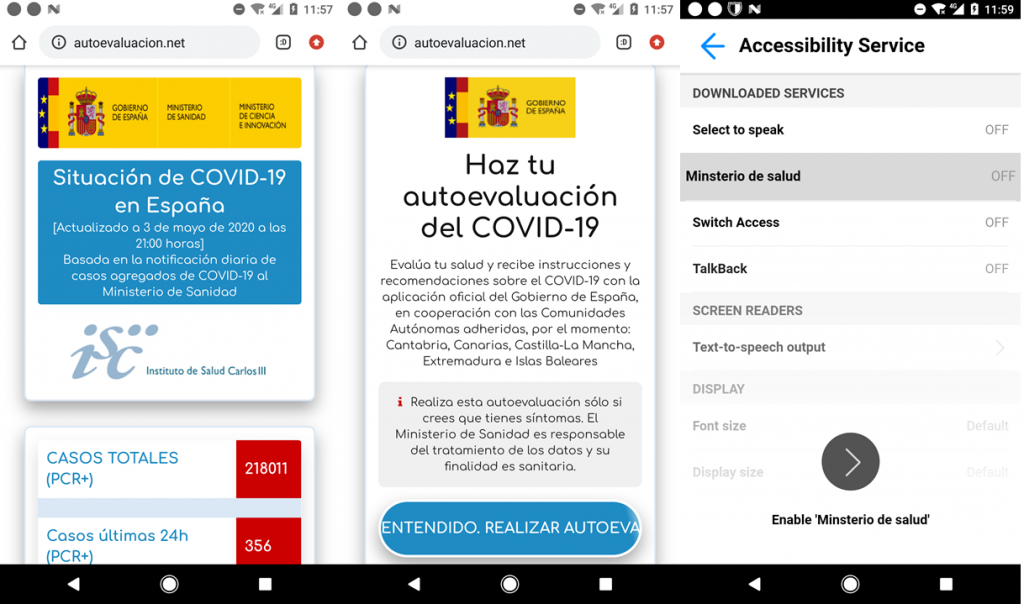

No obstante, para llegar a este punto de poder detectar cuando se está iniciando la aplicación del banco, los delincuentes deben primero instalar su código malicioso. Esto normalmente lo consiguen usando como gancho una aplicación llamativa o, tal y como está sucediendo desde hace unas semanas, aplicaciones relacionadas con la temática del coronavirus.

Una vez han conseguido que el usuario descargue la aplicación troyanizada, durante la instalación es cuando se solicitan permisos al usuario que son clave para poder realizar las acciones maliciosas que hemos visto en el vídeo anterior. Estos permisos pueden solicitarse uno a uno o solicitando los permisos de accesibilidad, lo que permite al malware obtener en segundo plano aquellos eventos generados por las aplicaciones que se ejecutan en primer plano.

Fuente: Protegerse

Cómo funciona la técnica del overlay

Simplificándolo bastante, el overlay es una técnica que permite superponer pantallas preparadas por los delincuentes encima de la aplicación de banca online que tiene el usuario instalada. De esta forma, cada vez que una víctima intenta acceder a su aplicación de banca online, el malware que tiene instalado mostrará pantallas solicitando los datos de acceso y otra información relacionada con su cuenta para así robarla conforme la víctima la introduzca.Este es un excelente ejemplo del funcionamiento de esta técnica y que demuestra lo indefensos que se pueden llegar a encontrar muchos usuarios que sean infectados por troyano bancarios de este tipo como los pertenecientes a las familias Cerberus o Anubis. Pero, además, este tipo de malware ya no se conforma solo con obtener las credenciales de acceso, puesto que saben que las entidades bancarias han impuesto factores de verificación adicional.

Adaptación de las técnicas

Es por ese motivo que estos malware se han adaptado con el tiempo y ahora también son capaces de interceptar los SMS que el banco envía a los usuarios para confirmar la realización de una operación. De esta forma, una vez han obtenido las credenciales pueden ver los fondos de los que dispone la víctima en su cuenta, realizar una transferencia y confirmar la operación con el código enviado en el SMS que han interceptado.No obstante, para llegar a este punto de poder detectar cuando se está iniciando la aplicación del banco, los delincuentes deben primero instalar su código malicioso. Esto normalmente lo consiguen usando como gancho una aplicación llamativa o, tal y como está sucediendo desde hace unas semanas, aplicaciones relacionadas con la temática del coronavirus.

Fuente: Protegerse

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!