Malware utiliza la fuente de alimentación para saltear sistemas Air-Gapped

El investigador de ciberseguridad Mordechai Guri de la Universidad Ben Gurion del Negev de Israel demostró recientemente un nuevo tipo de malware que podría usarse para robar de forma encubierta datos altamente sensibles de sistemas Air-Gapped, utilizando una novedad acústica en unidades de fuente de alimentación que vienen con dispositivos informáticos modernos.

Denominado POWER-SUPPLaY, la investigación se basa en una serie de técnicas que aprovechan canales encubiertos electromagnéticos, acústicos, térmicos, ópticos e incluso cables de alimentación para filtrar datos de computadoras que no están en red.

Denominado POWER-SUPPLaY, la investigación se basa en una serie de técnicas que aprovechan canales encubiertos electromagnéticos, acústicos, térmicos, ópticos e incluso cables de alimentación para filtrar datos de computadoras que no están en red.

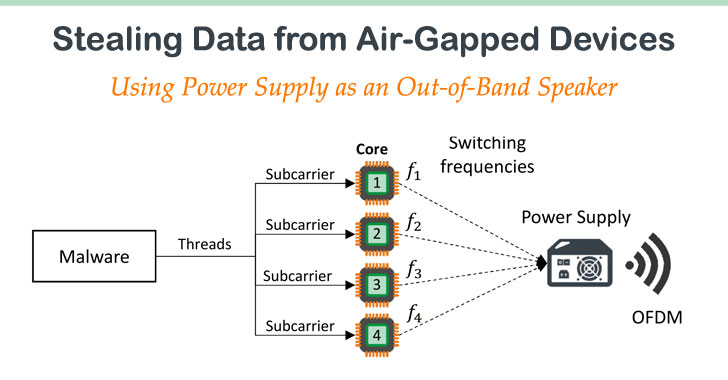

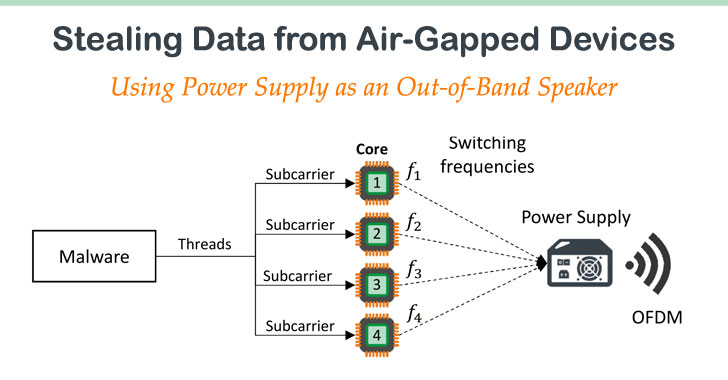

"Nuestro malware puede explotar la unidad de fuente de alimentación de la computadora (PSU) para reproducir sonidos y usarlo como un altavoz secundario fuera de banda con capacidades limitadas", describió el Dr. Guri. "El código malicioso manipula la frecuencia de conmutación interna de la fuente de alimentación y, por lo tanto, controla las formas de onda de sonido generadas por sus condensadores y transformadores. Mostramos que nuestra técnica funciona con varios tipos de sistemas: estaciones de trabajo de PC y servidores, así como sistemas integrados y dispositivos IoT que no tienen hardware de audio. Los datos binarios pueden ser modulados y transmitidos a través de las señales acústicas".

Manipulando la frecuencia de potencia de la energía de dentro de una fuente de alimentación, pueden generar unas ondas acústicas lo suficientemente variadas como para enviar un mensaje. El propósito es detallar distintas técnicas que se pueden utilizar para extraer información de sistemas completamente cerrados. Para mejorar la seguridad de ciertos equipos con contenido sensible se suele blindar el PC aislándolo totalmente de Internet y hasta en cámaras especiales donde no sea posible acceder mediante señales inalámbricas.

Los sistemas air-gapped se consideran una necesidad en entornos donde los datos confidenciales están involucrados en un intento de reducir el riesgo de fuga de datos. Los dispositivos suelen tener su hardware de audio deshabilitado para evitar que los adversarios aprovechen los altavoces y micrófonos incorporados para robar información a través de ondas sónicas y ultrasónicas.

También requiere que tanto las máquinas transmisoras como las receptoras estén ubicadas muy cerca unas de otras y que estén infectadas con el malware adecuado para establecer el enlace de comunicación, como a través de campañas de ingeniería social que exploten las vulnerabilidades del dispositivo objetivo.

Hay desventajas a tener en cuenta, como por ejemplo el hecho de que se requiere de un dispositivo cercano que "escuche" a la fuente de alimentación, como mucho a 6 metros. Por otra parte, esta técnica es mucho más lenta que otras al tener que modular cada uno de los bytes de información que envía y esperar a que pasen por el pseudo-altavoz en el que se convierte la fuente de alimentación. Explican que la velocidad varía entre 0 y 40 bits por segundo en distancias de un metro y entre 0 y 10 bits por segundo en distancias de más de dos metros.

Fuente: THN

"Nuestro malware puede explotar la unidad de fuente de alimentación de la computadora (PSU) para reproducir sonidos y usarlo como un altavoz secundario fuera de banda con capacidades limitadas", describió el Dr. Guri. "El código malicioso manipula la frecuencia de conmutación interna de la fuente de alimentación y, por lo tanto, controla las formas de onda de sonido generadas por sus condensadores y transformadores. Mostramos que nuestra técnica funciona con varios tipos de sistemas: estaciones de trabajo de PC y servidores, así como sistemas integrados y dispositivos IoT que no tienen hardware de audio. Los datos binarios pueden ser modulados y transmitidos a través de las señales acústicas".

Manipulando la frecuencia de potencia de la energía de dentro de una fuente de alimentación, pueden generar unas ondas acústicas lo suficientemente variadas como para enviar un mensaje. El propósito es detallar distintas técnicas que se pueden utilizar para extraer información de sistemas completamente cerrados. Para mejorar la seguridad de ciertos equipos con contenido sensible se suele blindar el PC aislándolo totalmente de Internet y hasta en cámaras especiales donde no sea posible acceder mediante señales inalámbricas.

Los sistemas air-gapped se consideran una necesidad en entornos donde los datos confidenciales están involucrados en un intento de reducir el riesgo de fuga de datos. Los dispositivos suelen tener su hardware de audio deshabilitado para evitar que los adversarios aprovechen los altavoces y micrófonos incorporados para robar información a través de ondas sónicas y ultrasónicas.

También requiere que tanto las máquinas transmisoras como las receptoras estén ubicadas muy cerca unas de otras y que estén infectadas con el malware adecuado para establecer el enlace de comunicación, como a través de campañas de ingeniería social que exploten las vulnerabilidades del dispositivo objetivo.

Hay desventajas a tener en cuenta, como por ejemplo el hecho de que se requiere de un dispositivo cercano que "escuche" a la fuente de alimentación, como mucho a 6 metros. Por otra parte, esta técnica es mucho más lenta que otras al tener que modular cada uno de los bytes de información que envía y esperar a que pasen por el pseudo-altavoz en el que se convierte la fuente de alimentación. Explican que la velocidad varía entre 0 y 40 bits por segundo en distancias de un metro y entre 0 y 10 bits por segundo en distancias de más de dos metros.

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!