Filtrados datos de empleados de Apple, Google, Microsoft, LinkedIn, Intel Cisco, Verizon, Oracle, HP y Nvidia

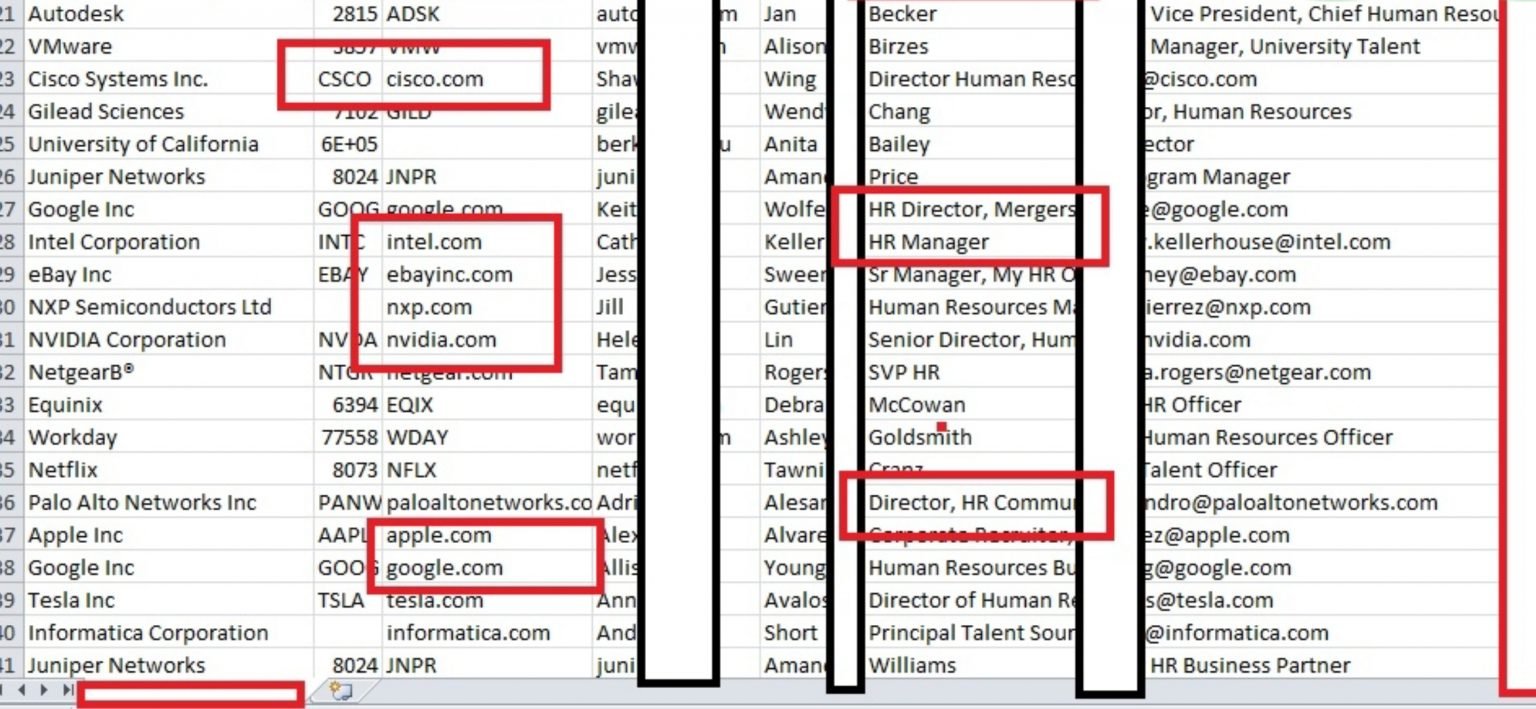

Un equipo de informática forense dirigido por Jim Gill y RSU del Instituto Internacional de Seguridad Cibernética encontró la base de datos a la venta en un foro de Deep Web. La base de datos contiene información extremadamente detallada sobre cada empleado que van desde el nombre, la dirección de la oficina, el domicilio, el número de teléfono, la edad, las fechas de nacimiento y el correo electrónico oficial y personal.

La base de datos fue descubierta mientras los expertos estaban llevando a cabo un proyecto de mapeo de la Deep Web.

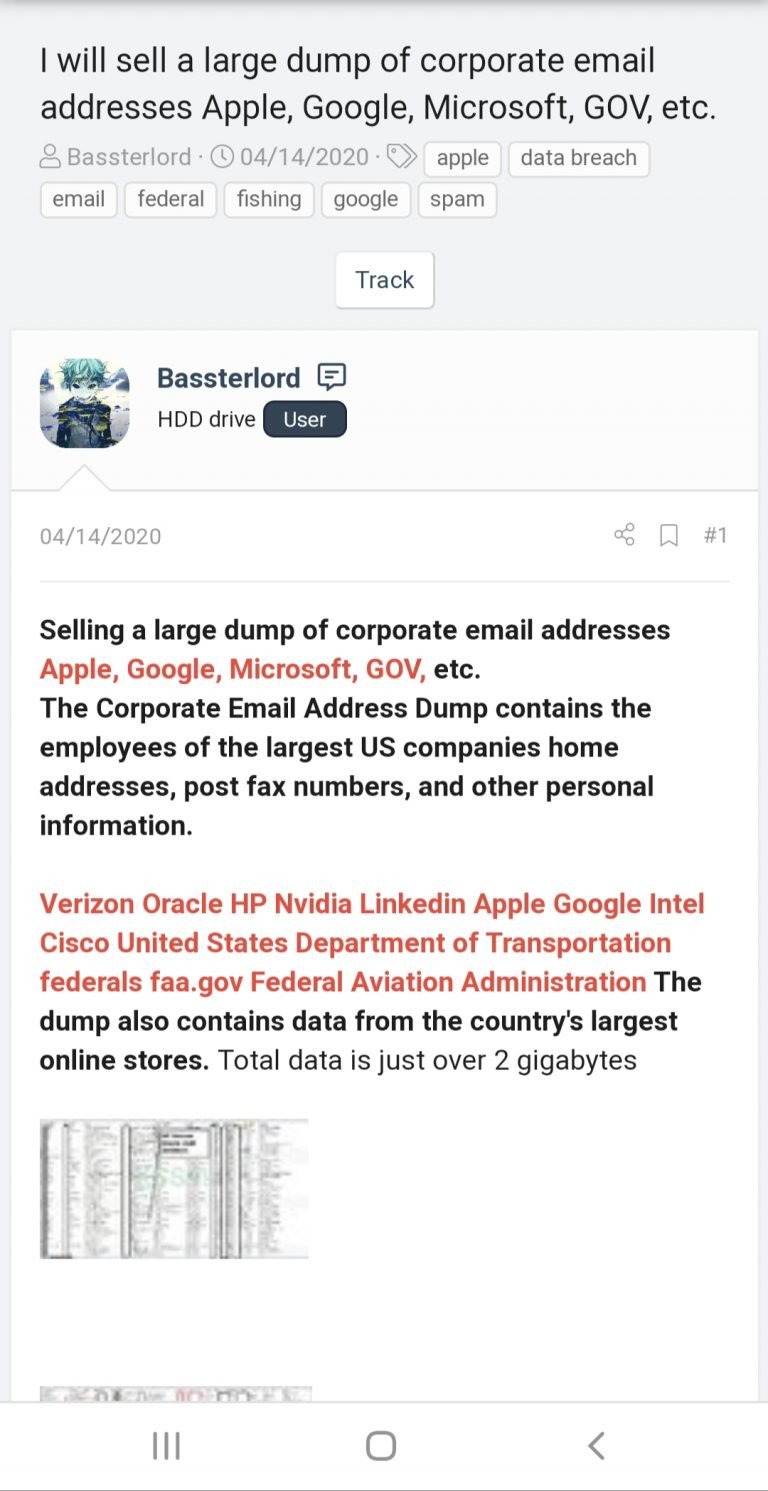

El atacante autodenominado "Bastardlord" ha publicado un anuncio para venta de base de datos. Los expertos mencionaron que, "A diferencia de las filtraciones anteriores, esta vez no tenemos idea de cómo se obtuvioern las base de datos". Sin embargo, hay algunas pistas.

Cada registro contiene una identificación de empleado que indica que podría ser de una empresa de base de datos de recursos humanos, también hay una categoría del nivel de ingresos que da razón a pensar que base de dato podría ser de una compañía de soluciones de recursos humanos que proporciona ERP a grandes empresas como Apple , Google, Microsoft, LinkedIn, Intel Cisco, Verizon, Oracle y HP.

Aunque los registros no incluyen información verdaderamente perjudicial, como los números de la Seguridad Social o la información de tarjetas de créditos, los datos disponibles podrían resultar peligrosos si se encuentran en las manos equivocadas.

Fuente: SecurityNewsPaper

La base de datos fue descubierta mientras los expertos estaban llevando a cabo un proyecto de mapeo de la Deep Web.

El atacante autodenominado "Bastardlord" ha publicado un anuncio para venta de base de datos. Los expertos mencionaron que, "A diferencia de las filtraciones anteriores, esta vez no tenemos idea de cómo se obtuvioern las base de datos". Sin embargo, hay algunas pistas.

Cada registro contiene una identificación de empleado que indica que podría ser de una empresa de base de datos de recursos humanos, también hay una categoría del nivel de ingresos que da razón a pensar que base de dato podría ser de una compañía de soluciones de recursos humanos que proporciona ERP a grandes empresas como Apple , Google, Microsoft, LinkedIn, Intel Cisco, Verizon, Oracle y HP.

Aunque los registros no incluyen información verdaderamente perjudicial, como los números de la Seguridad Social o la información de tarjetas de créditos, los datos disponibles podrían resultar peligrosos si se encuentran en las manos equivocadas.

- Hay suficientes datos en base de datos para hacer ataques de vishing y phishing.

- Un nombre y una dirección son suficientes para averiguar si una persona vive en un área rica y puede conducir a cuentas públicas de redes sociales. Con la dirección de su casa, esta información podría usarse para realizar robos.

- Toda la información en conjunto se puede utilizar para crear una situación de ingeniería social que haga que una persona sea vulnerable a una variedad de exploits.

Fuente: SecurityNewsPaper

Excelente todos los temas que publican. Gracias por mantenerme informado.

ResponderBorrar