Vulnerabilidad en SUDO permitiría ejecutar comandos como root a usuarios que no deberían

Para concretar un poco más, las versiones soportadas a las que nos referimos son Ubuntu 19.04, Ubuntu 18.04 y Ubuntu 16.04 en su ciclo normal y Ubuntu 14.04 y Ubuntu 12.04 en su versión ESM (Extended Security Maintenance). Si accedemos a la página de la vulnerabilidad corregida, la que publica Canonical, vemos que ya hay parches disponibles para todas las versiones anteriormente mencionadas, pero que aún está afectado Ubuntu 19.10 Eoan Ermine como podemos leer en el texto en rojo "needed".

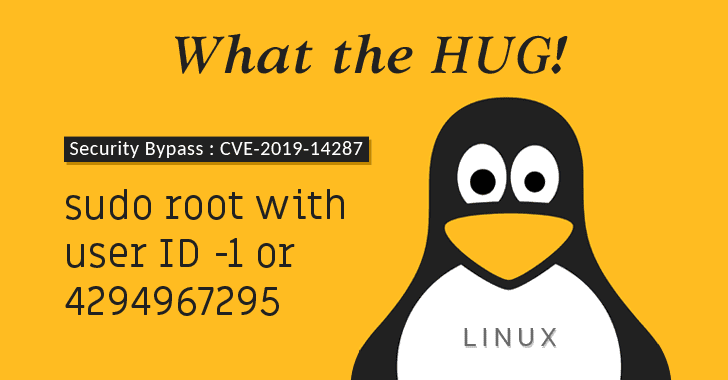

SUDO se actualiza a la versión 1.8.28 para corregir una vulnerabilidad

El fallo corregido es el CVE-2019-14287, lo que se describe como:Cuando sudo está configurado para permitir que un usuario ejecute comandos como un usuario arbitrario a través de la palabra clave ALL en una especificación Runas, es posible ejecutar comandos como root especificando el ID de usuario -1 o 4294967295.

Lo interesante es que la explotación parece requerir únicamente el establecimiento de una ID de usuario de valor "-1" o "4294967295". Esto es debido a que la función implicada en la conversión del valor de la ID de usuario a su valor nominal, no trata correctamente el valor "-1" o su equivalente sin signar "4294967295". Dicha función estaría tratando esos valores de modo que quedaran igualados a 0, cuya conversión nominal resulta ser root, el usuario con permisos completos sobre el sistema.

La vulnerabilidad afecta a todas las versiones de la utilidad sudo anteriores a 1.8.28 y su parche de seguridad correspondiente fue liberado ayer 14 de octubre. Se recomienda actualizar el paquete a la última versión disponible para parchear el fallo.

Referencias

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-14287

- https://usn.ubuntu.com/usn/usn-4154-1

- https://www.sudo.ws/alerts/minus_1_uid.html

- http://bugs.debian.org/cgi-bin/bugreport.cgi?bug=942322

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!