Grave vulnerabilidad en el servidor de correo Exim (Parchea!)

Se ha publicado una nueva vulnerabilidad en el servidor de correo Exim que permitiría a un atacante ejecutar código arbitrario o bloquear el servicio. Exim es un agente de transporte de correo de código abierto desarrollado para sistemas operativos tipo Unix que está en funcionamiento en el 60% de los servidores de correo de internet.

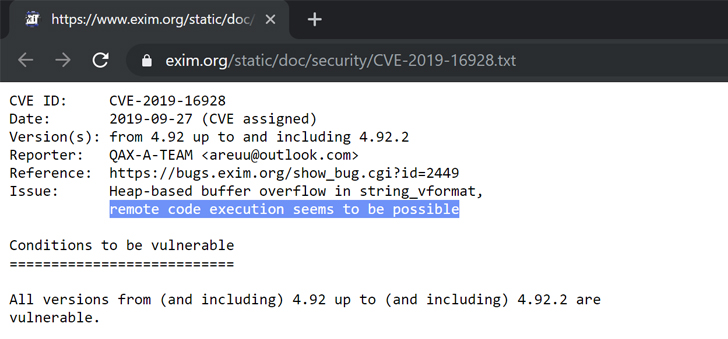

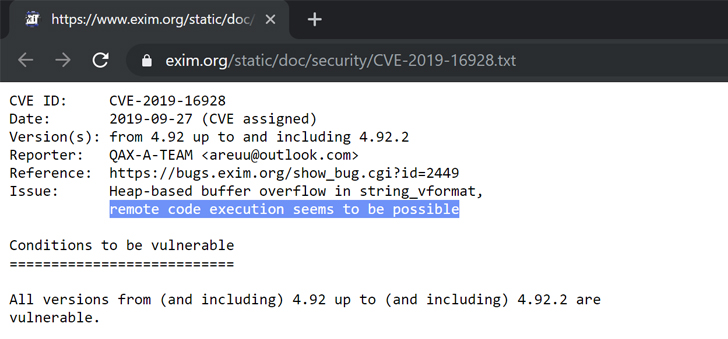

En junio ya hablamos de otra ejecución remota de código distinta a esta (CVE-2019-10149) y de como estaba siendo explotada activamente en internet. Los desarrolladores han liberado a principios de esta semana una actualización de seguridad urgente que soluciona esta vulnerabilidad. Previamente a la liberación de este parche, se avisó con antelación de esta falla para que el máximo número de usuarios posible estuvieran al corriente de las versiones afectadas que son la 4.92 hasta la 4.92.2

A principios de este mes, el equipo de Exim liberó otra actualización para una ejecución remota de código (CVE-2019-15846) que permitía la ejecución de comandos como root.

Esta nueva vulnerabilidad la ha descubierto investigador Jeremy Harris, tiene identificador CVE-2019-16928 y se trata de un desbordamiento del heap en la función string_vformat definida en el fichero string.c, que contiene el manejo de la opcion EHLO. Según el aviso de Exim, un exploit de PoC actualmente conocido para esta vulnerabilidad permite bloquear el proceso Exim enviando una cadena larga en el comando EHLO, aunque otros comandos también podrían usarse para ejecutar potencialmente código arbitrario.

Esta falla de seguridad podría permitir la ejecución de órdenes arbitrarias o causar una denegación de servicio, mediante la inserción de texto especialmente diseñado en la opcion EHLO.

Esta falla de seguridad podría permitir la ejecución de órdenes arbitrarias o causar una denegación de servicio, mediante la inserción de texto especialmente diseñado en la opcion EHLO.

Recomendamos a todos los usuarios de Exim revisar sus instalaciones y actualizar cuanto antes a la versión 4.92.3.

Fuente: THN

En junio ya hablamos de otra ejecución remota de código distinta a esta (CVE-2019-10149) y de como estaba siendo explotada activamente en internet. Los desarrolladores han liberado a principios de esta semana una actualización de seguridad urgente que soluciona esta vulnerabilidad. Previamente a la liberación de este parche, se avisó con antelación de esta falla para que el máximo número de usuarios posible estuvieran al corriente de las versiones afectadas que son la 4.92 hasta la 4.92.2

A principios de este mes, el equipo de Exim liberó otra actualización para una ejecución remota de código (CVE-2019-15846) que permitía la ejecución de comandos como root.

Esta nueva vulnerabilidad la ha descubierto investigador Jeremy Harris, tiene identificador CVE-2019-16928 y se trata de un desbordamiento del heap en la función string_vformat definida en el fichero string.c, que contiene el manejo de la opcion EHLO. Según el aviso de Exim, un exploit de PoC actualmente conocido para esta vulnerabilidad permite bloquear el proceso Exim enviando una cadena larga en el comando EHLO, aunque otros comandos también podrían usarse para ejecutar potencialmente código arbitrario.

Recomendamos a todos los usuarios de Exim revisar sus instalaciones y actualizar cuanto antes a la versión 4.92.3.

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!