Black Market: ¿Cuánto paga el cibercrimen?

La incidencia del delito cibernético continúa aumentando, en parte, debido a la fácil disponibilidad de herramientas y servicios de hacking de bajo costo en el mercado negro.

Un próspero ecosistema de Cibercrimen como Servicio (CaaS) continúa ayudando a los delincuentes en cada paso del camino, desde obtener acceso a PC infectadas, usar malware para robar datos, ransomware, emplear mulas para retirar dinero, incluidos los bienes físicos y las tarjetas de regalo, y aprovechar sercios de bitcoin tumbling / mixing y otros servicios relacioandos de lavado de dinero para ocultar flujos de ingresos ilícitos y ayudar a retirar dinero (ver: ¿Por qué el cibercrimen sigue siendo imposible de erradicar?).

La adquisición de bienes, servicios y datos robados sigue siendo muy económico, lo que facilita el negocio del delito cibernético.

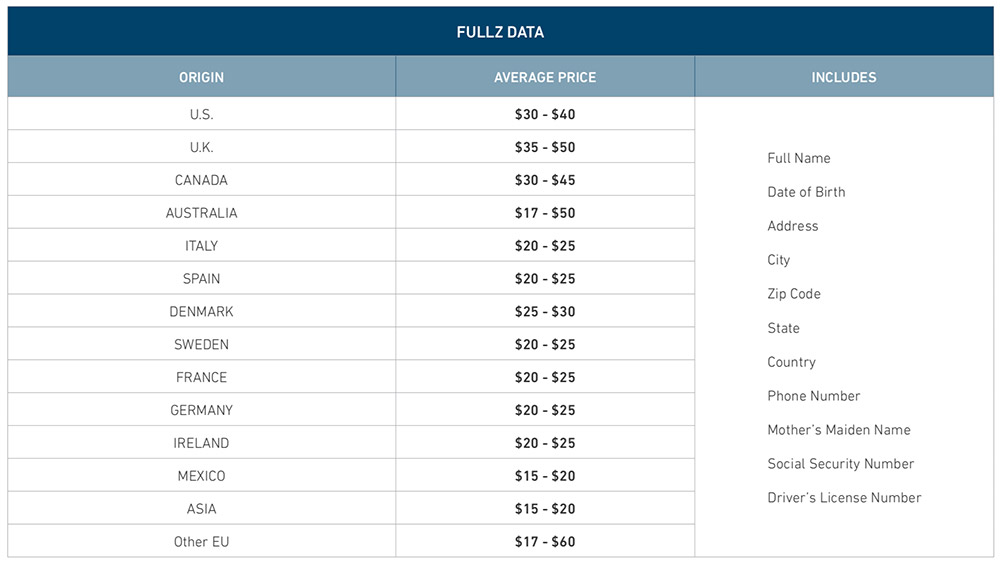

Una revisión reciente de 12 mercados de ciberdelincuencia en inglés y ruso, por ejemplo, encontró datos de tarjetas de crédito de EE.UU. Concnúmeros CVV que se venden por un promedio de U$S5 a U$S 12 cada uno, aumentando hasta U$S25 para registros que también incluyen la fecha de nacimiento del titular de la tarjeta y el número de identidad de su banco. Las tarjetas estadounidenses se vendieron más baratas que las tarjetas del Reino Unido, que se consiguen por U$S17 en promedio.

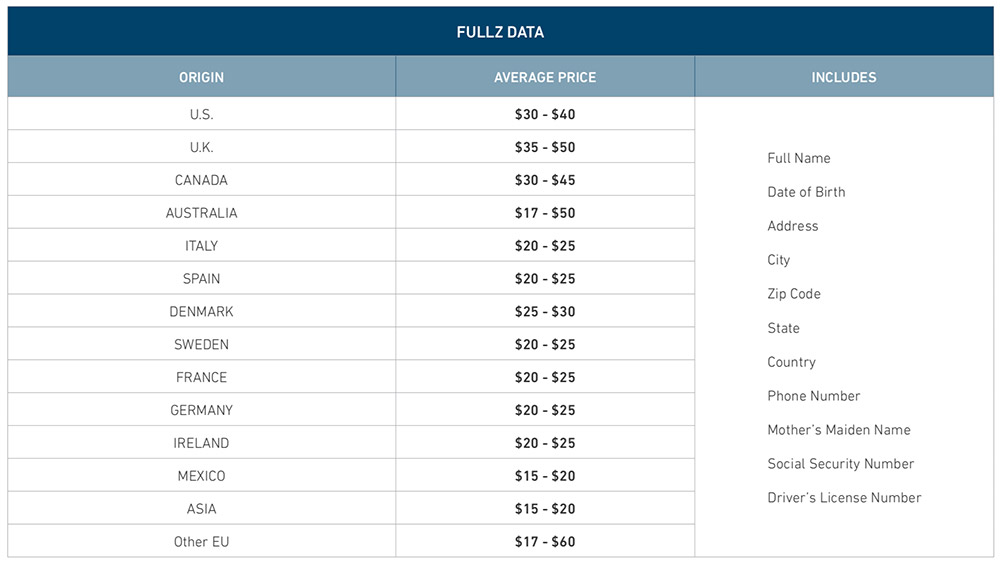

La investigación, realizada Armor, encontró una variedad habitual de ofertas que siguen siendo comunes en los mercados de delitos informáticos. Estos incluyen credenciales de acceso para cuentas corrientes y de ahorro bancarias, paquetes de identidad completos, también conocidos como fullz, servicios de denegación de servicio y correo no deseado distribuidos, registros médicos robados, así como credenciales de protocolo de escritorio remoto (RDP) para servidores de Windows aún no hackeados. Dichos mercados suelen ser sitios de la darknet.

La investigación, realizada Armor, encontró una variedad habitual de ofertas que siguen siendo comunes en los mercados de delitos informáticos. Estos incluyen credenciales de acceso para cuentas corrientes y de ahorro bancarias, paquetes de identidad completos, también conocidos como fullz, servicios de denegación de servicio y correo no deseado distribuidos, registros médicos robados, así como credenciales de protocolo de escritorio remoto (RDP) para servidores de Windows aún no hackeados. Dichos mercados suelen ser sitios de la darknet.

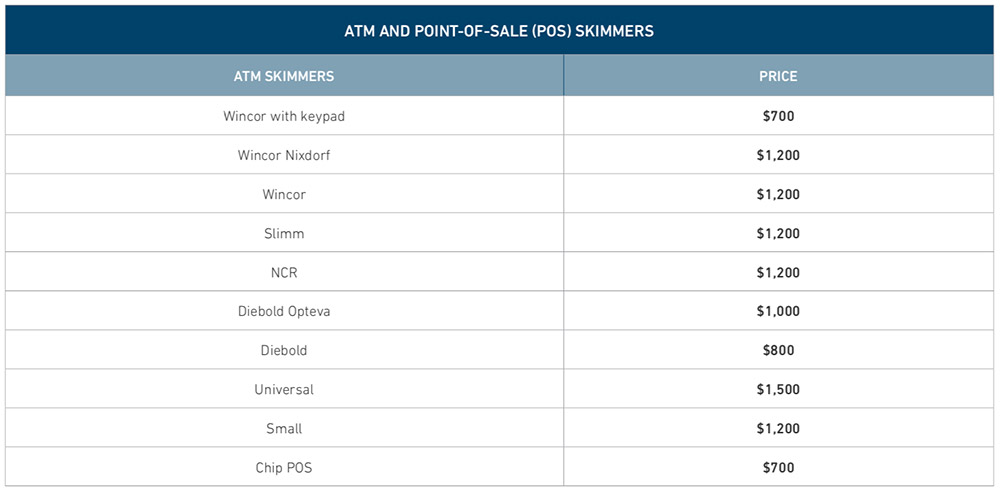

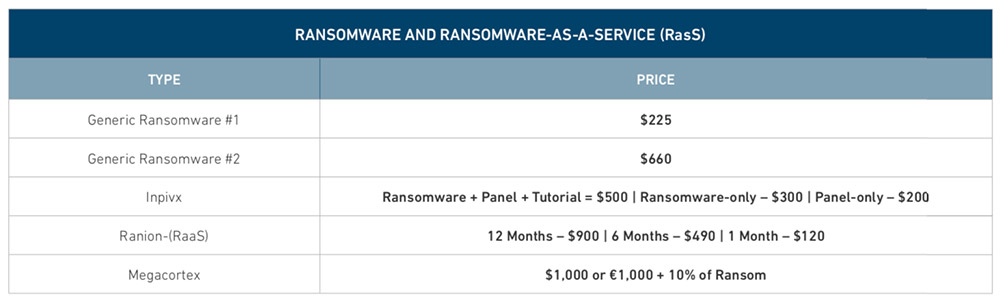

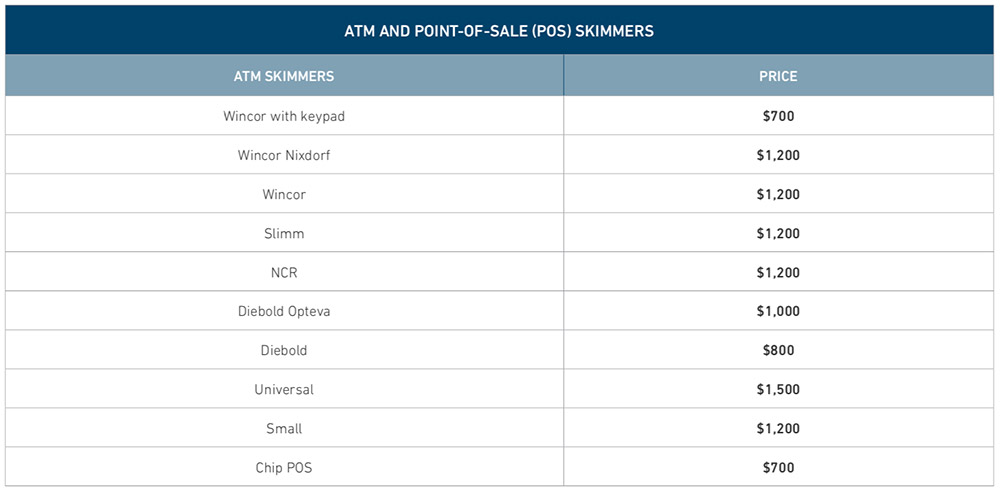

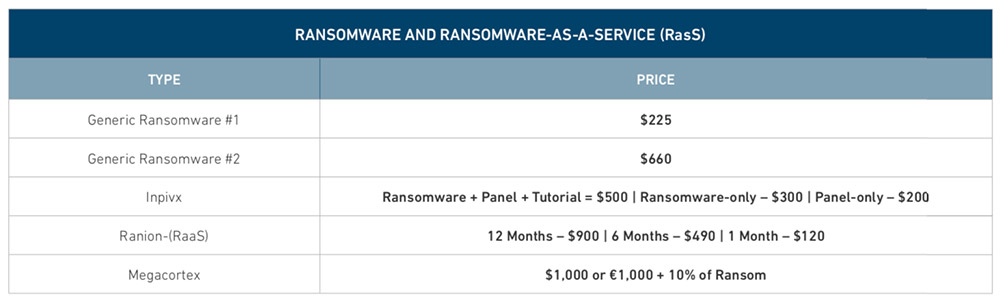

Algunas herramientas y servicios son más caros que otros. Mientras que los skimmers de cajeros automáticos se venden por un promedio de U$S500 a U$S1.500, y el troyano bancario Emotet se vende por U$S1.000, el paquete de ransomware como servicio Ranion está disponible por solo una suscripción mensual de U$S120, los ataques DDoS a pedido cuestan solo U$S60 por hora, 51.000 correos electrónicos no deseados pueden ser enviados por U$S61, y el acceso a servidores RDP no hackeado cuesta solo U$S20, informa Armor.

Durante el año pasado, ha habido algunos cambios en el panorama del delito cibernético como servicio. Por ejemplo, las tarjetas de pago robadas del Reino Unido, con CVV, actualmente se venden por un promedio de U$S17, en comparación con U$S 22 hace un año. Los investigadores de seguridad de la firma sospechan que esto se debe a un exceso de oferta, "después de una serie de ataques de robo de tarjetas que afectaron a cientos de sitios web de comercio electrónico, incluidas organizaciones que operan en el Reino Unido como British Airways, Marriott, Ticketmaster y otras", escriben en el segundo Informe anual del mercado negro de Armor.

Durante el año pasado, ha habido algunos cambios en el panorama del delito cibernético como servicio. Por ejemplo, las tarjetas de pago robadas del Reino Unido, con CVV, actualmente se venden por un promedio de U$S17, en comparación con U$S 22 hace un año. Los investigadores de seguridad de la firma sospechan que esto se debe a un exceso de oferta, "después de una serie de ataques de robo de tarjetas que afectaron a cientos de sitios web de comercio electrónico, incluidas organizaciones que operan en el Reino Unido como British Airways, Marriott, Ticketmaster y otras", escriben en el segundo Informe anual del mercado negro de Armor.

La escala del cibercrimen se refleja en un estudio realizado en diciembre de 2018 por tres investigadores con sede en Sydney, Australia, que encontraron U$S76 mil millones en actividades ilegales vinculadas al uso de bitcoins. Su informe, "Sexo, drogas y Bitcoin: ¿cuánta actividad ilegal se financia a través de criptomonedas?" descubrió que el 46 por ciento de todas las transacciones de bitcoin involucraban actividades ilegales, lo que facilitaba el aumento continuo de los mercados de "comercio electrónico negro".

Muchos servicios de mulas de dinero parecen mantener la persistencia y evitar que sus cuentas bancarias sean cerradas o incautadas mediante el uso de corporaciones fantasmas. "Hay estafadores quemvender documentos completos con un Employer Identification Number (EIN), también conocido como Tax Identification Number (TIN). Un EIN es un número único de nueve dígitos asignado por el IRS a entidades comerciales que operan en los Estados Unidos con el propósito de abrir una cuenta bancaria o presentar declaraciones de impuestos".

Armor descubrió que un vendedor estaba ofreciendo documentos y un EIN por alrededor de U$S1.600, mientras que otro ofrecía un número EIN y artículos por alrededor de U$S800. Siempre que dicha información se vea o sea lo suficientemente legítima, "las mulas de dinero pueden abrir cuentas bancarias comerciales, permitiéndoles mover grandes cantidades de dinero dentro y fuera de la cuenta sin llamar la atención no deseada a sus actividades".

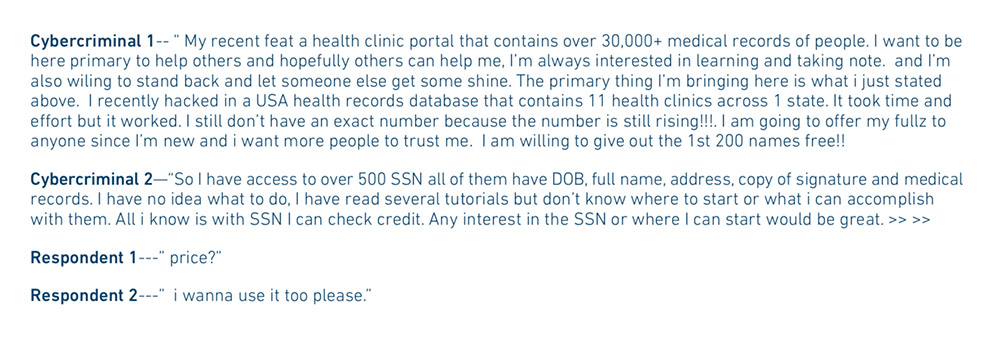

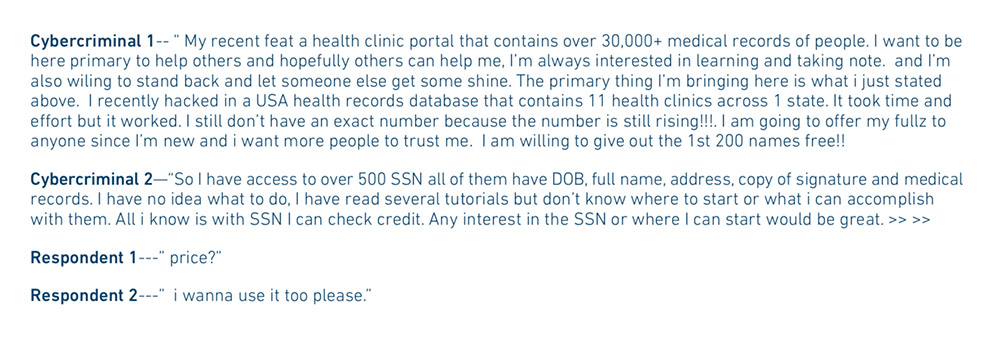

Aun así, los investigadores dicen que encontraron muchos menos registros médicos para la venta de lo que esperaban, dado que Privacy Rights Clearinghouse cuenta que 266 organizaciones médicas han sido hackeadas en lo que va del año, lo que resultó en al menos 23,5 millones de registros médicos expuestos. Sospechan que, en lugar de vender registros médicos, muchos vendedores primero sacan los registros para obtener información de identificación personal y luego venden esta PII directamente, sin molestarse en mencionar su origen.

Aun así, los investigadores dicen que encontraron muchos menos registros médicos para la venta de lo que esperaban, dado que Privacy Rights Clearinghouse cuenta que 266 organizaciones médicas han sido hackeadas en lo que va del año, lo que resultó en al menos 23,5 millones de registros médicos expuestos. Sospechan que, en lugar de vender registros médicos, muchos vendedores primero sacan los registros para obtener información de identificación personal y luego venden esta PII directamente, sin molestarse en mencionar su origen.

Estos se venden por alrededor de U$S20 por servidor RDP en Europa y los EE.UU., aumentando a U$S25 para servidores con sede en Japón y Australia. A menos que las organizaciones bloqueen y controlen cuidadosamente el acceso a RDP, los atacantes pueden abusar de él para obtener acceso directo a la infraestructura corporativa.

"Obtener acceso a los servidores a través de puntos finales RDP expuestos sigue siendo un objetivo atractivo para los actores maliciosos", dijo David Stubley, jefe de la firma de respuesta a incidentes 7 Elements en Escocia, a Information Security Media Group.

Algunas intrusiones que investiga su compañía continúan atribuyéndose a credenciales RDP forzadas por la fuerza bruta o robadas que pueden provocar infecciones de ransomware, pero generalmente solo como una etapa final y más visible de un ataque que puede haber estado funcionando durante semanas o meses. Antes de eso, los atacantes pueden obtener acceso remoto a un entorno objetivo y saquearlo para obtener información valiosa, luego vender las credenciales de acceso a otros, a menos que simplemente desaten ellos mismos el malware de bloqueo criptográfico como un movimiento final de monetización de ataque.

Al igual que con muchos aspectos del cibercrimen clandestino en la actualidad, los delincuentes tienen acceso a una variedad de opciones de hacking de bajo costo, y los atacantes no parecen rehuir ponerlos a trabajar.

Fuente: BankInfoSecurity

Un próspero ecosistema de Cibercrimen como Servicio (CaaS) continúa ayudando a los delincuentes en cada paso del camino, desde obtener acceso a PC infectadas, usar malware para robar datos, ransomware, emplear mulas para retirar dinero, incluidos los bienes físicos y las tarjetas de regalo, y aprovechar sercios de bitcoin tumbling / mixing y otros servicios relacioandos de lavado de dinero para ocultar flujos de ingresos ilícitos y ayudar a retirar dinero (ver: ¿Por qué el cibercrimen sigue siendo imposible de erradicar?).

La adquisición de bienes, servicios y datos robados sigue siendo muy económico, lo que facilita el negocio del delito cibernético.

Una revisión reciente de 12 mercados de ciberdelincuencia en inglés y ruso, por ejemplo, encontró datos de tarjetas de crédito de EE.UU. Concnúmeros CVV que se venden por un promedio de U$S5 a U$S 12 cada uno, aumentando hasta U$S25 para registros que también incluyen la fecha de nacimiento del titular de la tarjeta y el número de identidad de su banco. Las tarjetas estadounidenses se vendieron más baratas que las tarjetas del Reino Unido, que se consiguen por U$S17 en promedio.

Algunas herramientas y servicios son más caros que otros. Mientras que los skimmers de cajeros automáticos se venden por un promedio de U$S500 a U$S1.500, y el troyano bancario Emotet se vende por U$S1.000, el paquete de ransomware como servicio Ranion está disponible por solo una suscripción mensual de U$S120, los ataques DDoS a pedido cuestan solo U$S60 por hora, 51.000 correos electrónicos no deseados pueden ser enviados por U$S61, y el acceso a servidores RDP no hackeado cuesta solo U$S20, informa Armor.

Bitcoins alimenta ventas ilícitas

A pesar de los signos de dólar en esas ofertas, Armor descubrió que la gran mayoría de las transacciones continúan realizándose exclusivamente en bitcoins. "Bitcoin también se utiliza como mecanismo de pago principal en el caso del ransomware, aunque ha habido casos de pagos que se requieren en monero (Kirk, SpriteCoin ransomware), bitcoin cash (Thanatos ransomware), ethereum (HC7 Planetary ransomware) y Dash (Anatova ransomware)".La escala del cibercrimen se refleja en un estudio realizado en diciembre de 2018 por tres investigadores con sede en Sydney, Australia, que encontraron U$S76 mil millones en actividades ilegales vinculadas al uso de bitcoins. Su informe, "Sexo, drogas y Bitcoin: ¿cuánta actividad ilegal se financia a través de criptomonedas?" descubrió que el 46 por ciento de todas las transacciones de bitcoin involucraban actividades ilegales, lo que facilitaba el aumento continuo de los mercados de "comercio electrónico negro".

Uso de mulas

Los servicios de mulas de dinero también continúan prosperando porque los delincuentes continúan exigiendo formas de mover grandes cantidades de dinero en efectivo .Muchos servicios de mulas de dinero parecen mantener la persistencia y evitar que sus cuentas bancarias sean cerradas o incautadas mediante el uso de corporaciones fantasmas. "Hay estafadores quemvender documentos completos con un Employer Identification Number (EIN), también conocido como Tax Identification Number (TIN). Un EIN es un número único de nueve dígitos asignado por el IRS a entidades comerciales que operan en los Estados Unidos con el propósito de abrir una cuenta bancaria o presentar declaraciones de impuestos".

Armor descubrió que un vendedor estaba ofreciendo documentos y un EIN por alrededor de U$S1.600, mientras que otro ofrecía un número EIN y artículos por alrededor de U$S800. Siempre que dicha información se vea o sea lo suficientemente legítima, "las mulas de dinero pueden abrir cuentas bancarias comerciales, permitiéndoles mover grandes cantidades de dinero dentro y fuera de la cuenta sin llamar la atención no deseada a sus actividades".

Robo de identificación y registros médicos

Los foros de delitos cibernéticos también continúan vendiendo registros médicos robados, que se venden con el propósito expreso de ayudar a facilitar el robo de identidad. "La mayoría de los registros médicos contienen todo lo que uno necesita para el robo de identidad: nombre completo, dirección, fecha de nacimiento, número de teléfono, dirección de correo electrónico, número de seguro social, número de tarjeta de crédito o número de cuenta corriente y contacto de emergencia, que a menudo es un miembro de la familia".

Fácil acceso remoto a través de RDP

Los foros de delitos también continúan vendiendo credenciales de acceso comercializadas como servidores RDP no hackeados (consulte: ¿Cuánto es esa credencial RDP en la ventana?).Estos se venden por alrededor de U$S20 por servidor RDP en Europa y los EE.UU., aumentando a U$S25 para servidores con sede en Japón y Australia. A menos que las organizaciones bloqueen y controlen cuidadosamente el acceso a RDP, los atacantes pueden abusar de él para obtener acceso directo a la infraestructura corporativa.

"Obtener acceso a los servidores a través de puntos finales RDP expuestos sigue siendo un objetivo atractivo para los actores maliciosos", dijo David Stubley, jefe de la firma de respuesta a incidentes 7 Elements en Escocia, a Information Security Media Group.

Algunas intrusiones que investiga su compañía continúan atribuyéndose a credenciales RDP forzadas por la fuerza bruta o robadas que pueden provocar infecciones de ransomware, pero generalmente solo como una etapa final y más visible de un ataque que puede haber estado funcionando durante semanas o meses. Antes de eso, los atacantes pueden obtener acceso remoto a un entorno objetivo y saquearlo para obtener información valiosa, luego vender las credenciales de acceso a otros, a menos que simplemente desaten ellos mismos el malware de bloqueo criptográfico como un movimiento final de monetización de ataque.

Al igual que con muchos aspectos del cibercrimen clandestino en la actualidad, los delincuentes tienen acceso a una variedad de opciones de hacking de bajo costo, y los atacantes no parecen rehuir ponerlos a trabajar.

Fuente: BankInfoSecurity

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!