Vulnerabilidades de Path Traversal y Local File Inclusion (LFI) en WordPress 5.x

Descubierto en octubre, WordPress ha solucionado ahora un grave problema de ejecución de código que llevaba seis años. El problema es una combinación de LFI y Path Traversal.

La empresa RIPS envió al equipo de seguridad de WordPress detalles sobre esta vulnerabilidad en el núcleo de WordPress que puede dar a los atacantes acceso completo a cualquier sitio de WordPress, que actualmente no haya solucionado la vulnerabilidad.

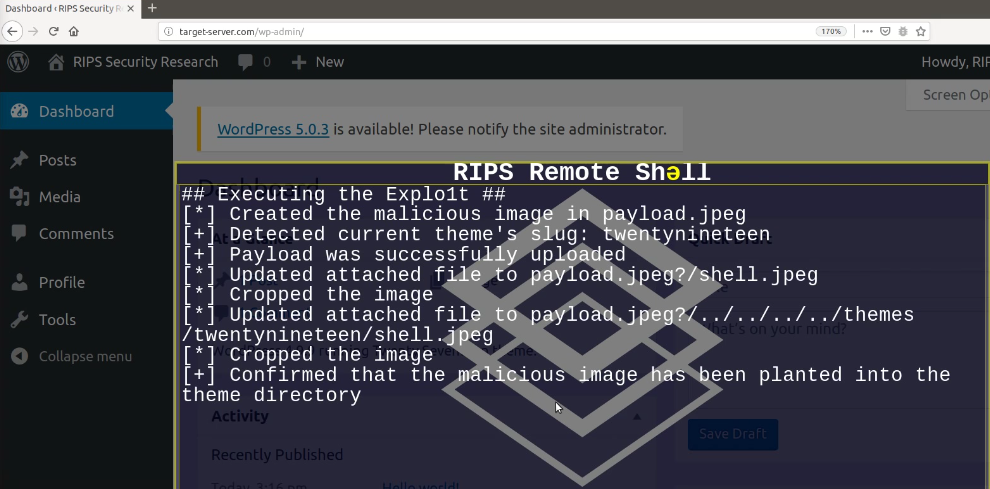

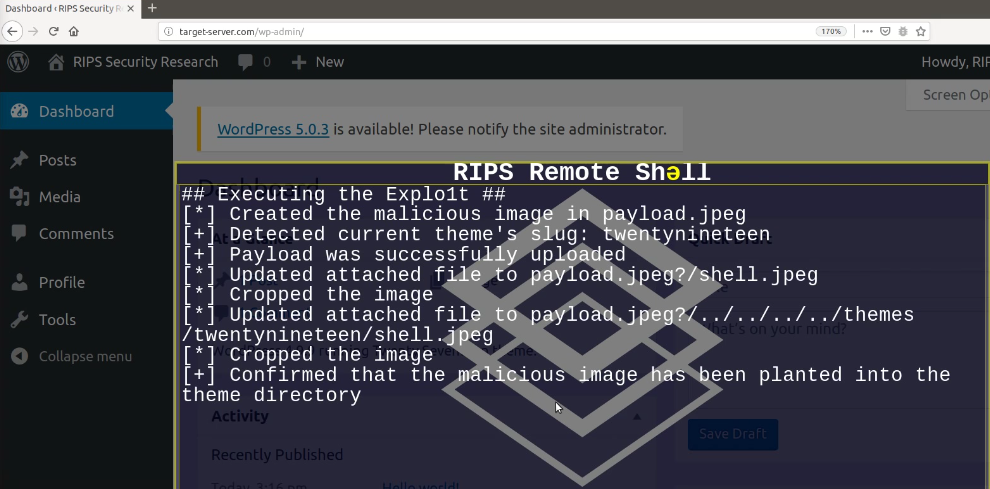

Tanto la vulnerabilidad de Path Traversal como la Local File Inclusion (LFI) fue detectada automáticamente por la herramienta RIPS en tan solo 3 minutos de escaneo y con solo hacer clic en un botón. A primera vista los errores parecían no explotables pero luego resultó que la explotación de las vulnerabilidades es mucho más compleja pero posible. Un atacante que obtiene acceso a una cuenta con al menos privilegios de autor puede ejecutar código PHP arbitrario en el servidor subyacente, lo que lleva a la toma de control remota completa.

Tanto la vulnerabilidad de Path Traversal como la Local File Inclusion (LFI) fue detectada automáticamente por la herramienta RIPS en tan solo 3 minutos de escaneo y con solo hacer clic en un botón. A primera vista los errores parecían no explotables pero luego resultó que la explotación de las vulnerabilidades es mucho más compleja pero posible. Un atacante que obtiene acceso a una cuenta con al menos privilegios de autor puede ejecutar código PHP arbitrario en el servidor subyacente, lo que lleva a la toma de control remota completa.

Cuando se sube una imagen, la meta información se almacena en entradas de Post Meta en la base de datos. En versiones 4.9.9 y 5.0.1, se podían asignar valores arbitrarios a estas entradas. A la hora de modificar la imagen con la función wp_crop_image(), Wordpress iría a buscar si el archivo existen en wp-content/uploads/evil.jpg, y si no, a URL: hxxps://targetserver.com/wp-content/uploads/evil.jpg. Si se consigue modificar los datos para que _wp_attached_file apunte a evil.jpg?shell.php, se podría ejecutar PHP arbitrario en el sistema.

La vulnerabilidad LFI publicada por RIPS no era explotable anteriormente por las revisiones de seguridad de las versiones de WordPress 4.9.9 y 5.0.1. Sin embargo, el Path Traversal actual todavía es posible de explotar y aún no ha sido parcheada. Cualquier sitio de WordPress con un complemento instalado que maneje incorrectamente las entradas Post Meta puede explotarla. Millones de complementos con instalaciones activas cometen este error. Teniendo en cuenta que los complementos podrían reintroducir el problema, la cantidad de instalaciones afectadas sigue siendo de millones.

El fallo fue introducido hace 6 años y reportado por los descubridores en octubre de 2018. Se tuvo que esperar a que saliera el 5.0, el 5.0.1 con una solución parcial (solo el LFI). Cansados de que no se solucionara por completo ni en la 5.0.2 ni en la 5.0.3 han hecho público el problema puesto que ahora la explotación es más complicada.

Fuente: RIPS

La empresa RIPS envió al equipo de seguridad de WordPress detalles sobre esta vulnerabilidad en el núcleo de WordPress que puede dar a los atacantes acceso completo a cualquier sitio de WordPress, que actualmente no haya solucionado la vulnerabilidad.

Cuando se sube una imagen, la meta información se almacena en entradas de Post Meta en la base de datos. En versiones 4.9.9 y 5.0.1, se podían asignar valores arbitrarios a estas entradas. A la hora de modificar la imagen con la función wp_crop_image(), Wordpress iría a buscar si el archivo existen en wp-content/uploads/evil.jpg, y si no, a URL: hxxps://targetserver.com/wp-content/uploads/evil.jpg. Si se consigue modificar los datos para que _wp_attached_file apunte a evil.jpg?shell.php, se podría ejecutar PHP arbitrario en el sistema.

La vulnerabilidad LFI publicada por RIPS no era explotable anteriormente por las revisiones de seguridad de las versiones de WordPress 4.9.9 y 5.0.1. Sin embargo, el Path Traversal actual todavía es posible de explotar y aún no ha sido parcheada. Cualquier sitio de WordPress con un complemento instalado que maneje incorrectamente las entradas Post Meta puede explotarla. Millones de complementos con instalaciones activas cometen este error. Teniendo en cuenta que los complementos podrían reintroducir el problema, la cantidad de instalaciones afectadas sigue siendo de millones.

El fallo fue introducido hace 6 años y reportado por los descubridores en octubre de 2018. Se tuvo que esperar a que saliera el 5.0, el 5.0.1 con una solución parcial (solo el LFI). Cansados de que no se solucionara por completo ni en la 5.0.2 ni en la 5.0.3 han hecho público el problema puesto que ahora la explotación es más complicada.

Fuente: RIPS

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!