NCSC (UK) explica cómo trata las vulnerabilidades descubiertas

Cuando el Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido realiza tareas operativas, pueden encontrar vulnerabilidades en software, hardware, sitios web o infraestructuras críticas. Cuando encuentran estas vulnerabilidades, pasan por un proceso de revisión denominado "Equities Process" que determina si van a divulgar la vulnerabilidad para que se solucione o si se la guardarán para usarla durante la recopilación de información.

El NCSC explicó esta semana que cuando encuentran una vulnerabilidad, su posición inicial es divulgarla de manera responsable. Luego revisan las vulnerabilidades a través de una serie de grupos para evaluar si la vulnerabilidad tiene más valor siendo privado para que puedan usarse para proteger al Reino Unido y sus aliados o si es más importante divulgar la vulnerabilidad para que se solucione.

"Este proporciona un mecanismo a través del cual se toman las decisiones sobre la divulgación. Se realiza un análisis de expertos, basado en criterios objetivos, para decidir si se deben liberar dichas vulnerabilidades para permitir que se mitiguen o se retengan de modo que puedan usarse con fines de inteligencia y para los intereses del Reino Unido", explicó el NCSC. "La posición inicial siempre es que la divulgación de una vulnerabilidad será de interés nacional".

Hay tres grupos de personas involucradas en este proceso de revisión, tal como se describe a continuación.

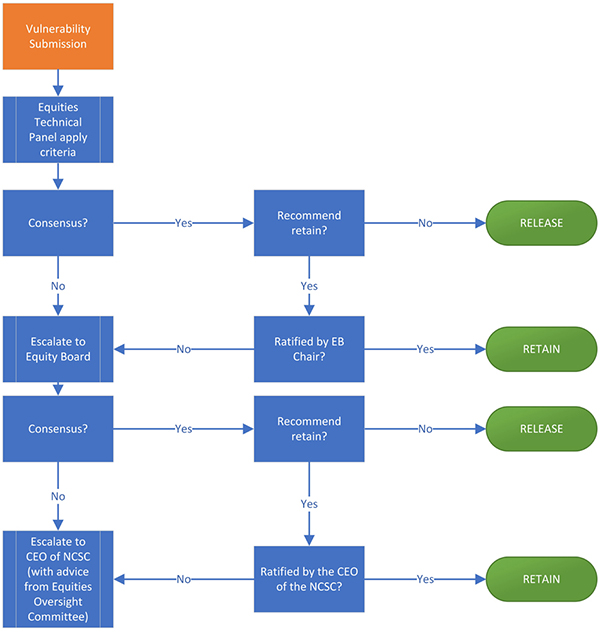

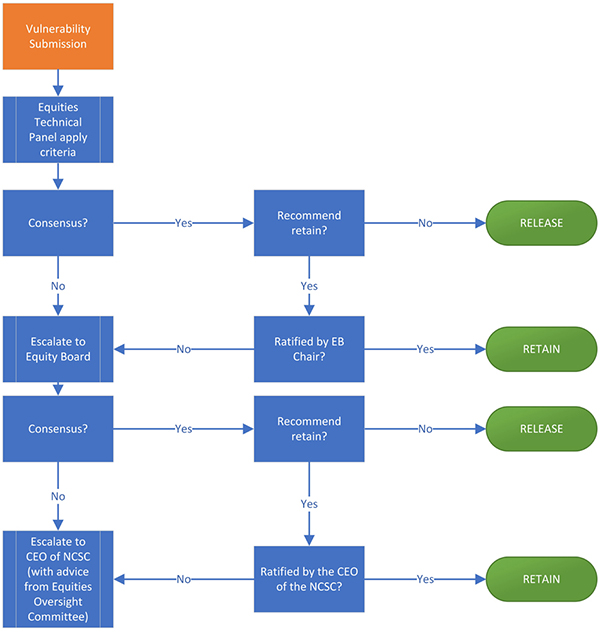

Si se determina que una vulnerabilidad se conserva, entonces pasa por una serie de grupos cada vez más avanzados que revisan la vulnerabilidad. A menos que exista un consenso de que la vulnerabilidad debe conservarse, se divulga de manera responsable al proveedor u organización. Este proceso de revisión se ilustra en el diagrama de flujo a continuación.

Hay algunas excepciones que pueden hacer que una vulnerabilidad no sea revisada bajo este proceso. Esto incluye si la vulnerabilidad fue revelada al Reino Unido por un aliado que realizó un proceso de revisión similar, cuando el software ya no es compatible y, por lo tanto, no hay forma de parchearlo, o si la vulnerabilidad fue diseñada intencionalmente de esa manera por el desarrollador.

Hay algunas excepciones que pueden hacer que una vulnerabilidad no sea revisada bajo este proceso. Esto incluye si la vulnerabilidad fue revelada al Reino Unido por un aliado que realizó un proceso de revisión similar, cuando el software ya no es compatible y, por lo tanto, no hay forma de parchearlo, o si la vulnerabilidad fue diseñada intencionalmente de esa manera por el desarrollador.

Si se decide conservar la vulnerabilidad, pasará por el mismo proceso de revisión al menos cada 12 meses o antes, según sea necesario.

Este tipo de proceso de revisión no es exclusivo del Reino Unido y otros países, como los EE.UU., tienen su propia "Política y Proceso de Vulnerabilidades" [PDF].

Fuente: Bleeping Computer

El NCSC explicó esta semana que cuando encuentran una vulnerabilidad, su posición inicial es divulgarla de manera responsable. Luego revisan las vulnerabilidades a través de una serie de grupos para evaluar si la vulnerabilidad tiene más valor siendo privado para que puedan usarse para proteger al Reino Unido y sus aliados o si es más importante divulgar la vulnerabilidad para que se solucione.

"Este proporciona un mecanismo a través del cual se toman las decisiones sobre la divulgación. Se realiza un análisis de expertos, basado en criterios objetivos, para decidir si se deben liberar dichas vulnerabilidades para permitir que se mitiguen o se retengan de modo que puedan usarse con fines de inteligencia y para los intereses del Reino Unido", explicó el NCSC. "La posición inicial siempre es que la divulgación de una vulnerabilidad será de interés nacional".

Hay tres grupos de personas involucradas en este proceso de revisión, tal como se describe a continuación.

- El Equities Technical Panel (ETP), formado por un panel de expertos en la materia de toda la Comunidad de Inteligencia del Reino Unido, incluido el NCSC.

- El GCHQ Equity Board (EB), que incluye la representación de otras agencias gubernamentales y departamentos según sea necesario. El Presidente de la Junta de Equidad es un funcionario público superior con experiencia y experiencia adecuadas, generalmente de NCSC, y responsable en este rol ante el Director Ejecutivo (CEO) de NCSC.

- El Comité de Supervisión de Acciones, presidido por el CEO de NCSC, que garantiza que el proceso funcione correctamente y de acuerdo con los procedimientos especificados. Este comité también asesora al CEO de NCSC sobre decisiones de equidad derivadas de EB.

Si se determina que una vulnerabilidad se conserva, entonces pasa por una serie de grupos cada vez más avanzados que revisan la vulnerabilidad. A menos que exista un consenso de que la vulnerabilidad debe conservarse, se divulga de manera responsable al proveedor u organización. Este proceso de revisión se ilustra en el diagrama de flujo a continuación.

Si se decide conservar la vulnerabilidad, pasará por el mismo proceso de revisión al menos cada 12 meses o antes, según sea necesario.

Este tipo de proceso de revisión no es exclusivo del Reino Unido y otros países, como los EE.UU., tienen su propia "Política y Proceso de Vulnerabilidades" [PDF].

Fuente: Bleeping Computer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!