Banco de Chile: malware para distraer y robo por U$S10 de la red SWIFT

El 24 de mayo pasado, el Banco de Chile sufrió una infección de malware que afectó a más de 9.500 equipos, distrayendo al personal del Banco en su solución y en paralelo robarón aprox. US$10 millones en la red interna SWIFT. Es uno de los incidentes más grandes registrados en nuestra región. Recomiendo estudiar el caso y replicar medidas del Banco como activación de su plan de contingencia y ahora mejoras legales por parte del gobierno entre otras medidas de la superintendencia de Bancos.

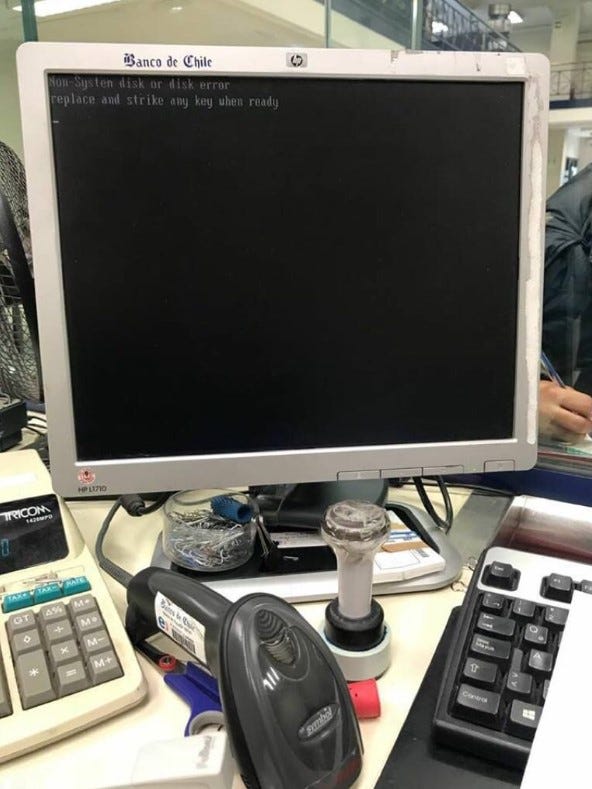

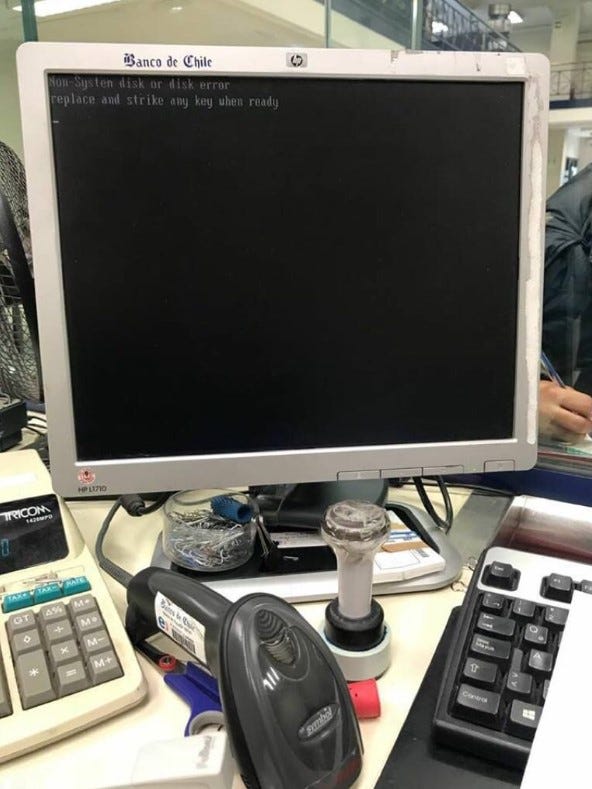

Las informaciones indicaban que mientras se buscaba la recuperación de más de 9.000 PCs y 500 servidores que no podían re-iniciar el sistema operativo (ver abajo un screen shot de una PC) con un problema en el disco duro con una variante del malware tipo KillDisk o KillMBR, en paralelo los ciber-delicentes hacian transferencias usando la red SWIFT aprovechando una vulnerabilidad de día cero.

En un primer momento, los atacantes introdujeron el malware como señuelo, identificado como, que impidió el correcto funcionamiento de los sistemas de la institución; para luego comenzar una serie de transacciones fraudulentas mediante la red SWIFT y derivar los fondos hacia Hong Kong.

Si bien cuatro de las transacciones lograron concretarse, apenas se detectó el incidente se activaron los protocolos de seguridad y comenzaron a cancelar las transacciones, lo que permitió controlar el incidente y que no fuese aún más grave. Asimismo, al final de su carta la entidad financiera dijo estar convencida de que gracias a la intervención lograron preservar la seguridad de los datos, fondos y productos de los clientes.

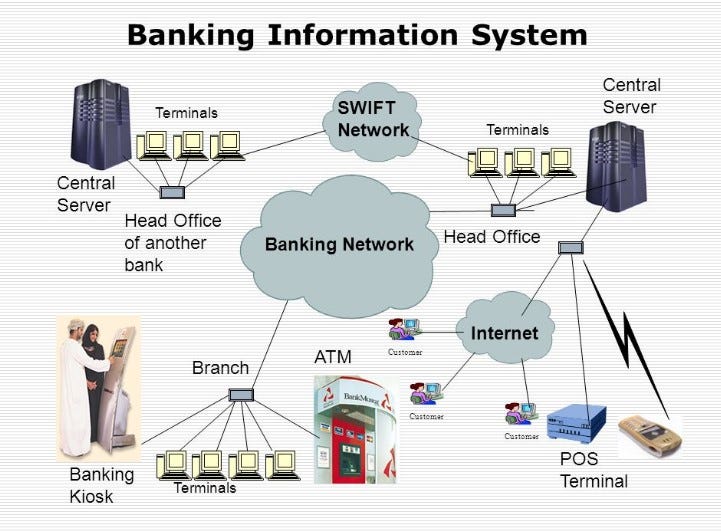

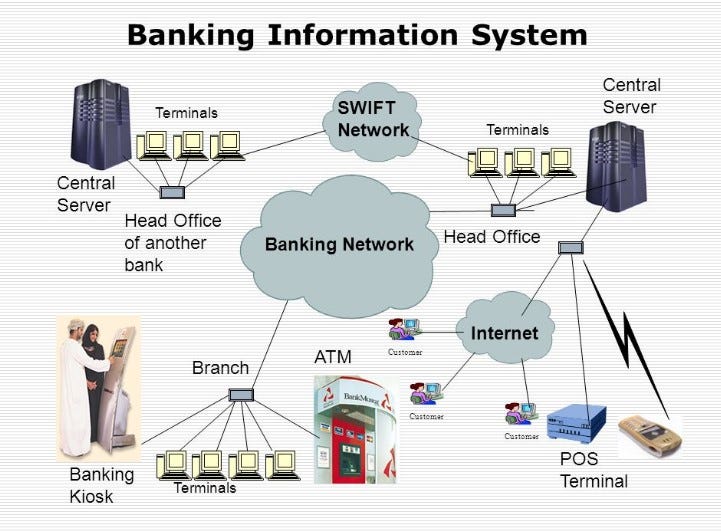

Para identificar cual es la red hackeada, nos serviría tener un diagrama general de la red de un Banco y comprender que es una red compleja de gestionar ya que tenemos diferentes sistemas.

Los primeros twitts del jueves 24, mostraban algunas PCs con el problema durante el inicio del sistema operativo, se hablaba de más de 9.000 PCs:

El día del incidente el Banco, realiza un comunicado oficial donde ya indica que se ha detectado una falla que afectó sucursales, banca telefónica y que han activado su protocolo de contingencia diseñado para mantener la contingencia de los servicios.

El día del incidente el Banco, realiza un comunicado oficial donde ya indica que se ha detectado una falla que afectó sucursales, banca telefónica y que han activado su protocolo de contingencia diseñado para mantener la contingencia de los servicios.

El 25 de Mayo, el SBIF (Superintendencia de Bancos e Instituciones Financieras) le pide al Banco un reporte para cuantificar la magnitud del problema registrado el día 24.

Finalmente, El incidente inicia el 24 de Mayo solucionándose entre el 27 y 28 de Mayo. La comunicación oficial del CEO del Banco del robo en la red SWIFT por 10 millones de dólares sale a la prensa el 09 de Junio.

La conclusión final es que los Ciber delicuentes cada vez implementan nuevos malwares que aprovechan vulnerabilidades de día cero con un alto conocimiento previo de la red de un Banco para conseguir un objetivo.

Por ello el desafio es investigar estas nuevas formas de ataque que afectan los servicios críticos de nuestras empresas, monitorizando, alertando las principales vulnerabilidades para aplicar controles que ayuden a mitigar.

En esta operación se necesita personal técnico especializado con conocimientos en Malware, Forensic con Procesos y Herramientas que permitan intercambiar experiencias con otros países, por ejemplo entre CSIRTS (Centro de Respuesta ante Incidentes de Seguridad).

Fuente: Cesar Farro

Las informaciones indicaban que mientras se buscaba la recuperación de más de 9.000 PCs y 500 servidores que no podían re-iniciar el sistema operativo (ver abajo un screen shot de una PC) con un problema en el disco duro con una variante del malware tipo KillDisk o KillMBR, en paralelo los ciber-delicentes hacian transferencias usando la red SWIFT aprovechando una vulnerabilidad de día cero.

Desde una mirada externa, algunas conclusiones

- Ha sido un ataque dirigido hacia la red SWIFT aprovechando una vulnerabilidad de día cero, tener en cuenta que la red SWIFT es antigua y por lo general no se actualiza con frecuencia las últimas versiones o no se tiene un proceso activo de Patch Management.

- Como evento distractor el Banco tenía que resolver el no re-inicio de las más de 9000 PCs y servidores, evento totalmente independiente no relacionado usando una variante del malware KillMBR o KillDisk.

- Despues del Incidente toca averiguar como ocurrió este incidente es decir realizar un análisis forense para ello se necesitará que todos los dispositivos involucrados (s

- ervidores, Base de Datos, AS/400, Firewalls, IPS/IDS) tenga activo logs/eventos de días/horas previas al momento que ocurrió el incidente con fecha y hora correctamente configurados.

- Posibilidades de la Intrusión, desde afuera manejo varias posibilidades como: Opción 1: Hacking desde Internet hacia el servidor Web y luego pivotearon hasta el sistema SWIFT. Opción 2: Envío de un correo válido con un pdf/word (con el malware sofisticado hacia la red SWIFT) utilizando ingeniería social previamente para conocer cuentas de empleados. Opción 3: Complicidad con empleados Internos. Opción 4 Ninguna de las anteriores, por investigar.

- Durante el incidente las comunicaciones a los clientes, el Banco indicaba que activó su plan de contingencia, esto quizás es una base que permitio trabajar al Banco frente a un ataque desconocido y hacer pruebas de funcionamiento hasta identificar la causa raíz.

- El Banco necesitó manejar la crisis con un plan de comunicación previamente definido para la comunicación con sus clientes en sus diferentes canales: sucursales, página web del banco, en la redes sociales, IBR, App móvil, proveedores, gobierno, etc.

¿Como se llama el malware?

El malware SWAPQ, "que no ha había sido vsito en ninguna parte antes y, si bien existía este tipo de malware, se trataba de un variante mutado". Aparentemete el malware SWAPQ afectó a la empresa del Grupo Luksic.

En un primer momento, los atacantes introdujeron el malware como señuelo, identificado como, que impidió el correcto funcionamiento de los sistemas de la institución; para luego comenzar una serie de transacciones fraudulentas mediante la red SWIFT y derivar los fondos hacia Hong Kong.

Si bien cuatro de las transacciones lograron concretarse, apenas se detectó el incidente se activaron los protocolos de seguridad y comenzaron a cancelar las transacciones, lo que permitió controlar el incidente y que no fuese aún más grave. Asimismo, al final de su carta la entidad financiera dijo estar convencida de que gracias a la intervención lograron preservar la seguridad de los datos, fondos y productos de los clientes.

Hacking SWIFT Banking System

Este tipo de incidentes han ocurrido en otros bancos, usando mensajes SWIFT que tienen como origen Bancos de diferentes países y transferido a destinos comunes entre el año 2013 al 2016, allí tenemos de enero 2015 un Banco de Ecuador.Para identificar cual es la red hackeada, nos serviría tener un diagrama general de la red de un Banco y comprender que es una red compleja de gestionar ya que tenemos diferentes sistemas.

Durante el Incidente, en las redes sociales

Los primeros twitts del jueves 24, mostraban algunas PCs con el problema durante el inicio del sistema operativo, se hablaba de más de 9.000 PCs:

El 25 de Mayo, el SBIF (Superintendencia de Bancos e Instituciones Financieras) le pide al Banco un reporte para cuantificar la magnitud del problema registrado el día 24.

Finalmente, El incidente inicia el 24 de Mayo solucionándose entre el 27 y 28 de Mayo. La comunicación oficial del CEO del Banco del robo en la red SWIFT por 10 millones de dólares sale a la prensa el 09 de Junio.

La conclusión final es que los Ciber delicuentes cada vez implementan nuevos malwares que aprovechan vulnerabilidades de día cero con un alto conocimiento previo de la red de un Banco para conseguir un objetivo.

Por ello el desafio es investigar estas nuevas formas de ataque que afectan los servicios críticos de nuestras empresas, monitorizando, alertando las principales vulnerabilidades para aplicar controles que ayuden a mitigar.

En esta operación se necesita personal técnico especializado con conocimientos en Malware, Forensic con Procesos y Herramientas que permitan intercambiar experiencias con otros países, por ejemplo entre CSIRTS (Centro de Respuesta ante Incidentes de Seguridad).

Fuente: Cesar Farro

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!