VPNFilter: Botnet compuesta por 500.000 routers hackeados en 54 países

Los routers son algo a lo que la mayoría no presta mucha atención cuando se trata de cuidar la ciberseguridad, y esta es una circunstancia de la que se aprovechan los cibercrminales. Los inverstigadores de Cisco han descubierto una gigantesca botnet construida con más de 500.000 routers ubicados en 54 países que han sido infectados con el malware VPNFilter.

Los investigadores de Cisco creen que esto podría responder a una camapaña patrocinada por un estado, ya que la botnet creada está preparada para lanzar poderosos ciberataques. Por otro lado VPNFilter comparte mucho código con BlackEnergy, un malware que ha sido utilizado para llevar a cabo extensos ciberataques en Ucrania, por lo que se sospecha que podría tener vínculos con el Gobierno de Rusia, cosa que no mencionan los investigadores. Sin embargo, en Daily Beast informan que agentes del FBI han tomado mediante orden judicial el control del servidor clave de una botnet presuntamente perteneciente al gobierno ruso, la cual se compone de unos 500.000 routers hackeados.

Los investigadores de Cisco creen que esto podría responder a una camapaña patrocinada por un estado, ya que la botnet creada está preparada para lanzar poderosos ciberataques. Por otro lado VPNFilter comparte mucho código con BlackEnergy, un malware que ha sido utilizado para llevar a cabo extensos ciberataques en Ucrania, por lo que se sospecha que podría tener vínculos con el Gobierno de Rusia, cosa que no mencionan los investigadores. Sin embargo, en Daily Beast informan que agentes del FBI han tomado mediante orden judicial el control del servidor clave de una botnet presuntamente perteneciente al gobierno ruso, la cual se compone de unos 500.000 routers hackeados.

Entre las marcas de routers afectadas por VPNFilter se encuentran TP-Link, NETGEAR, Linksys y MicroTik. El malware contiene código para robar credenciales de acceso a sitios web, inutiliza el router infectado y puede dejar sin acceso a Internet a cientos de miles de personas (algo factible viendo la cantidad dispositivos afectados) de todo el mundo.

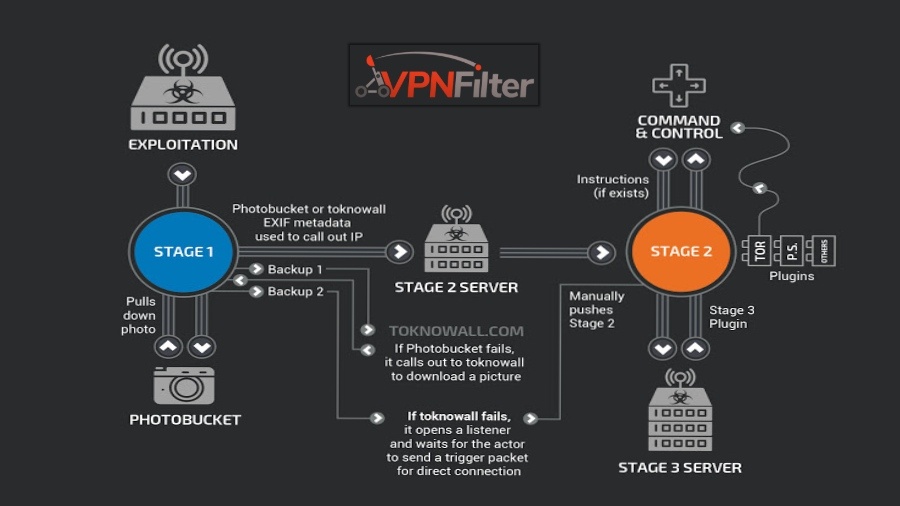

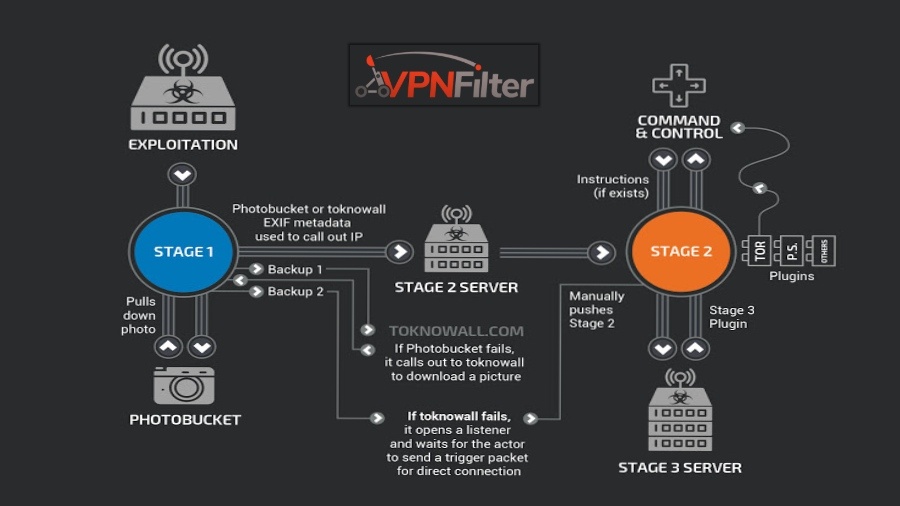

VPNFilter es un malware de plataforma modular en múltiples etapas. En su etapa inicial lo que hace es persistir a través de un reinicio, algo que lo diferencia de la mayoría de los programas maliciosos contra el Internet de las Cosas, que generalmente no sobreviven al reinicio del dispositivo. El objetivo es obtener un punto de apoyo persistente y habilitar el despliegue de la segunda etapa. Para ello, en la primera etapa se utilizan múltiples mecanismos de mando y control para descubrir la dirección IP del servidor de implementación de la segunda etapa, haciendo que este malware sea extremadamente robusto y capaz de lidiar con cambios impredecibles en la estructura de mando y control.

La segunda etapa, que no persiste a un reinicio, posee la capacidad que se espera de una plataforma de recolección de inteligencia, como recolección de ficheros, ejecución de órdenes, filtración de datos y gestión del dispositivo. Sin embargo, algunas versiones de la segunda etapa también poseen capacidades autodestructivas para sobreescribir en una parte crítica del firmware del router y luego reiniciarlo para dejarlo inutilizable. Los investigadores creen que los atacantes podrían llevar a cabo con éxito el proceso de neutralización del dispositivo en la mayoría de los modelos afectados.

También hay múltiples módulos de la tercera etapa que sirven como complementos para el malware de la segunda etapa para proporcionar a esta última funcionalidades adicionales. Uno de los módulos es un rastreador de paquetes sniffer que se dedica a recolectar el tráfico que pasa a través del dispositivos, incluyendo el robo de credenciales de los sitios web a los que acceden los usuarios y la supervisión de los protocolos Modbus SCADA. El otro módulo es uno de comunicación que permite a la segunda etapa comunicarse a través de la red Tor. Los investigadores creen que hay otros módulos, pero que estos todavía no han sido descubiertos.

Para propagar VPNFilter, se cree que los atacantes han podido abusar de la falta de una autenticación fuerte para acceder a los routers, dejando las credenciales por defecto del fabricante. Cisco descarta de momento la explotación activa de vulnerabilidades.

Entre las marcas de routers afectadas por VPNFilter se encuentran TP-Link, NETGEAR, Linksys y MicroTik. El malware contiene código para robar credenciales de acceso a sitios web, inutiliza el router infectado y puede dejar sin acceso a Internet a cientos de miles de personas (algo factible viendo la cantidad dispositivos afectados) de todo el mundo.

VPNFilter es un malware de plataforma modular en múltiples etapas. En su etapa inicial lo que hace es persistir a través de un reinicio, algo que lo diferencia de la mayoría de los programas maliciosos contra el Internet de las Cosas, que generalmente no sobreviven al reinicio del dispositivo. El objetivo es obtener un punto de apoyo persistente y habilitar el despliegue de la segunda etapa. Para ello, en la primera etapa se utilizan múltiples mecanismos de mando y control para descubrir la dirección IP del servidor de implementación de la segunda etapa, haciendo que este malware sea extremadamente robusto y capaz de lidiar con cambios impredecibles en la estructura de mando y control.

La segunda etapa, que no persiste a un reinicio, posee la capacidad que se espera de una plataforma de recolección de inteligencia, como recolección de ficheros, ejecución de órdenes, filtración de datos y gestión del dispositivo. Sin embargo, algunas versiones de la segunda etapa también poseen capacidades autodestructivas para sobreescribir en una parte crítica del firmware del router y luego reiniciarlo para dejarlo inutilizable. Los investigadores creen que los atacantes podrían llevar a cabo con éxito el proceso de neutralización del dispositivo en la mayoría de los modelos afectados.

También hay múltiples módulos de la tercera etapa que sirven como complementos para el malware de la segunda etapa para proporcionar a esta última funcionalidades adicionales. Uno de los módulos es un rastreador de paquetes sniffer que se dedica a recolectar el tráfico que pasa a través del dispositivos, incluyendo el robo de credenciales de los sitios web a los que acceden los usuarios y la supervisión de los protocolos Modbus SCADA. El otro módulo es uno de comunicación que permite a la segunda etapa comunicarse a través de la red Tor. Los investigadores creen que hay otros módulos, pero que estos todavía no han sido descubiertos.

Para propagar VPNFilter, se cree que los atacantes han podido abusar de la falta de una autenticación fuerte para acceder a los routers, dejando las credenciales por defecto del fabricante. Cisco descarta de momento la explotación activa de vulnerabilidades.

Modelos afectados

- Linksys E1200

- Linksys E2500

- LinkSys WRVS4400N

- Mikrotik RouterOS Versions for Cloud Core Routers: 1016, 1036, 1072

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Other QNAP NAS devices running QTS software;

- TP-Link R600VPN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!