Conocer la ubicación con el GPS desactivado [Paper]

Hay aplicaciones que son un poco pesadas pidiéndonos permiso para poder acceder a nuestra ubicación. El problema es que, incluso aunque se lo deneguemos, una aplicación puede utilizar otros elementos para poder ubicarnos con bastante precisión sin tener que usar el GPS.

El mes pasado recopilamos cuáles son los permisos más peligrosos que se le pueden dar a una app en Android. El sistema distingue entre permisos normales y peligrosos. La ubicación está considerada como peligrosa por poder suponer un riesgo para la privacidad o seguridad, mientras que los normales no. Entre estos normales están el acceso a WiFi, a nuestra IP o a los sensores, entre otros.

Por ejemplo, cualquier aplicación de fitness puede tener acceso a este tipo de permisos. Los investigadores decidieron comprobar hasta dónde es posible ubicar a una persona con una aplicación que no tiene permisos ni para poder acceder a la ubicación de las antenas de red móvil a las que está conectado el dispositivo ni a las redes WiFi cercanas. A esta información puede acceder cualquier app, pero decidieron ponerse el reto más difícil.

La aplicación que crearon fue bautizada con PinMe, y usó información como:

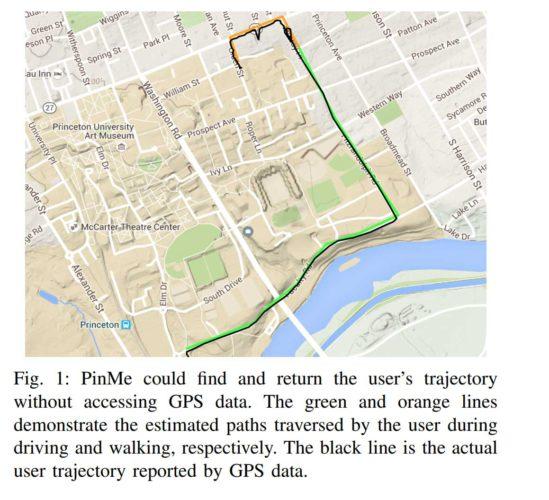

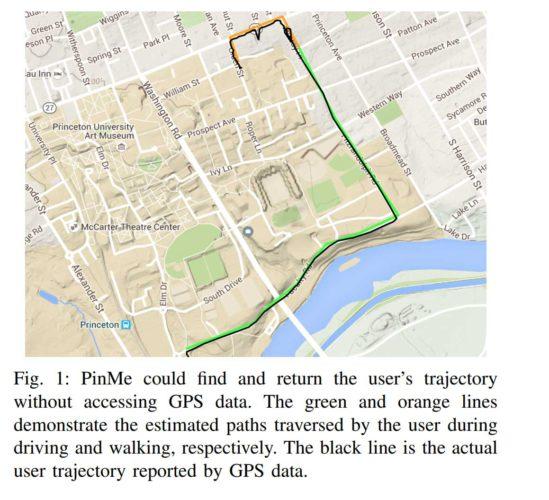

El resultado, según los investigadores, fue una ruta muy similar a la que se consigue cuando tenemos el GPS encendido en una aplicación de fitness y vemos la ruta que hemos realizado. Tanto es así, que creen que sería posible usar esta aplicación como alternativa cuando el GPS falla. En la imagen anterior vemos en las líneas naranja y verde la ruta estimada, y la negra la real del GPS.

Los usuarios no tienen ninguna manera de protegerse ante este tipo de invasión de privacidad. La única opción sería que el sistema operativo ofreciera la posibilidad de desactivar todos estos sensores o el acceso a ellos, pero probablemente a la propia Google no le interesa que se haga esto.

Fuente: Helpnetsecurity | ADSLZone

Los sensores del móvil dan mucha información

Esto es lo que ha descubierto un grupo de investigadores de la Universidad de Princeton [PDF], que han creado un mecanismo que permite recoger información del móvil y otra que está disponible de manera pública para poder ubicar a un usuario. Entre esa información encontramos cosas tan sencillas como la hora o la dirección IP, y otras como la brújula, el acelerómetro o el barómetro.El mes pasado recopilamos cuáles son los permisos más peligrosos que se le pueden dar a una app en Android. El sistema distingue entre permisos normales y peligrosos. La ubicación está considerada como peligrosa por poder suponer un riesgo para la privacidad o seguridad, mientras que los normales no. Entre estos normales están el acceso a WiFi, a nuestra IP o a los sensores, entre otros.

Por ejemplo, cualquier aplicación de fitness puede tener acceso a este tipo de permisos. Los investigadores decidieron comprobar hasta dónde es posible ubicar a una persona con una aplicación que no tiene permisos ni para poder acceder a la ubicación de las antenas de red móvil a las que está conectado el dispositivo ni a las redes WiFi cercanas. A esta información puede acceder cualquier app, pero decidieron ponerse el reto más difícil.

La aplicación que crearon fue bautizada con PinMe, y usó información como:

- Mapas de navegación y de elevación con OpenStreetMap y la API de Google Maps

- Informes del tiempo de apps como The Weather Channel.

- Datos de la web OpenFlights para vuelos (en conjunción con el barómetro)

- Dirección hacia la que se dirigen los trenes (en combinación con la brújula)

- Horarios de medios de transporte.

No hace falta ni GPS, ni WiFi ni datos móviles

Dependiendo de los datos del acelerómetro, el móvil (y por tanto la app) pueden saber la actividad que está realizando el usuario: si se encuentra andando, en avión, en coche, o en tren. Mediante algoritmos, pueden conocer hacia dónde se dirige en el usuario y saber dónde va a estar.

Los usuarios no tienen ninguna manera de protegerse ante este tipo de invasión de privacidad. La única opción sería que el sistema operativo ofreciera la posibilidad de desactivar todos estos sensores o el acceso a ellos, pero probablemente a la propia Google no le interesa que se haga esto.

Fuente: Helpnetsecurity | ADSLZone

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!