Wikileaks Vault 7 "Year Zero" publica las CIA Hacking Tools

Wikileaks acaba de realizar una acusación bastante grave en la cual acusa a la CIA (Agencia Central de Inteligencia) de llevar a cabo un proyecto de hackeo a nivel global en el cual productos triviales como celulares y televisores se utilizaban como micrófonos ocultos.

Vault 7 es la mayor filtración de información de la CIA de la historia. Extraída de un Centro de Ciberinteligencia en Langley (Virgina) supuestamente aislado y seguro, incluye en total 8761 documentos clasificados y la mayor parte de su arsenal de hacking. El archivo parece haber estado circulando de forma no autorizada entre antiguos hackers y proveedores del Gobierno, uno de los cuales le ha proporcionado fragmentos a Wikileaks.

La situación es llamada Year Zero por parte de Wikileaks y en el comunicado de prensa indican que "la CIA perdió el control de la mayoría de su arsenal de hackeo que incluye malware, virus, troyanos, exploits tipo 'dia cero' convertidos en armas y la documentación asociada".

Con Year Zero, Wikileaks espera dar a conocer "el alcance y la dirección del programa de hackeo global de la CIA". El programa convertía teléfonos y televisores en aparatos espías. "Year Zero" contiene 7818 páginas web con 943 documentos. Se ha publicado un archivo torrent comprimido y cifrado con la información (513 MB). La contraseña puede buscarse en Twitter.

El reporte incluye datos sobre cómo la CIA habría transformado esencialmente todos los dispositivos electrónicos en micrófonos a larga distancia, incluyendo aparatos con iOS, macOS, Windows, Solaris, Linux, Android, e incluso las Smart TV de Samsung, gracias a diversas aplicaciones fraudulentas que filtraban datos sobre geolocalización, comunicaciones vía texto y que también activaban la cámara de nuestro teléfono móvil a distancia.

Dichos programas serían ampliamente utilizados por los usuarios, tales como 2048, Breakout2, Skype, Prezi, VLC, Kaspersky, McAfee, Sophos, entre otros.

El malware que corría detrás de las aplicaciones antes mencionadas habrían sido capaces de codificar el cifrado de nuestras conversaciones de WhatsApp, Signal, Telegram, Weibo, Confide y Cloackman, a pesar de que nada de lo anterior ha sido totalmente confirmado por los fabricantes o desarrolladores, dado lo reciente que es esta acusación.

El malware que corría detrás de las aplicaciones antes mencionadas habrían sido capaces de codificar el cifrado de nuestras conversaciones de WhatsApp, Signal, Telegram, Weibo, Confide y Cloackman, a pesar de que nada de lo anterior ha sido totalmente confirmado por los fabricantes o desarrolladores, dado lo reciente que es esta acusación.

El plan, llamado Weeping Angel (o Ángel Llorón) fue elaborado, por lo menos en la arista relacionada con las Smart TV de Samsung, con ayuda del MI5 del Reino Unido y la Birmingham Trainee Solicitors' Society (BTSS), xploit que consiste en un modo de apagado falso en el que el equipo en cuestión registraba las conversaciones y las enviaba a los servidores de la CIA.

Llama la atención, claramente, que la CIA y la NSA se encuentren desarrollando programas de espionaje de manera simultánea, sobre todo cuando el reporte de Wikileaks deja entrever una cierta rivalidad entre ambas instituciones. Según el paper, la primera entidad le ha robado cierta parte del financiamiento a la Agencia de Seguridad Nacional, todo en pro de crear una flota de drones para fines bélicos y también para financiar las actividades del equipo de hackers que realiza este movimiento en la actualidad.

Todo lo anterior, para explicarlo en términos simples, tiene su raíz en el caso de Edward Snowden y la NSA, en donde los fabricantes y desarrolladores de software esencialmente recurrieron a las entidades gubernamentales correspondientes para solicitar que, en caso de que encontraran fallos en sus sistemas o códigos, por favor les informaran para repararlos. Esta iniciativa brinda un plazo de 90 días en que la empresas tienen para trabajar en arreglar dichas vulnerabilidades, algo similar a lo que ocurre con el Zero Project de Google.

El punto negro de todo esto es que todas las filtraciones de datos que ocurrieron fueron gracias a que la CIA habría encontrado fallas en los códigos de los dispositivos afectados, pero jamás les informó de esto a los desarrolladores de software, tomando ventaja así de los equipos y transformándolos en aparatos de espionaje a distancia. Aunque hacer un ejercicio de "responsible disclosure" puede ser valioso, seguramente muchas de las herramientas serán aprovechadas por terceros maliciosos para explotar diferentes dispositivos y tecnologías.

Lo publicado hasta ahora es un verdadero arsenal de herramientas creadas por una plantilla de 5.000 hackers que durante años ha estado trabajando para la CIA, millones de líneas de código destinadas a convertir cualquier dispositivo doméstico en una herramienta de espionaje al servicio del Gobierno de EE.UU. y sus aliados.

La cantidad de documentos en Year Zero, superan el número de documentos filtrados por Snowden durante los primeros 3 años de sus filtraciones. Este es un resumen de los documentos publicados:

Actualización: Análisis, aclaraciones y primeras curiosidades sobre Vault7 en el Blog de ElevenPaths

Fuente: Fayerwayer

Vault 7 es la mayor filtración de información de la CIA de la historia. Extraída de un Centro de Ciberinteligencia en Langley (Virgina) supuestamente aislado y seguro, incluye en total 8761 documentos clasificados y la mayor parte de su arsenal de hacking. El archivo parece haber estado circulando de forma no autorizada entre antiguos hackers y proveedores del Gobierno, uno de los cuales le ha proporcionado fragmentos a Wikileaks.

La situación es llamada Year Zero por parte de Wikileaks y en el comunicado de prensa indican que "la CIA perdió el control de la mayoría de su arsenal de hackeo que incluye malware, virus, troyanos, exploits tipo 'dia cero' convertidos en armas y la documentación asociada".

Con Year Zero, Wikileaks espera dar a conocer "el alcance y la dirección del programa de hackeo global de la CIA". El programa convertía teléfonos y televisores en aparatos espías. "Year Zero" contiene 7818 páginas web con 943 documentos. Se ha publicado un archivo torrent comprimido y cifrado con la información (513 MB). La contraseña puede buscarse en Twitter.

El reporte incluye datos sobre cómo la CIA habría transformado esencialmente todos los dispositivos electrónicos en micrófonos a larga distancia, incluyendo aparatos con iOS, macOS, Windows, Solaris, Linux, Android, e incluso las Smart TV de Samsung, gracias a diversas aplicaciones fraudulentas que filtraban datos sobre geolocalización, comunicaciones vía texto y que también activaban la cámara de nuestro teléfono móvil a distancia.

Dichos programas serían ampliamente utilizados por los usuarios, tales como 2048, Breakout2, Skype, Prezi, VLC, Kaspersky, McAfee, Sophos, entre otros.

El plan, llamado Weeping Angel (o Ángel Llorón) fue elaborado, por lo menos en la arista relacionada con las Smart TV de Samsung, con ayuda del MI5 del Reino Unido y la Birmingham Trainee Solicitors' Society (BTSS), xploit que consiste en un modo de apagado falso en el que el equipo en cuestión registraba las conversaciones y las enviaba a los servidores de la CIA.

Llama la atención, claramente, que la CIA y la NSA se encuentren desarrollando programas de espionaje de manera simultánea, sobre todo cuando el reporte de Wikileaks deja entrever una cierta rivalidad entre ambas instituciones. Según el paper, la primera entidad le ha robado cierta parte del financiamiento a la Agencia de Seguridad Nacional, todo en pro de crear una flota de drones para fines bélicos y también para financiar las actividades del equipo de hackers que realiza este movimiento en la actualidad.

Todo lo anterior, para explicarlo en términos simples, tiene su raíz en el caso de Edward Snowden y la NSA, en donde los fabricantes y desarrolladores de software esencialmente recurrieron a las entidades gubernamentales correspondientes para solicitar que, en caso de que encontraran fallos en sus sistemas o códigos, por favor les informaran para repararlos. Esta iniciativa brinda un plazo de 90 días en que la empresas tienen para trabajar en arreglar dichas vulnerabilidades, algo similar a lo que ocurre con el Zero Project de Google.

El punto negro de todo esto es que todas las filtraciones de datos que ocurrieron fueron gracias a que la CIA habría encontrado fallas en los códigos de los dispositivos afectados, pero jamás les informó de esto a los desarrolladores de software, tomando ventaja así de los equipos y transformándolos en aparatos de espionaje a distancia. Aunque hacer un ejercicio de "responsible disclosure" puede ser valioso, seguramente muchas de las herramientas serán aprovechadas por terceros maliciosos para explotar diferentes dispositivos y tecnologías.

Lo publicado hasta ahora es un verdadero arsenal de herramientas creadas por una plantilla de 5.000 hackers que durante años ha estado trabajando para la CIA, millones de líneas de código destinadas a convertir cualquier dispositivo doméstico en una herramienta de espionaje al servicio del Gobierno de EE.UU. y sus aliados.

La cantidad de documentos en Year Zero, superan el número de documentos filtrados por Snowden durante los primeros 3 años de sus filtraciones. Este es un resumen de los documentos publicados:

- Los TV Samsung son convertidos en micrófonos remotos cuando supuestamente permanecen apagados (en realidad están suspendidos).

- Puede recolectarse audios y mensajes de WhatsApp, Signal, Telegram, Wiebo, #Confide y Cloackman antes de que los mensajes sean cifrados. Esto no significa que los protocolos de dichos mensajeros hayan sido vulnerados.

- Malware dedicado para Windows, OSx, Linux y routers.

- Malware que extrae información con técnicas "Air Gap". Se extrae información acusticamente y a través del uso de distintas frecuencias.

- Investigaciones de la CIA entorno a los sistemas de control de vehículos. No hay un propósito determinado pero un uso probable es el asesinato "indetectable" de alguien en su vehículo.

- Arsenal de herramientas de hacking, bot y RAT que permiten tomar el control remoto total de dispositivos.

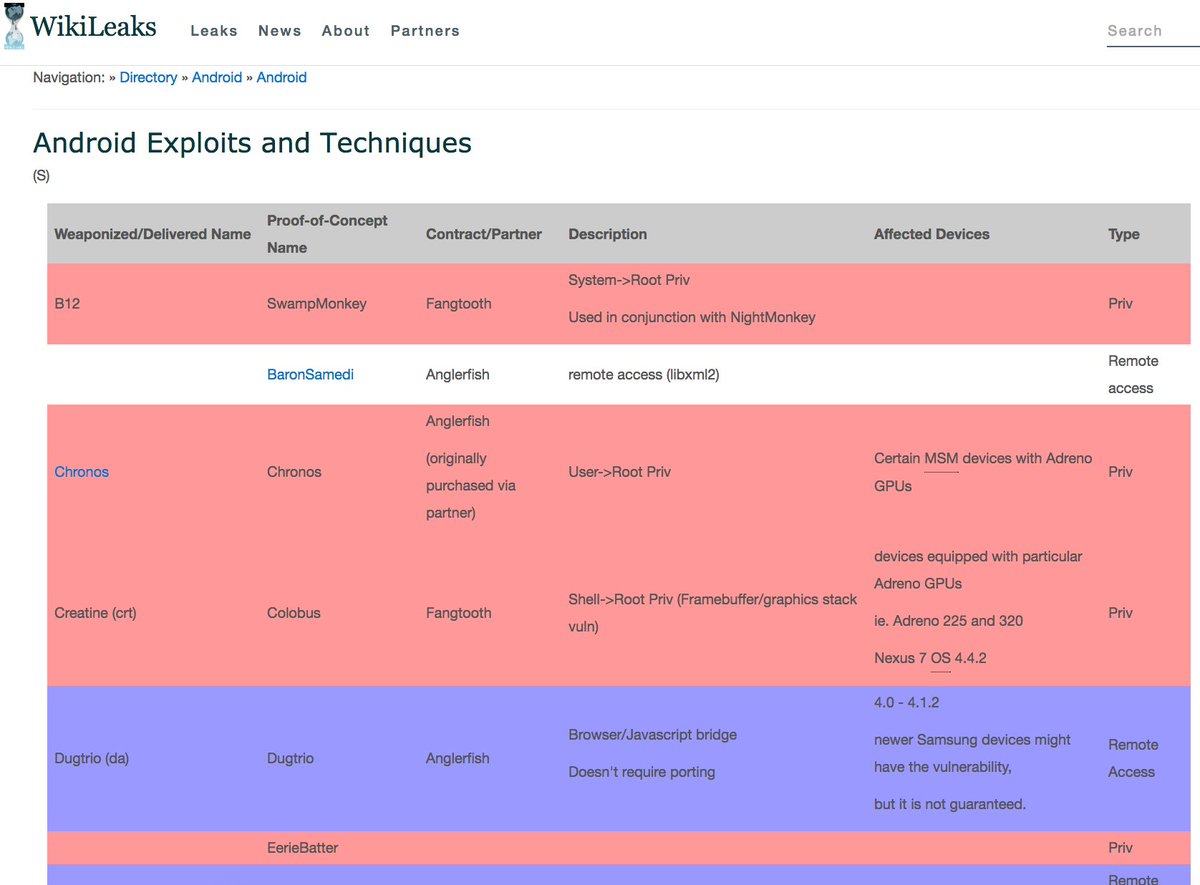

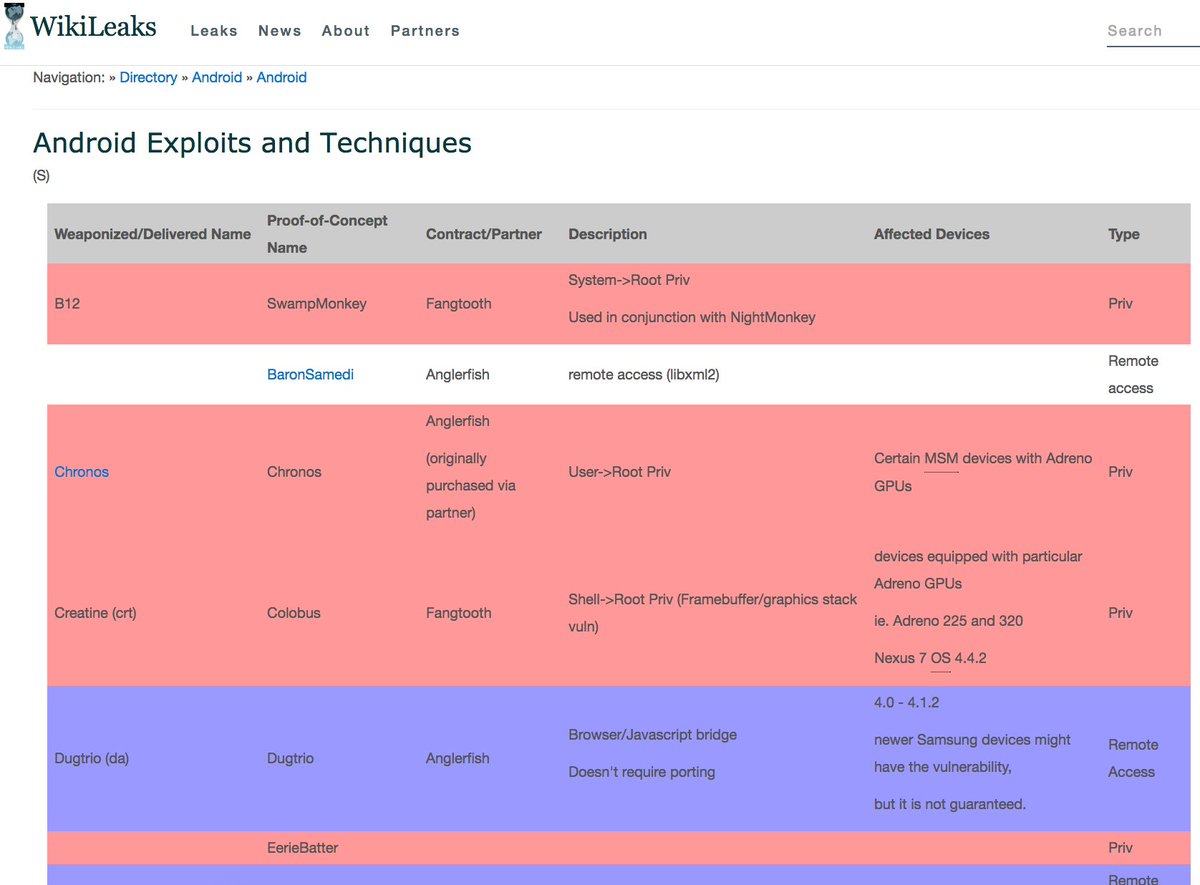

- Exploits 0-Day para iPhone, Android y Windows Mobile.

- Miles de objetivos de la CIA ubicados en América #Latina, Europa y EstadosUnidos.

- Herramientas de Hacking enfocadas a sistemas operativos Apple. Quizá por el uso creciente de los dispositivos en la clase política, social, diplomática y de negocios.

- Serias vulnerabilidades, exploits, bugs y 0-Days en Apple, Google, Microsoft y empresas manufactureras con base en USA no reportadas.

- Herramientas desarrolladas para ejecutarse por "proximidad", con la posibilidad de entrar en sistemas no conectados a Internet.

- Técnicas de análisis forense y salteo de antivirus.

Actualización: Análisis, aclaraciones y primeras curiosidades sobre Vault7 en el Blog de ElevenPaths

Fuente: Fayerwayer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!