He visto una impresora imprimiendo robots #Stackoverflowin #Flaming

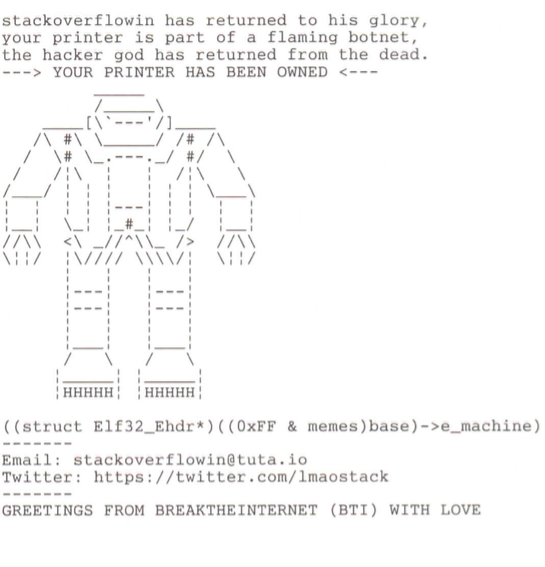

En HP official support forum, StackExchange, Spiceworks, Local Forums, Reddit, YouTube, y Twitter hemos visto algunos informes de que la gente está recibiendo documentos impresos con el siguiente contenido:

Alguien denominado "Stackoverflowin" dice que "como broma" controla más de 150.000 impresoras que han quedado accesibles en línea. En sus declaraciones dice que quería sensibilizar a todos sobre los peligros de dejar impresoras expuestas en línea sin un firewall u otros ajustes de seguridad habilitados.

Alguien denominado "Stackoverflowin" dice que "como broma" controla más de 150.000 impresoras que han quedado accesibles en línea. En sus declaraciones dice que quería sensibilizar a todos sobre los peligros de dejar impresoras expuestas en línea sin un firewall u otros ajustes de seguridad habilitados.

Además, también incluye un exploit para una vulnerabilidad de ejecución remota de código (RCE) orientadas a las impresoras Dell Xeon. "Esto me permite inyectar PostScript e invocar trabajos en color rojo".

A finales de enero, tres investigadores de seguridad -Jens Müller, Juraj Somorovsky y Vladislav Mladenov- describieron escenarios de ataques basados en impresoras de red y publicaron su trabajo de investigación "SoK: Exploiting Network Printers" [PDF]. Además publicaron una herramienta de Printer Exploitation Toolkit (PRET), desarrollada para su tesis de maestría en la Universidad Ruhr de Bochum.

Si ha visto esta impresión, es probable que el puerto 9100 de su impresora esté disponible para que otros puedan acceder desde Internet. Este error de configuración (no es una vulnerabilidad) afecta a todas las principales marcas de impresoras, tales como:

Fuente: Bleeping Computer

stackoverflowin has returned to his glory,

your printer is part of a flaming botnet,

the hacker god has returned form the dead.

—> YOUR PRINTER HAS BEEN OWNED <—

Script automatizado detrás de los "ataques"

Durante las últimas horas, Stackoverflowin ha estado ejecutando un script automatizado que busca puertos de impresora abiertos y envía un trabajo de impresión al dispositivo. Stackoverflowin dice que su script apunta a dispositivos de impresión que tienen puertos IPP (Internet Printing Protocol), puertos LPD (Line Printer Daemon) y puerto 9100 abiertos a conexiones externas.Además, también incluye un exploit para una vulnerabilidad de ejecución remota de código (RCE) orientadas a las impresoras Dell Xeon. "Esto me permite inyectar PostScript e invocar trabajos en color rojo".

A finales de enero, tres investigadores de seguridad -Jens Müller, Juraj Somorovsky y Vladislav Mladenov- describieron escenarios de ataques basados en impresoras de red y publicaron su trabajo de investigación "SoK: Exploiting Network Printers" [PDF]. Además publicaron una herramienta de Printer Exploitation Toolkit (PRET), desarrollada para su tesis de maestría en la Universidad Ruhr de Bochum.

Si ha visto esta impresión, es probable que el puerto 9100 de su impresora esté disponible para que otros puedan acceder desde Internet. Este error de configuración (no es una vulnerabilidad) afecta a todas las principales marcas de impresoras, tales como:

- HP

- Samsung

- Epson

- Canon

- Brother

- Afico

- Konica Minolta

- Oki

He sido hackeado. ¿Cómo entraron?

Las impresoras son generalmente los dispositivo más inseguros de la oficina y el hogar. Una vez que alguien tiene acceso puede imprimir, sin necesidad de autenticación. Si alguien deja abierto el puerto para la impresión remota, deja abierta la puerta para que cualquiera pueda imprimir, o tomar control total de la impresora)Consejo rápido: Cambie la contraseña de su impresora

Además, se puede configurar una contraseña para evitar que usuarios no autorizados configuren remotamente la impresora o que vean su configuración desde el servidor web incorporado (EWS).Fuente: Bleeping Computer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!