Rex, una botnet para Linux que se integra con Mirai

Las amenazas disponibles para Linux son cada vez más frecuentes. Rex es un claro ejemplo de troyano destinado a afectar los equipos que poseen estas distribuciones. Aunque Rex posee cierto grado de sofisticación en lo referido a funciones, hay que decir que el problema que posee en estos momentos es su grado de difusión que es más bien nulo dado el tamaño que tiene Internet.

Detrás de la amenaza se encuentra una botnet de apenas 150 dispositivos, lo que complica y mucho las labores de difusión. Obviamente, llegado a este punto existen dos opciones: la primera es intentar formar tu propia red de equipos zombie, y la segunda es recurrir a una ya existente. La ventaja de hacer uso de la segunda opción es que los efectos serán inmediatos, sobre todo a nivel de difusión, algo complicado si decides partir de cero.

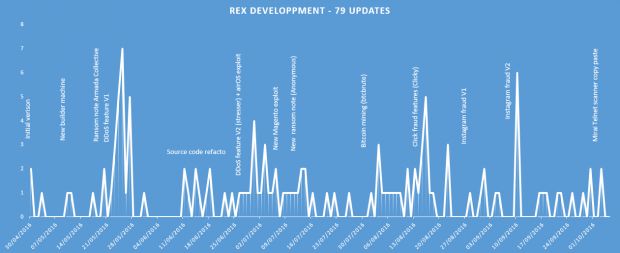

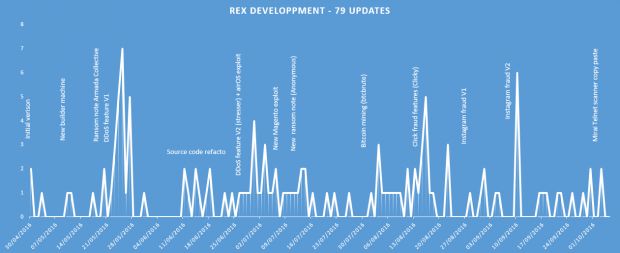

El troyano que nos ocupa apareció a mediados del mes de mayo y era usado para ataques de DDoS pero desde agosto se destaca por disponer de otras funciones más que interesantes. Desde el minado de criptomonedas, pasando por ataques de denegación de servicio o la comunicación con otros equipos infectados utilizando el protocolo P2P DHT.

Los expertos en seguridad han detectado como la amenaza se utiliza para gestionar los equipos infectados y realizar un control de este, como si se tratase un troyano de acceso remoto.

Los expertos en seguridad han detectado como la amenaza se utiliza para gestionar los equipos infectados y realizar un control de este, como si se tratase un troyano de acceso remoto.

Drupal, WordPress y Magento son algunos de los CMS que se ven salpicados por esta amenaza. Pero su actividad no se limita solo a sitios web, ya que expertos en seguridad han comprobado que incluso routers domésticos o dispositivos pertenecientes al IoT podrían verse afectados, puntualizando que muchos de estos poseen una versión de Linux aunque esté modificada.

Al parecer se ha querido integrar esta botnet con Mirai pero parece que la integración del código no ha sido la mejor, y una prueba de ello es que la botnet apenas ha crecido desde el mes de agosto aunque las funciones sean sofisticadas, quedando demostrado que si quieres difundir malware de forma exitosa debes disponer de una botnet con presencia que lo sustente.

Fuente: RedesZone | Softpedia

Detrás de la amenaza se encuentra una botnet de apenas 150 dispositivos, lo que complica y mucho las labores de difusión. Obviamente, llegado a este punto existen dos opciones: la primera es intentar formar tu propia red de equipos zombie, y la segunda es recurrir a una ya existente. La ventaja de hacer uso de la segunda opción es que los efectos serán inmediatos, sobre todo a nivel de difusión, algo complicado si decides partir de cero.

El troyano que nos ocupa apareció a mediados del mes de mayo y era usado para ataques de DDoS pero desde agosto se destaca por disponer de otras funciones más que interesantes. Desde el minado de criptomonedas, pasando por ataques de denegación de servicio o la comunicación con otros equipos infectados utilizando el protocolo P2P DHT.

Drupal, WordPress y Magento son algunos de los CMS que se ven salpicados por esta amenaza. Pero su actividad no se limita solo a sitios web, ya que expertos en seguridad han comprobado que incluso routers domésticos o dispositivos pertenecientes al IoT podrían verse afectados, puntualizando que muchos de estos poseen una versión de Linux aunque esté modificada.

Al parecer se ha querido integrar esta botnet con Mirai pero parece que la integración del código no ha sido la mejor, y una prueba de ello es que la botnet apenas ha crecido desde el mes de agosto aunque las funciones sean sofisticadas, quedando demostrado que si quieres difundir malware de forma exitosa debes disponer de una botnet con presencia que lo sustente.

Fuente: RedesZone | Softpedia

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!