Windows Exploit Suggester: qué vulnerabilidades y exploits afectan a tus sistemas Windows

Windows Exploit Suggester es una herramienta de las que pueden ayudar a conocer el estado real de los sistemas Microsoft en cuanto a actualizaciones del sistema. La herramienta permite obtener un listado de paquetes de actualizaciones que faltan por instalar y, además, indica qué vulnerabilidades son las que afectan al sistema. Como nota diferenciadora nos indica qué exploits existen en exploit-db o qué módulos de Metasploit hay públicos para llevar a cabo una posible explotación. Es una herramienta bastante flexible y potente que automatiza la revisión de seguridad del sistema operativo con un toque de seguridad ofensiva.

La herramienta realiza una comparativa del número de parches o actualizaciones contra la base de datos de Microsoft. De esta forma se detecta, potencialmente, las actualizaciones que faltan en la máquina. Aunque, como dije anteriormente, lo que más llamó mi atención fue que te diera el nombre de los módulos de Metasploit que se pueden utilizar para explotar las vulnerabilidades del sistema, incluso de Internet Explorer, y los enlaces a exploit-db cuando no hay módulo de Metasploit para obtener el posible exploit.

Para obtener la herramienta Windows Exploit Suggester se puede descargar desde su sitio de Github. Como nota añadir que en el sistema que ejecutemos la herramienta, pueden ser sistemas Windows, se necesita instalar la librería "xlrd" de Python para el manejo de los documentos XLS.

¿Qué utiliza la herramienta para poder inferir las vulnerabilidades y ver qué exploits hay disponibles? Se utiliza un volcado de la información obtenida con el comando systeminfo. Gracias a la información recopilada en la ejecución del comando systeminfo la herramienta puede matchear qué paquetes de actualización falta y poder hacer la inferencia.

La instrucción a ejecutar es:

La instrucción a ejecutar es:

Las líneas que empiezan por "[M]" indican la existencia de un módulo para Metasploit.

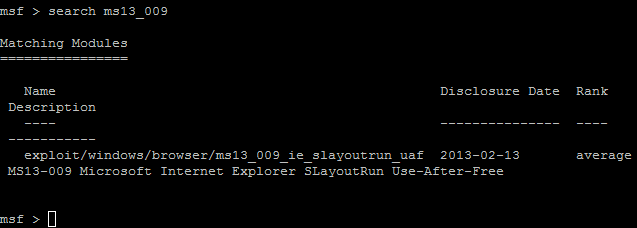

En el ejemplo anterior se puede leer, por ejemplo, en una línea "[M] MS13-009: Cumulative Security Update for Internet Explorer (2792100) – Critical". En este caso es sencillo buscar en Metasploit para encontrar el módulo, aunque viendo que afecta a Internet Explorer ya sabemos que el módulo se alojará en exploit/windows/browser.

Como se puede ver Windows Exploit Suggester es una herramienta que ayuda a encontrar vulnerabilidades y exploits en los sistemas de la organización. Puede ser útil para una auditoria de caja blanca, e incluso en auditoria caja gris, ya que se podría extrapolar la teoría de que si una máquina tiene X paquetes instalados, el resto podrían estar en un estado similar.

Como se puede ver Windows Exploit Suggester es una herramienta que ayuda a encontrar vulnerabilidades y exploits en los sistemas de la organización. Puede ser útil para una auditoria de caja blanca, e incluso en auditoria caja gris, ya que se podría extrapolar la teoría de que si una máquina tiene X paquetes instalados, el resto podrían estar en un estado similar.

Fuente: Flu-Project.com

La herramienta realiza una comparativa del número de parches o actualizaciones contra la base de datos de Microsoft. De esta forma se detecta, potencialmente, las actualizaciones que faltan en la máquina. Aunque, como dije anteriormente, lo que más llamó mi atención fue que te diera el nombre de los módulos de Metasploit que se pueden utilizar para explotar las vulnerabilidades del sistema, incluso de Internet Explorer, y los enlaces a exploit-db cuando no hay módulo de Metasploit para obtener el posible exploit.

Para obtener la herramienta Windows Exploit Suggester se puede descargar desde su sitio de Github. Como nota añadir que en el sistema que ejecutemos la herramienta, pueden ser sistemas Windows, se necesita instalar la librería "xlrd" de Python para el manejo de los documentos XLS.

pip install xlrdpython windows-exploit-suggester.py –update¿Qué utiliza la herramienta para poder inferir las vulnerabilidades y ver qué exploits hay disponibles? Se utiliza un volcado de la información obtenida con el comando systeminfo. Gracias a la información recopilada en la ejecución del comando systeminfo la herramienta puede matchear qué paquetes de actualización falta y poder hacer la inferencia.

python windows-exploit-suggester.py –database [archivo_XLS] –systeminfo [systeminfo.txt]Las líneas que empiezan por "[M]" indican la existencia de un módulo para Metasploit.

En el ejemplo anterior se puede leer, por ejemplo, en una línea "[M] MS13-009: Cumulative Security Update for Internet Explorer (2792100) – Critical". En este caso es sencillo buscar en Metasploit para encontrar el módulo, aunque viendo que afecta a Internet Explorer ya sabemos que el módulo se alojará en exploit/windows/browser.

Fuente: Flu-Project.com

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!