Rompen el cifrado completo de Android sobre Qualcomm Snapdragon

La batalla entre Apple y el FBI provocó muchas discusiones sobre la importancia del cifrado y ahora los usuarios de Android están en grave riesgo ya que el "cifrado disco completo" de este sistema operativo puede ser roto mucho más fácilmente de lo esperado, mediante ataques de fuerza bruta.

Este fallo de diseño afecta potencialmente a cientos de millones de dispositivos móviles y la peor parte es que parece que no habrá una solución completa disponible para los teléfonos Android actuales del mercado.

Google comenzó a implementar por defecto el cifrado de disco completo (FDE) a partir de Android 5.0 Lollipop. El objetivo es impedir que delincuentes y fuerzas del orden puedan ganar acceso no autorizado a los datos del dispositivo.

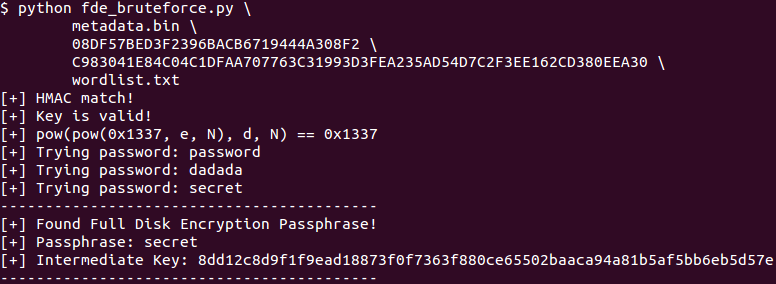

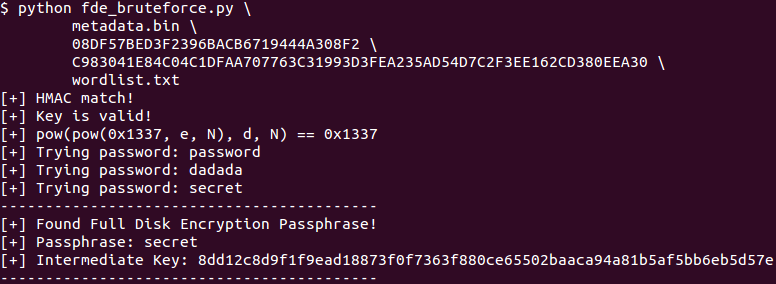

Después de analizar minuciosamente la implementación de este cifrado, el investigador de seguridad Gal Beniamini ha descubierto dos problemas (CVE-2015-6639 y CVE-2016-2431) en la forma en que Android maneja su cifrado de disco completo. El investigador llegó a la conclusión de que la implementación no es tan segura como la compañía afirma y ha publicado el código que lo prueba en Github.

Después de analizar minuciosamente la implementación de este cifrado, el investigador de seguridad Gal Beniamini ha descubierto dos problemas (CVE-2015-6639 y CVE-2016-2431) en la forma en que Android maneja su cifrado de disco completo. El investigador llegó a la conclusión de que la implementación no es tan segura como la compañía afirma y ha publicado el código que lo prueba en Github.

Beniamini también publicó a una guía detallada paso a paso de cómo puede romperse la protección de cifrado en los procesadores Qualcomm Snapdragon. Aquí la lista de marcas y dispositivos que serían potencialmente afectados.

Beniamini también publicó a una guía detallada paso a paso de cómo puede romperse la protección de cifrado en los procesadores Qualcomm Snapdragon. Aquí la lista de marcas y dispositivos que serían potencialmente afectados.

Básicamente, el cifrado en los dispositivos con chips de Qualcomm se basa solamente en la contraseña. Sin embargo, en realidad, Android crea una clave fuerte RSA de 2048-bit (KeyMaster) derivada de la contraseña del usuario.

Qualcomm se ejecuta en el Snapdragon TrustZone para proteger las funciones críticas de cifrado y exploración biométrica, pero Beniamini descubrió que es posible explotar una falla de seguridad en Android para extraer las claves de la TrustZone.

Qualcomm tiene un núcleo pequeño en TrustZone para ofrecer un entorno de ejecución de confianza conocido como QSEE (Qualcomm Secure Execution Environment) que permite ejecutar pequeñas aplicaciones.

La KeyMaster también es una aplicación QSEE. El investigador ha detallado cómo los atacantes pueden explotar una falla de seguridad del kernel de Android para cargar su propia versión de la aplicación QSEE dentro de este entorno seguro. Es decir que explotando estas fallas se puede escalar privilegios y secuestro el espacio QSEE, incluyendo las claves generadas para el cifrado de disco.

Una vez que conseguida esta clave, se puede realizar un ataque de fuerza bruta para obtener la contraseña o PIN del usuario.

"Debido a que la clave está disponible en la TrustZone, Qualcomm y los fabricantes de equipos originales podrían crear y firmar una imagen de la TrustZone para extraer la KeyMaster del dispositivo" escribió Beniamini. "Esto permitiría la aplicación de fuerza bruta por parte de cualquiera y extraer fácilmente la contraseña FDE del dispositivo". Este último comentario ha sido rectificado por Beniamini.

Fuente: The Hacker News

Este fallo de diseño afecta potencialmente a cientos de millones de dispositivos móviles y la peor parte es que parece que no habrá una solución completa disponible para los teléfonos Android actuales del mercado.

Google comenzó a implementar por defecto el cifrado de disco completo (FDE) a partir de Android 5.0 Lollipop. El objetivo es impedir que delincuentes y fuerzas del orden puedan ganar acceso no autorizado a los datos del dispositivo.

Básicamente, el cifrado en los dispositivos con chips de Qualcomm se basa solamente en la contraseña. Sin embargo, en realidad, Android crea una clave fuerte RSA de 2048-bit (KeyMaster) derivada de la contraseña del usuario.

Qualcomm se ejecuta en el Snapdragon TrustZone para proteger las funciones críticas de cifrado y exploración biométrica, pero Beniamini descubrió que es posible explotar una falla de seguridad en Android para extraer las claves de la TrustZone.

Qualcomm tiene un núcleo pequeño en TrustZone para ofrecer un entorno de ejecución de confianza conocido como QSEE (Qualcomm Secure Execution Environment) que permite ejecutar pequeñas aplicaciones.

La KeyMaster también es una aplicación QSEE. El investigador ha detallado cómo los atacantes pueden explotar una falla de seguridad del kernel de Android para cargar su propia versión de la aplicación QSEE dentro de este entorno seguro. Es decir que explotando estas fallas se puede escalar privilegios y secuestro el espacio QSEE, incluyendo las claves generadas para el cifrado de disco.

Una vez que conseguida esta clave, se puede realizar un ataque de fuerza bruta para obtener la contraseña o PIN del usuario.

Fuente: The Hacker News

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!