FREAK attack, el nuevo agujero en TLS/SSL

Por enésima vez en los últimos años, expertos advierten sobre una nueva vulnerabilidad en algunos clientes SSL populares. FREAK (Factoring Attack on RSA-EXPORT Keys) es un fallo permite que un atacante forzar a los clientes a realizar un downgrade a cifrados débiles y violar comunicaciones supuestamente cifradas a través de un ataque Man-in-the-Middle. FREAK es similar a POODLE porque permite realizar un downgrade a versiones débiles de cifrado.

Por enésima vez en los últimos años, expertos advierten sobre una nueva vulnerabilidad en algunos clientes SSL populares. FREAK (Factoring Attack on RSA-EXPORT Keys) es un fallo permite que un atacante forzar a los clientes a realizar un downgrade a cifrados débiles y violar comunicaciones supuestamente cifradas a través de un ataque Man-in-the-Middle. FREAK es similar a POODLE porque permite realizar un downgrade a versiones débiles de cifrado.FREAK fue originalmente descubierto por Karthikeyan Bhargavan y por el el equipo de mitLS y fue bautizado como Smack TLS en INRIA en París. Otra revelación fue coordinada por Matthew Green y fue descubierto por un numeroso grupo de investigadores de Microsoft Research y el French National Institute for Research in Computer Science and Control.

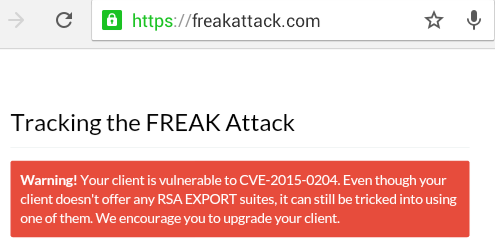

Esta vulnerabilidad afecta a una gran variedad de clientes, destacando el navegador Safari de Apple y el navegador nativo de Android. Los investigadores descubrieron que algunos clientes TLS/SSL, incluyendo OpenSSL (CVE-2015-0204), aceptan claves RSA débiles -conocidas como claves de exportación-. Estas claves RSA son de 512 bits, las cuales hace décadas han sido abandonadas por la mayoría de los servidores y clientes por ser demasiados débiles.

Encontraron que dado un servidor que admite cifras de exportación y un cliente que acepta esas llaves débiles, un atacante en una posición de Man-in-the-Middle podría obligar a un cliente a hacer un downgrade a las claves débiles. Entonces se podría tomar dicha clave y factorizarla, cosa que los investigadores fueron capaces de hacer en siete horas y media usando Amazon EC2 y puede hacerse por un costo que ronda los U$S100.

Cómo funciona FREAK

- En el cliente, el mensaje de HELLO solicita un cifrado estándar 'RSA'.

- El atacante MitM cambia este mensaje para pedir un 'exportar RSA'.

- Si la tiene, el servidor responde con una clave RSA de 512 bits, firmada con su clave a largo plazo.

- El cliente acepta esta clave débil debido al bug.

- El atacante factorea el módulo RSA para recuperar la clave RSA de descifrado correspondiente.

- Cuando el cliente de cifra el 'pre-master secret' en el servidor, el atacante puede descifrarlo para recuperar los 'master secret'.

- De aquí en adelante, el atacante ve texto plano y puede inyectar todo lo que quiera.

Cómo saber si el servidor es vulnerable

Si el servidor soporta el algoritmo TLS_RSA_EXPORT_WITH_DES40_CBC_SHA, el servicio es vulnerable.openssl s_client -connect segu-info.com:443 -cipher EXPORT

CONNECTED(00000003)

3073538312:error:14077410:SSL routines:SSL23_GET_SERVER_HELLO:sslv3

alert handshake failure:s23_clnt.c:749:Los investigadores de la Universidad de Michigan encontraron que el 36,7 por ciento de los sitios "seguros" son vulnerable a este ataque, pero los expertos dicen que, en la práctica, el ataque no es de peligro inminente. Además, la Universidad ha publicado un test automático para conocer si el cliente es vulnerable y una lista de sitios que admiten claves export-grade.

Actualización: Microsoft ha confirmado que FREAK también afecta Windows.

Cristian de la Redacción de Segu-Info

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!