SoakSoak: malware para WordPress que afecta a más de 100.000 sitios

Con más de 70 millones de páginas utilizando su tecnología, WordPress es una de las plataformas de blogs más utilizadas del mundo, lo que a diario la convierte en objetivo de múltiples ciberataques. El último de ellos, y uno de los más potentes de los últimos meses, es el conocido como SoakSoak, que ya ha conseguido afectar a más de 100.000 páginas en todo el mundo de las cuales Google ya ha bloqueado más de 100.000.

Este nuevo malware detectado por primera vez el pasado domingo ha sido creado por la página rusa SoakSoak.ru, y provoca la modificación del fichero wp-includes/template-loader.php, consiguiendo que el archivo wp-includes/js/swobject.js se cargue en todas las páginas de la web. Esto hace que las páginas afectadas empiecen a comportarse de manera extraña, redireccionando a sus lectores a la mencionada web rusa.

Según ha confirmado la web de seguridad Sucuri.net, el culpable de la infección de este malware es RevSlider, un plugin premium presente en numerosos temas de WordPress que tiene una vulnerabilidad mediante la cual los blogs reciben un código de carga para malware sin que los propietarios de los se den cuenta.

También se puede hacer una verificación a través del servicio de Safe Browsing de Google:

http://safebrowsing.clients.google.com/safebrowsing/diagnostic?site=SITIO-A-ANALIZAR.COM

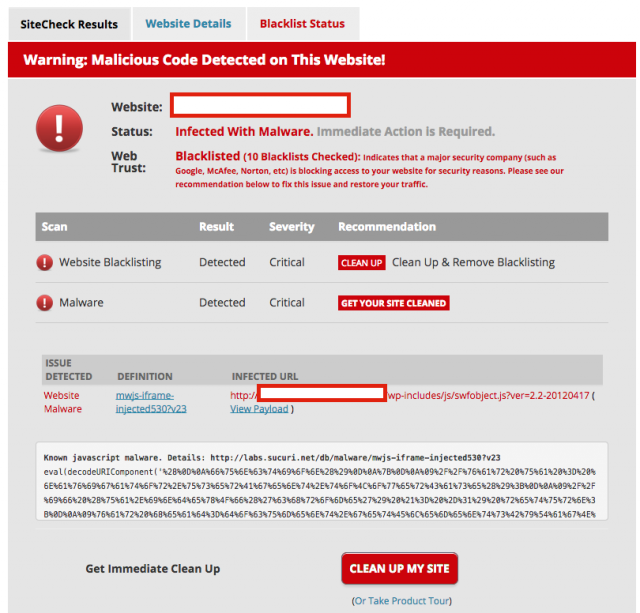

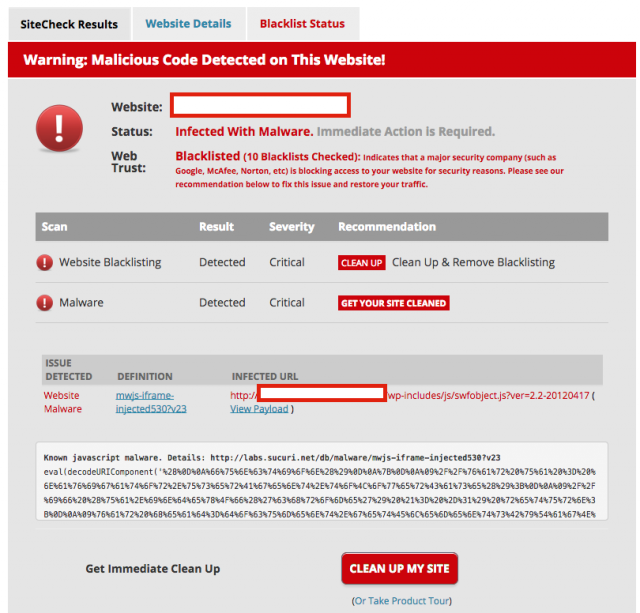

Un resultado positivo se verá como el este.

En el log de conexión se verá algo como esto:

De momento, la única recomendación fiable para no verse afectado por este malware hasta que WordPress saque algún tipo de actualización especial es la de tener instalado un firewall online que funcione en nuestro blog. De hecho, ningún blog con este tipo de protección se ha visto afectado hasta el momento.

Fuente: Genbeta

Este nuevo malware detectado por primera vez el pasado domingo ha sido creado por la página rusa SoakSoak.ru, y provoca la modificación del fichero wp-includes/template-loader.php, consiguiendo que el archivo wp-includes/js/swobject.js se cargue en todas las páginas de la web. Esto hace que las páginas afectadas empiecen a comportarse de manera extraña, redireccionando a sus lectores a la mencionada web rusa.

Según ha confirmado la web de seguridad Sucuri.net, el culpable de la infección de este malware es RevSlider, un plugin premium presente en numerosos temas de WordPress que tiene una vulnerabilidad mediante la cual los blogs reciben un código de carga para malware sin que los propietarios de los se den cuenta.

¿Cómo diagnosticar y erradicar el malware?

El denominado SoakSoak se carga sin que los dueños de los blogs se den cuenta, por lo que sólo lo detectan cuando ya están infectados y su página redirecciona a sus lectores. De momento, salvo las redirecciones del blog, la única manera de comprobar si nuestra página está infectada es utilizando la propia herramienta online de análisis web de Sucuri.También se puede hacer una verificación a través del servicio de Safe Browsing de Google:

http://safebrowsing.clients.google.com/safebrowsing/diagnostic?site=SITIO-A-ANALIZAR.COM

Un resultado positivo se verá como el este.

En el log de conexión se verá algo como esto:

94.153.8.126 – – [14/Dec/2014:09:59:35 -0500] "GET /wp-content / plugins / revslider / rs-plugin / font / revicons.eot HTTP/1.1″ 200

94.190.20.83 – – [14/Dec/2014:00:12:07 -0500] "GET /wp-admin / admin-ajax.php?action=revslider_show_image&img=../wp-config.php HTTP/1.0″ 202

94.153.8.126 – – [14/Dec/2014:04:31:28 -0500] "POST /wp-admin / admin-ajax.php HTTP/1.1″ 200

Content-Disposition: form-data; revslider_ajax_action

update_plugin; name="update_file";...

94.153.8.126 – – [14/Dec/2014:04:31:28 -0500] "GET /wp-content / plugins / revslider / temp / update_extract / revslider / update.php HTTP/1.1″ 200

De momento, la única recomendación fiable para no verse afectado por este malware hasta que WordPress saque algún tipo de actualización especial es la de tener instalado un firewall online que funcione en nuestro blog. De hecho, ningún blog con este tipo de protección se ha visto afectado hasta el momento.

Fuente: Genbeta

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!